☠博主专栏 :

♝博主的话 : <搬的每块砖,皆为峰峦之基;公众号搜索(码到三十五)关注这个爱发技术干货的coder,一起筑基>

一、引言

md5(message digest algorithm 5,信息摘要算法5)是一种广泛使用的哈希算法,它将任意长度的“字节串”映射为一个固定长度的大数,并且设计者寄希望于它无法逆向生成,也就是所谓的“雪崩效应”。md5算法在信息安全领域具有重要地位,常用于数据完整性校验、密码存储等场景。然而,随着计算能力的提升和密码学研究的深入,md5算法的安全性已经受到严重挑战。

二、md5的发展历程

md5其发展历史可以追溯到20世纪90年代初。该算法由mit的计算机科学实验室和rsadata security inc共同发明,并经过md2、md3和md4的逐步演变而来。

1992年8月,罗纳德·李维斯特(ronald linn rivest)向互联网工程任务组(ietf)提交了一份重要文件,描述了md5算法的原理。由于这种算法的公开性和安全性,它在90年代被广泛使用在各种程序语言中,用以确保资料传递无误等。

md5算法的设计初衷是为了提高数据的安全性,通过将任意长度的“字节串”映射为一个128位的大整数,即哈希值,来实现数据的加密保护。这种变换是不可逆的,即使看到源程序和算法描述,也无法将一个md5的值变换回原始的字符串。因此,md5算法在数据完整性校验、密码存储等领域得到了广泛应用。

然而,随着密码学研究的深入和计算能力的提升,md5算法的安全性逐渐受到挑战。1996年后,该算法被证实存在弱点,可以被加以破解。特别是对于需要高度安全性的数据,专家一般建议改用其他算法,如sha-2。2004年,证实md5算法无法防止碰撞(collision),因此不适用于安全性认证,如ssl公开密钥认证或是数字签名等用途。

尽管如此,由于md5算法具有快速、稳定的特点,它仍然被广泛应用于普通数据的加密保护领域。但在对安全性要求较高的场景中,建议使用更安全的哈希算法来替代md5。

三、md5算法的工作原理

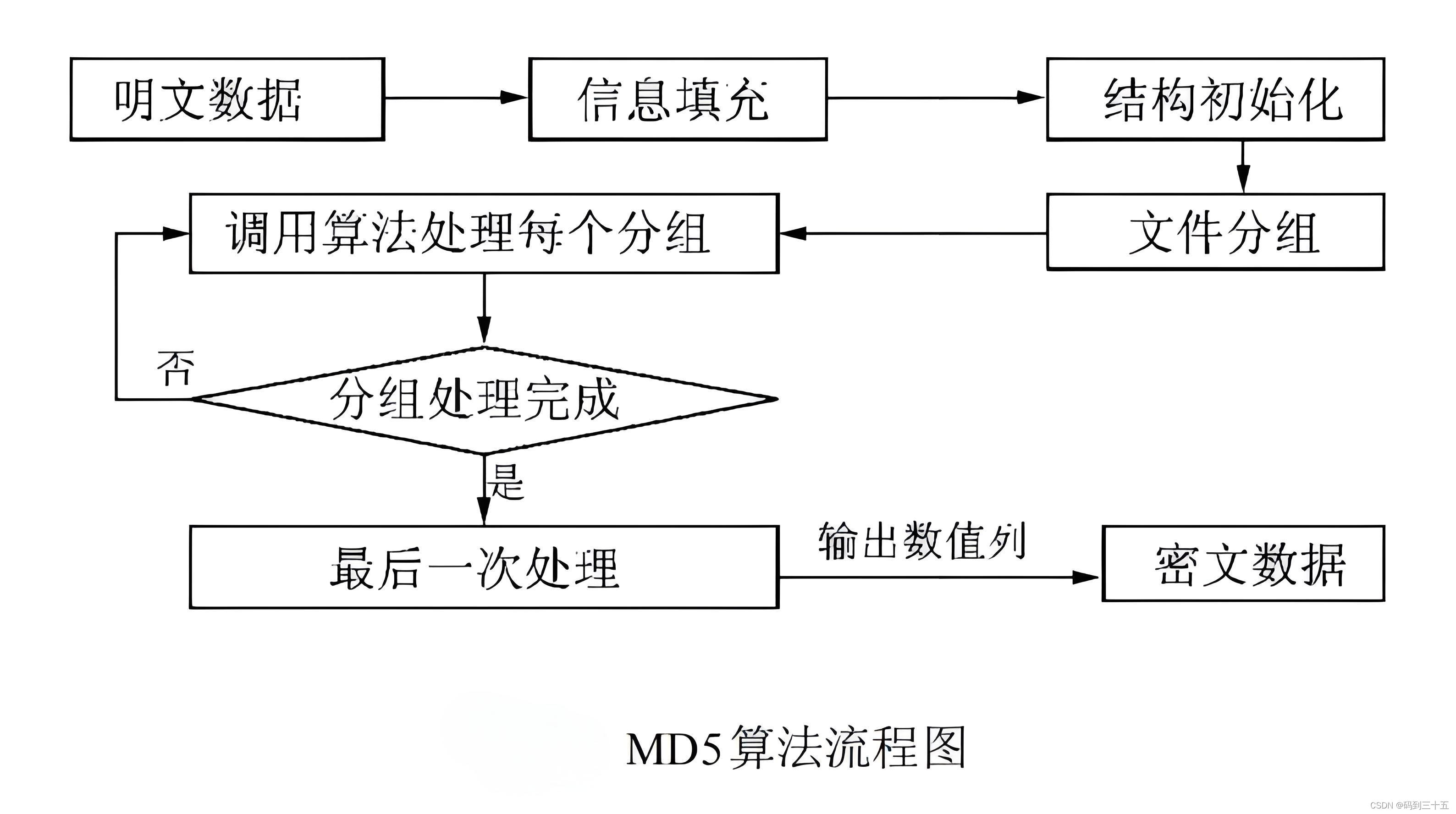

md5算法的核心思想是将任意长度的输入数据通过一系列复杂的变换,最终生成一个128位的哈希值。这个过程可以分为以下四个主要步骤:

-

填充:md5算法首先对输入数据进行填充,使其长度达到一个特定的长度,这是为了使原始数据的长度可以被512整除。填充的方法是在原始数据后面添加一个“1”,然后添加足够数量的“0”,最后添加一个64位的整数表示原始数据的长度。

-

初始化缓冲区:md5算法使用了一个64位的缓冲区,分为四个16位部分,用来存储中间结果和最终结果。这四个部分被初始化为特定的常数。

-

处理分组:填充后的数据被划分为长度为512位的分组,每个分组又划分为16个32位的子分组。然后,通过一系列的位操作和模加运算,每个分组都被处理并更新缓冲区的内容。这个过程涉及四个主要的轮函数和一系列的非线性函数。

-

输出:处理完所有分组后,缓冲区中的内容就是最终的哈希值。这个哈希值是一个128位的数,通常表示为32个十六进制数。

四、md5的使用

md5是一种散列函数,它将输入数据(如密码)转换为固定长度(通常是128位)的散列值。这个过程是不可逆的,即不能从散列值恢复出原始输入。下面代码使用md5来验证数据的完整性或比较两个数据是否相同:

import java.security.messagedigest;

import java.security.nosuchalgorithmexception;

import java.nio.charset.standardcharsets;

import java.util.arrays;

public class md5example {

public static void main(string[] args) {

// 原始字符串

string originalstring = "这是一个用于md5加密的示例字符串";

// 生成md5散列值

string md5hash = generatemd5(originalstring);

system.out.println("原始字符串的md5散列值: " + md5hash);

// 验证散列值

boolean ismatch = verifymd5(originalstring, md5hash);

system.out.println("散列值验证结果: " + ismatch);

// 修改原始字符串并尝试验证

string modifiedstring = originalstring + "(已修改)";

boolean modifiedmatch = verifymd5(modifiedstring, md5hash);

system.out.println("修改后字符串的散列值验证结果: " + modifiedmatch);

}

/**

* 生成字符串的md5散列值

*

* @param input 待加密的字符串

* @return 字符串的md5散列值

*/

public static string generatemd5(string input) {

try {

// 创建一个md5消息摘要实例

messagedigest md = messagedigest.getinstance("md5");

// 将输入字符串转换为字节数组,并计算其散列值

byte[] hashbytes = md.digest(input.getbytes(standardcharsets.utf_8));

// 将字节数组转换为十六进制字符串

stringbuilder sb = new stringbuilder();

for (byte b : hashbytes) {

sb.append(string.format("%02x", b));

}

return sb.tostring();

} catch (nosuchalgorithmexception e) {

throw new runtimeexception("md5算法不可用", e);

}

}

/**

* 验证给定字符串的md5散列值是否与期望的散列值匹配

*

* @param input 待验证的字符串

* @param expectedhash 期望的md5散列值

* @return 如果匹配则返回true,否则返回false

*/

public static boolean verifymd5(string input, string expectedhash) {

// 生成输入字符串的md5散列值

string actualhash = generatemd5(input);

// 比较生成的散列值与期望的散列值是否相同

return actualhash.equalsignorecase(expectedhash);

}

}

先定义了一个原始字符串,并使用generatemd5方法生成其md5散列值。然后使用verifymd5方法来验证原始字符串的散列值是否与生成的散列值匹配。最后修改原始字符串并尝试使用相同的散列值进行验证,展示md5散列值对于数据的敏感性。

五、md5的应用场景

- 数据完整性校验:md5算法常用于验证数据的完整性。在数据传输过程中,发送方可以计算数据的md5哈希值并将其发送给接收方。接收方收到数据后,再次计算哈希值并与发送方提供的哈希值进行比较。如果两者匹配,则说明数据在传输过程中没有被篡改。

- 密码存储:md5算法也常用于密码存储。将用户密码通过md5哈希后存储在数据库中,即使数据库被泄露,攻击者也无法直接获取用户的明文密码。然而,由于md5算法存在已知的安全漏洞(如彩虹表攻击和碰撞攻击),现在已不推荐使用md5来存储密码。更安全的做法是使用加盐哈希(如bcrypt或argon2)。

六、md5算法的安全性问题

尽管md5算法在过去被广泛使用,但现在它已经被认为是不安全的。这主要归因于以下几个方面的安全漏洞:

- 碰撞攻击:碰撞攻击是指找到两个不同的输入数据,使它们具有相同的md5哈希值。由于md5算法的设计缺陷和计算能力的提升,现在已经可以相对容易地构造出md5碰撞。这使得md5算法在需要抵抗碰撞攻击的应用场景中不再适用。

- 原像攻击和逆像攻击:原像攻击是指给定一个哈希值,找到一个输入数据使其哈希值等于给定的哈希值;逆像攻击是指给定一个输入数据和其哈希值,找到一个不同的输入数据使其哈希值等于给定的哈希值。虽然目前对md5算法的原像攻击和逆像攻击仍然比较困难,但由于md5算法的安全性已经受到质疑,因此不建议在需要高安全性的场景中使用md5。

七、替代方案

由于md5算法的安全性问题,现在已经有许多替代方案可供选择。其中一些常见的替代方案包括sha-1、sha-256和sha-3等。这些算法提供了更高的安全性和更强的抗碰撞性。特别是sha-3算法(也称为keccak算法),它是通过公开竞争选出的新一代哈希算法标准,具有优异的性能和安全性。

结语

md5哈希算法曾经是信息安全领域的重要工具之一,但由于其存在的安全漏洞和计算能力的提升,现在已经不再推荐使用md5算法进行安全敏感的操作。在选择哈希算法时,应优先考虑更安全、更现代的替代方案,如sha-256或sha-3等。同时,对于密码存储等特定应用场景,还应考虑使用加盐哈希等增强安全性的措施来保护用户数据的安全。

发表评论