🐇明明跟你说过:

🏅个人专栏:🏅

🔖行路有良友,便是天堂🔖

目录

一、引言

1、云原生技术概述

关键组件和技术

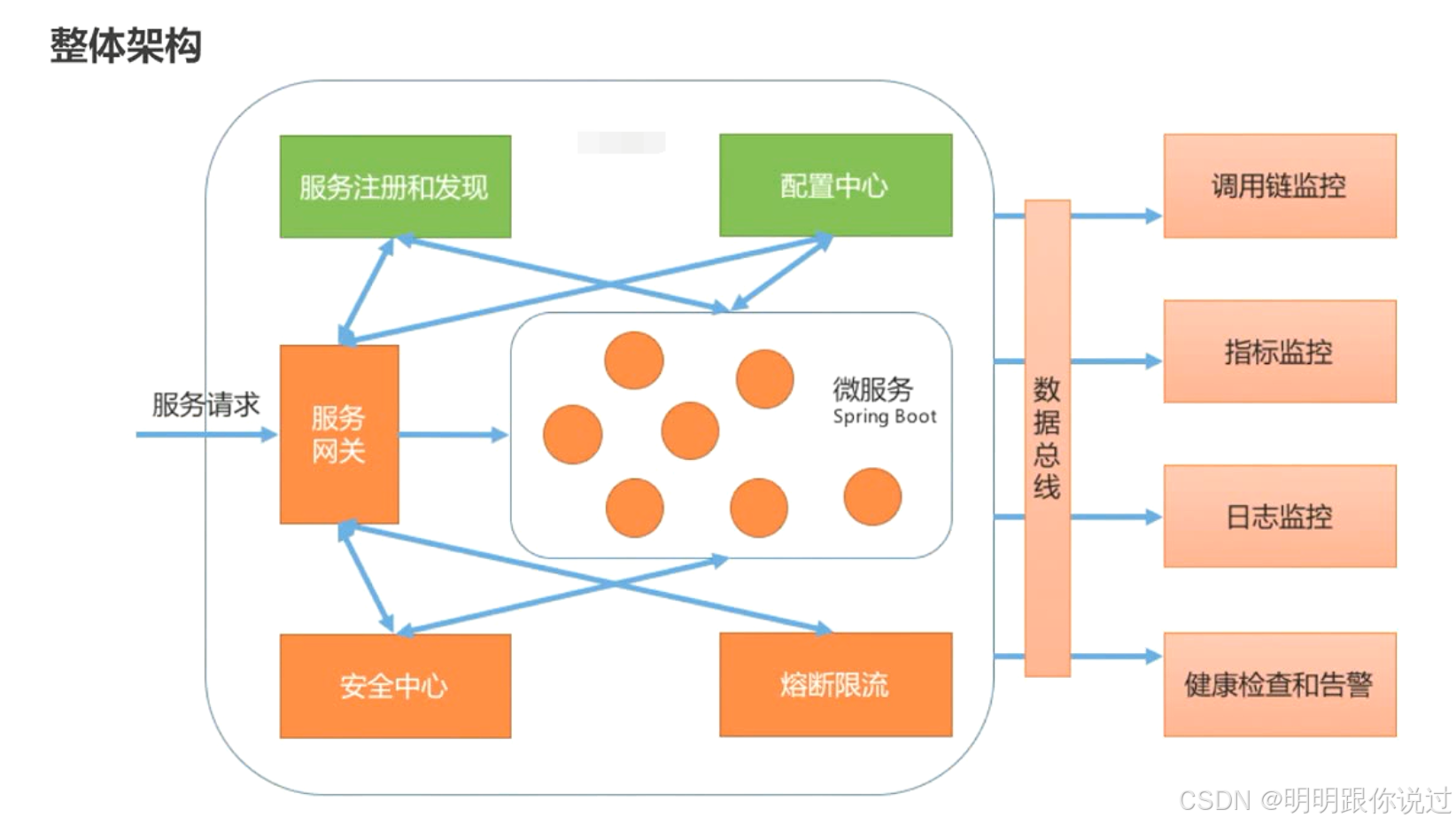

1. 微服务架构

- 概念:将应用拆分为多个独立的服务,每个服务负责特定的功能。

- 优点:提高了系统的可维护性和扩展性。每个微服务可以独立开发、部署和扩展。

2. 容器化

- 技术:docker和oci(open container initiative)等技术用于创建、部署和运行容器。

- 优势:提供了轻量级、可移植的运行环境,确保应用在不同环境中具有一致的行为。

3. 容器编排

- 工具:kubernetes、docker swarm、apache mesos等。

- 功能:自动化部署、扩展和管理容器化应用。kubernetes是目前最流行的容器编排工具。

4. 服务网格

- 技术:istio、linkerd等。

- 功能:提供微服务间的通信、负载均衡、服务发现、故障恢复、安全性和监控等功能。

5. 无服务器计算(serverless)

- 平台:aws lambda、azure functions、google cloud functions等。

- 概念:开发者只需关注代码,基础设施的管理和扩展由云服务提供商自动处理。

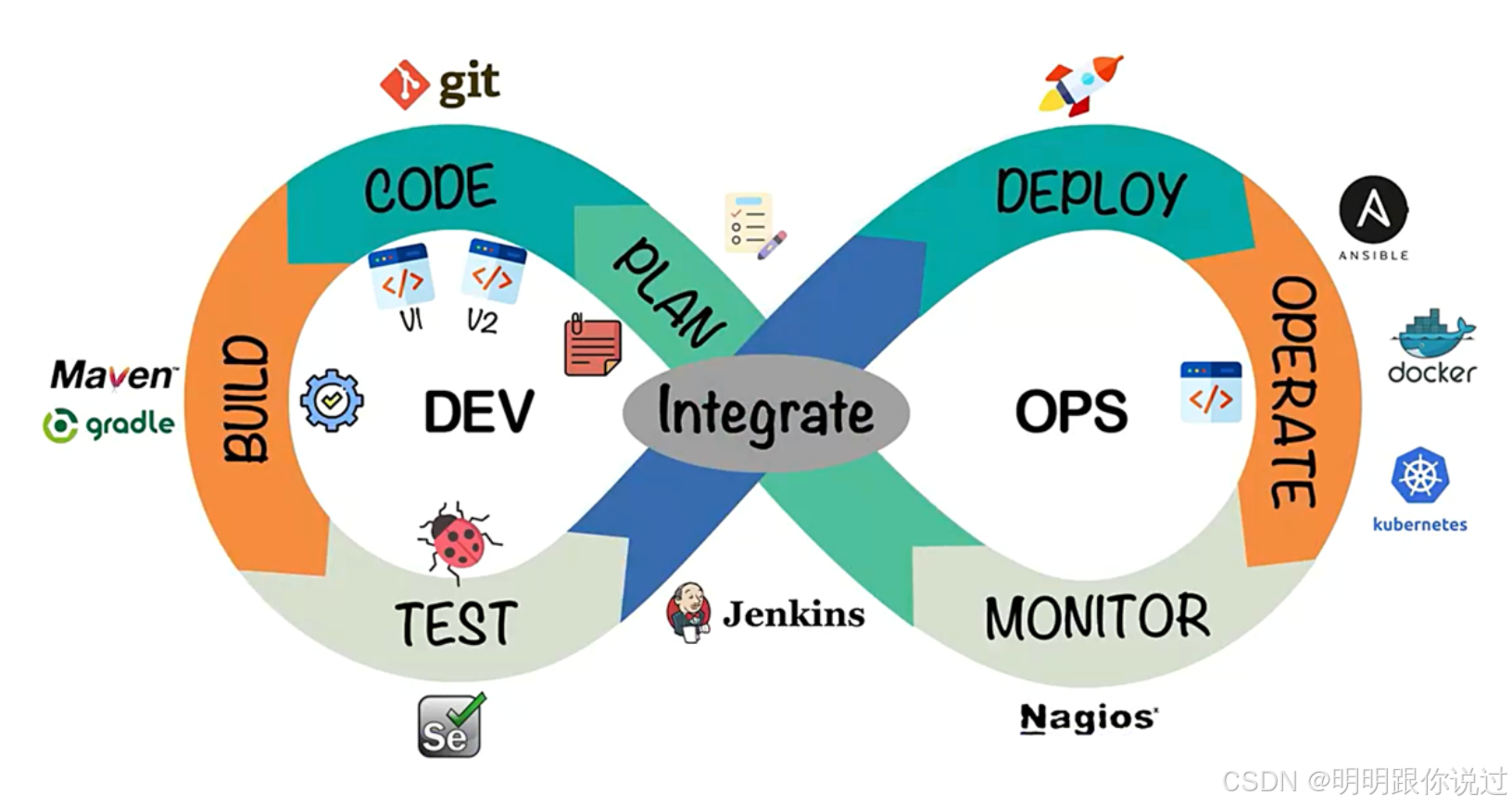

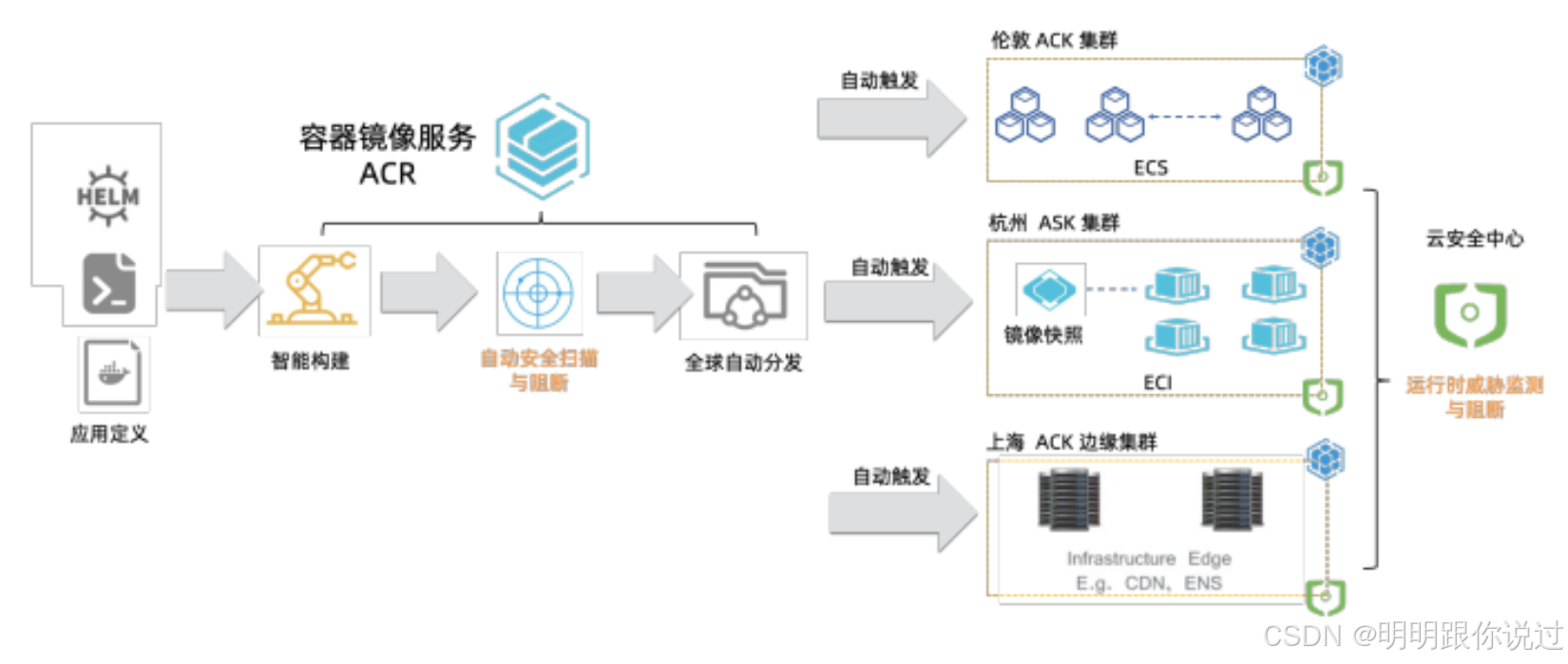

6. devops和ci/cd

- 工具:jenkins、gitlab ci/cd、circleci等。

- 实践:通过自动化工具实现持续集成和持续交付,快速、高效地将代码从开发部署到生产环境。

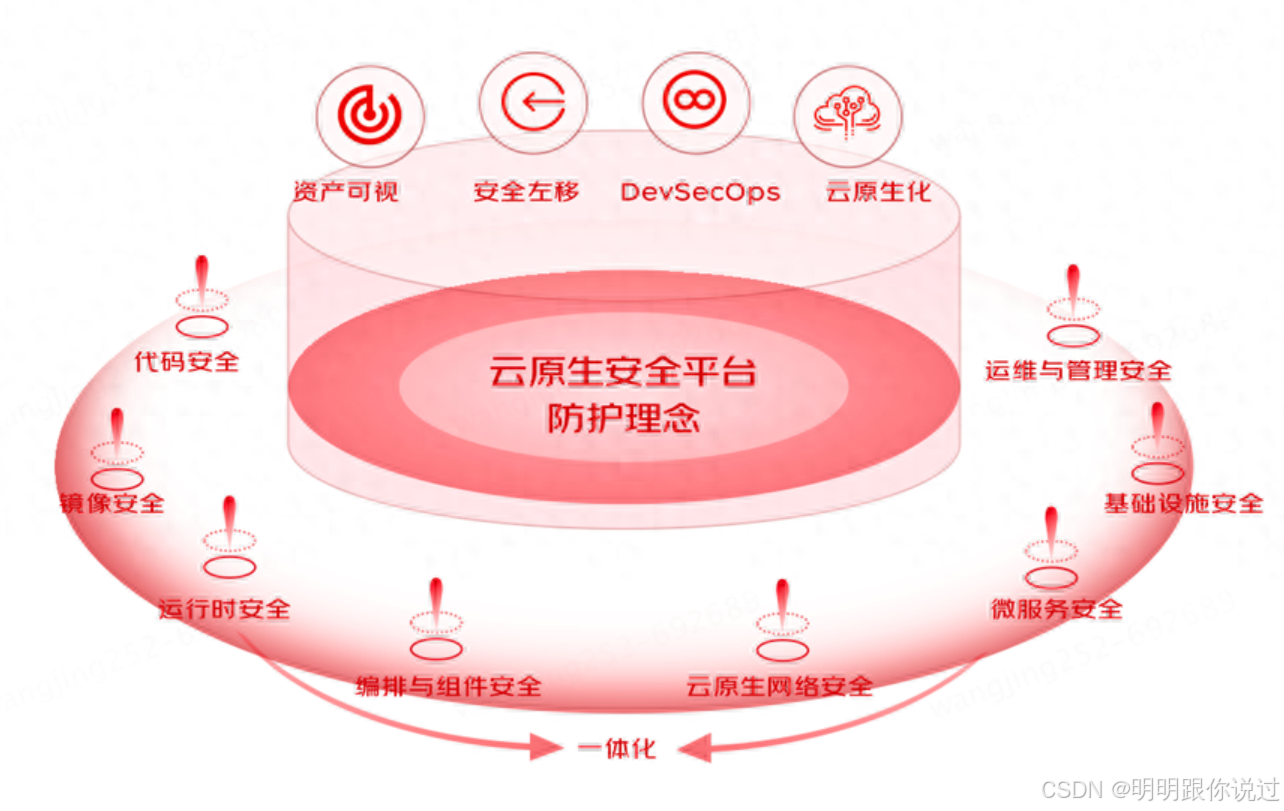

2、云原生安全的重要性

1. 动态和复杂的环境

- 云原生环境通常包括大量的微服务、容器和动态基础设施组件,这使得传统的安全措施难以适用。动态环境需要自动化和实时的安全策略。

2. 多租户环境

- 在云环境中,资源通常是共享的,多租户环境带来了额外的安全挑战,确保各个租户的数据和操作互不干扰至关重要。

3. 自动化和持续交付

- 云原生应用依赖于持续集成和持续交付(ci/cd)管道,自动化工具的使用需要确保在整个开发和部署过程中安全性不被忽视。

4. 微服务架构

- 微服务架构虽然带来了灵活性和可扩展性,但也增加了攻击面。每个微服务都是一个潜在的攻击点,需要严格的访问控制和安全措施。

二、云原生安全与传统安全的区别

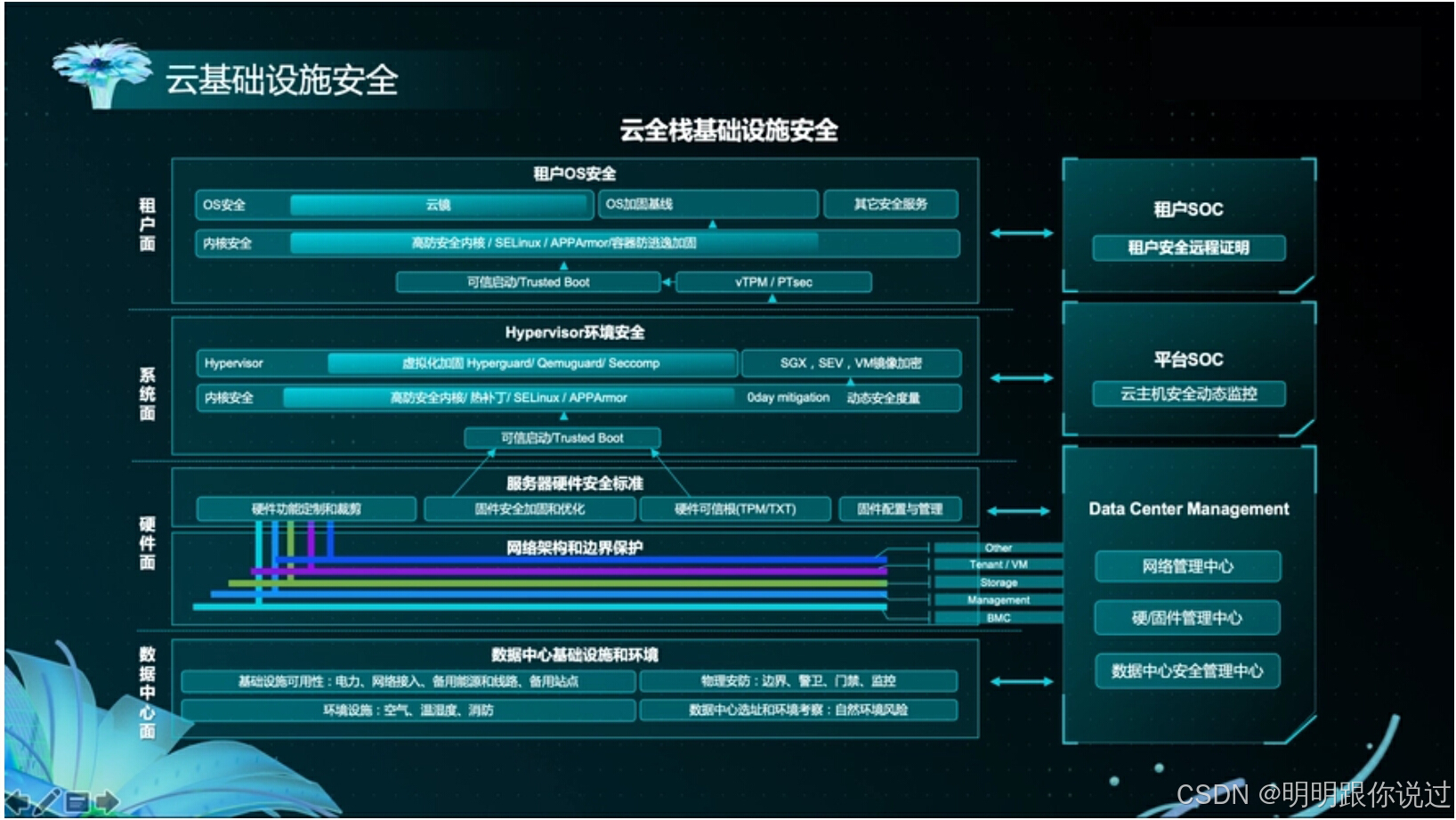

1、 基础架构

云原生安全

- 动态环境:云原生环境通常是高度动态和可扩展的,使用容器、微服务和编排工具(如kubernetes)进行管理。

- 基础设施即代码(iac):云原生架构依赖于iac,通过代码定义和管理基础设施,简化配置和部署,同时实现一致性和可重复性。

传统安全

- 静态环境:传统环境通常是静态的,服务器和网络设备等基础设施是固定的,变化较少。

- 手动配置:传统架构中的基础设施配置通常是手动进行的,容易出现配置不一致和人为错误。

2、 应用架构

云原生安全

- 微服务架构:云原生应用采用微服务架构,应用被分解为多个独立的服务,提升了灵活性和可扩展性。

- 容器化:使用容器技术(如docker)打包和部署应用,确保一致的运行环境和快速启动时间。

传统安全

- 单体架构:传统应用通常采用单体架构,所有功能集成在一个大型应用中,灵活性和可扩展性较差。

- 虚拟机:传统应用通常部署在虚拟机上,每个虚拟机包含完整的操作系统,启动时间较长,占用更多资源。

3、 部署模式

云原生安全

- 持续集成和持续交付(ci/cd):云原生环境依赖于ci/cd管道,实现自动化构建、测试和部署,确保快速迭代和高频率发布。

- 滚动更新和蓝绿部署:通过滚动更新、蓝绿部署等策略实现无缝升级和最小化停机时间。

传统安全

- 手动部署:传统环境中的部署通常是手动进行的,频率较低,更新和升级较为缓慢。

- 停机升级:传统应用的升级通常需要停机,导致服务中断和用户体验受损。

三、云原生环境中的安全挑战

1、容器安全

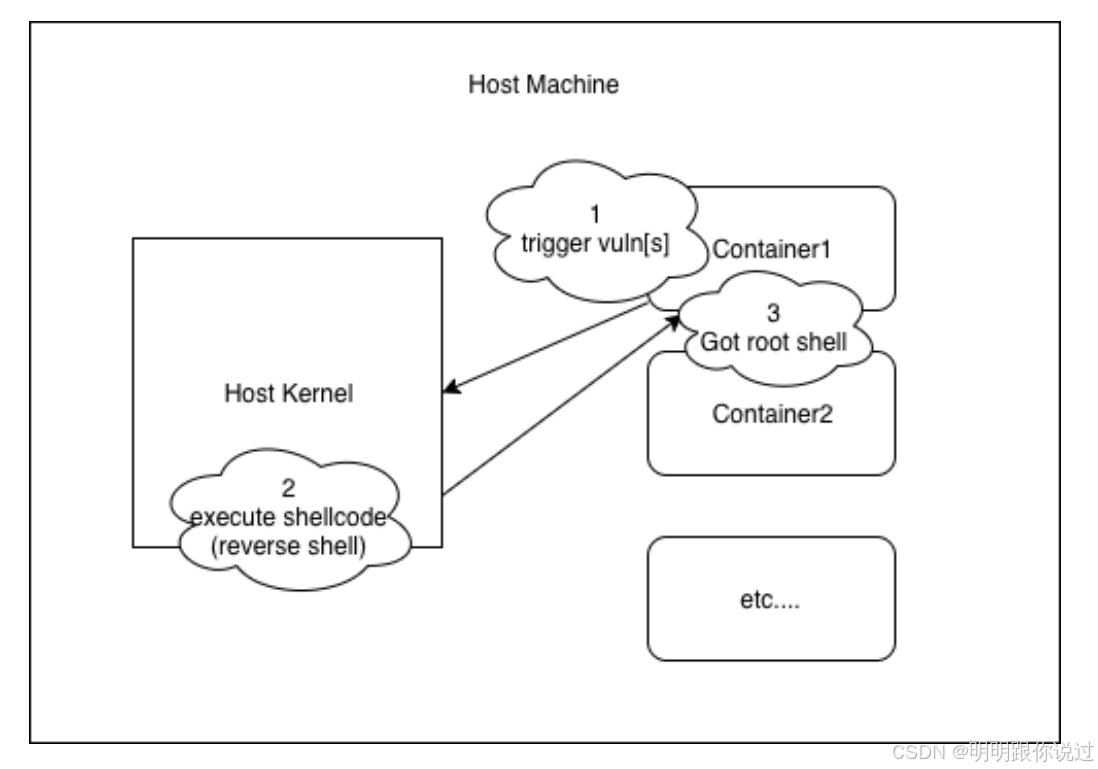

1.1、容器逃逸风险

容器逃逸的主要风险

1. 访问宿主系统资源:

- 一旦容器逃逸成功,攻击者可以访问和控制宿主系统上的资源,包括文件系统、网络和设备,进而可能影响到宿主系统上的所有容器和应用。

2. 攻击其他容器:

- 通过容器逃逸,攻击者可以访问和攻击运行在同一宿主系统上的其他容器,窃取敏感数据、植入恶意代码或导致服务中断。

3. 权限提升:

- 容器逃逸可能导致权限提升,允许攻击者以更高的权限在宿主系统上执行操作,从而能够进行更多的破坏性活动。

4. 数据泄露:

- 攻击者可以通过逃逸访问到其他容器或宿主系统上的敏感数据,包括配置文件、环境变量和凭证。

容器逃逸的常见手段

1. 内核漏洞:

- 容器依赖于宿主操作系统的内核,共享同一个内核空间。攻击者可以利用内核漏洞(如cve-2016-5195 "dirty cow")从容器逃逸到宿主系统。

2. 不安全的配置:

- 不当的容器配置(如将宿主目录挂载到容器中、赋予容器过高的权限)可能为攻击者提供逃逸的机会。

3. 容器引擎漏洞:

- 容器引擎(如docker、runc)的漏洞可能被利用进行逃逸。例如,runc在2019年被曝出一个重大漏洞(cve-2019-5736),允许攻击者在恶意容器内执行代码以逃逸到宿主系统。

4. 第三方软件漏洞:

- 容器内部运行的第三方软件也可能存在漏洞,如果攻击者利用这些漏洞获得足够的权限,也可能实现逃逸。

1.2、镜像安全:供应链攻击、恶意软件注入

供应链攻击

供应链攻击指的是攻击者通过破坏软件开发或分发过程中的某个环节,注入恶意代码或修改软件,以达到攻击目的。在容器环境中,供应链攻击的目标可以是基础镜像、第三方库、依赖包或者镜像构建过程中的脚本和工具。

风险

1. 基础镜像被篡改:

- 攻击者可能会在公开或私有的镜像仓库中上传恶意的基础镜像,诱使用户下载和使用。

2. 第三方依赖包被植入恶意代码:

- 在构建容器镜像时使用了受感染的第三方依赖包,这些包可能已经被攻击者注入了恶意代码。

3. 镜像构建工具链被破坏:

- 攻击者可能通过入侵ci/cd工具链,修改构建脚本或工具,植入恶意代码。

防护措施

1. 使用可信的镜像来源:

- 只使用来自可信镜像仓库的镜像,例如官方的docker hub认证镜像或企业内部的私有镜像仓库。

2. 签名和验证镜像:

- 使用镜像签名工具(如docker content trust, notary)对镜像进行签名,并在使用前验证镜像的签名,确保镜像未被篡改。

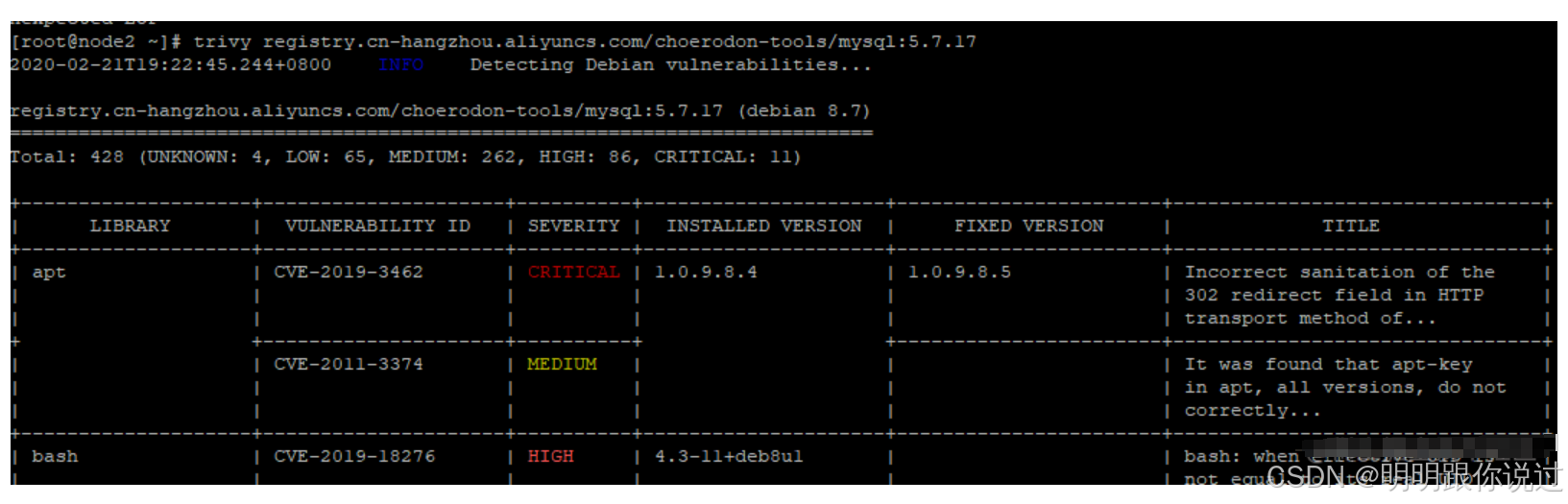

3. 定期扫描镜像:

- 使用容器镜像扫描工具(如clair, trivy)定期扫描镜像中的漏洞和恶意软件,及时更新和修补漏洞。

4. 加强ci/cd管道安全:

- 确保ci/cd管道的安全,限制对构建脚本和工具的访问权限,启用多因素认证(mfa),监控和审计构建过程中的所有活动。

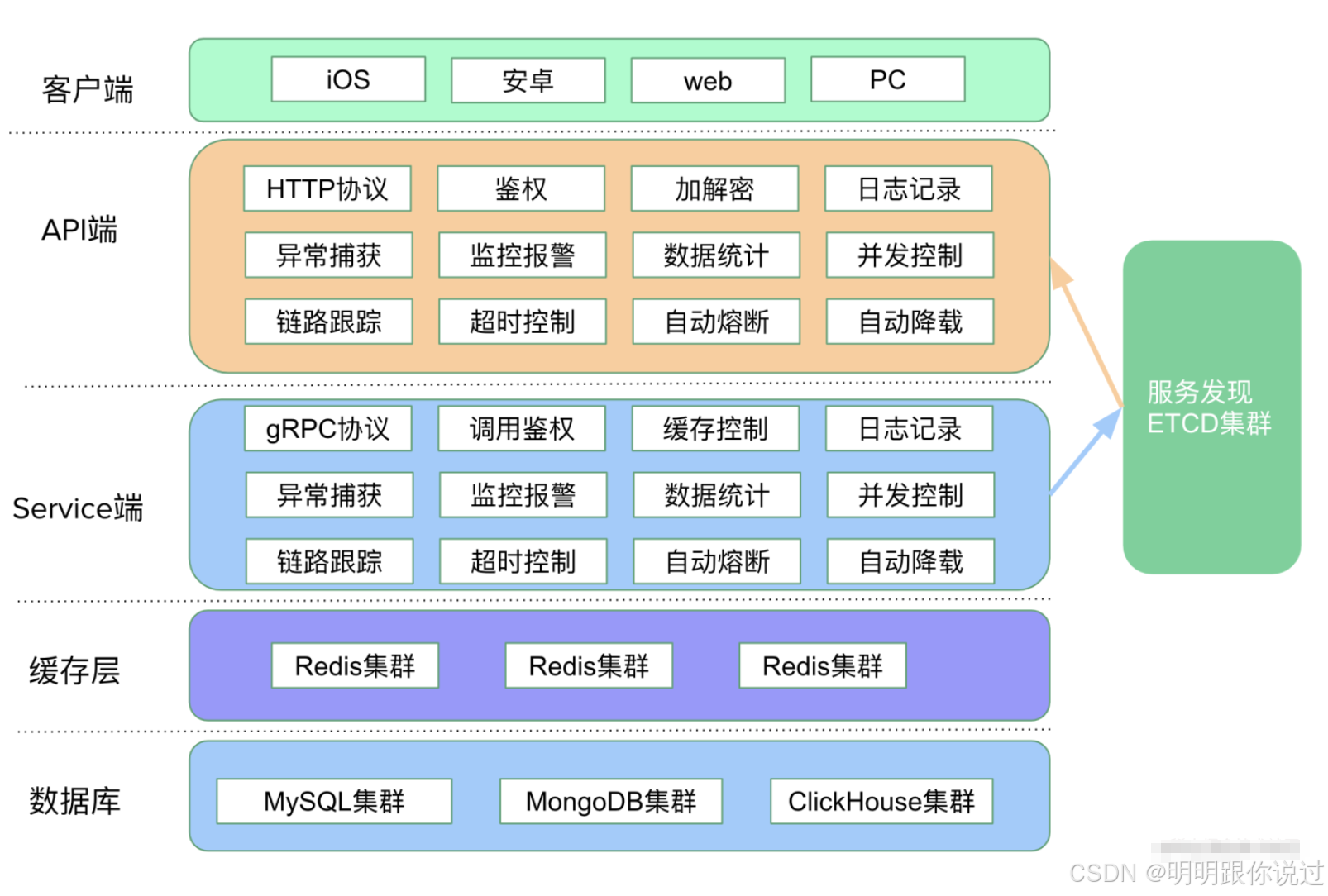

2、微服务架构安全

2.1、微服务间通信安全:api保护

风险

1. 未经授权的访问:

- 未经授权的用户或服务可能会访问api,获取敏感数据或执行未授权的操作。

2. api滥用:

- 攻击者可能通过自动化工具对api进行滥用,例如暴力破解、速率限制绕过、资源耗尽攻击等。

3. api参数注入:

- 攻击者可能通过注入恶意参数,利用api的输入验证缺陷,进行sql注入、命令注入等攻击。

防护措施

1. 身份验证和授权:

- 使用强大的身份验证机制(如oauth2.0, jwt)确保只有经过认证和授权的用户和服务可以访问api。

- 实施细粒度的授权策略,基于角色和权限控制api的访问。

2. api网关:

- 部署api网关来集中管理和保护api流量。api网关可以提供身份验证、速率限制、负载均衡、日志记录等功能。

3. 速率限制和配额:

- 实施速率限制和配额控制,防止api滥用和ddos攻击,确保系统的稳定性和可用性。

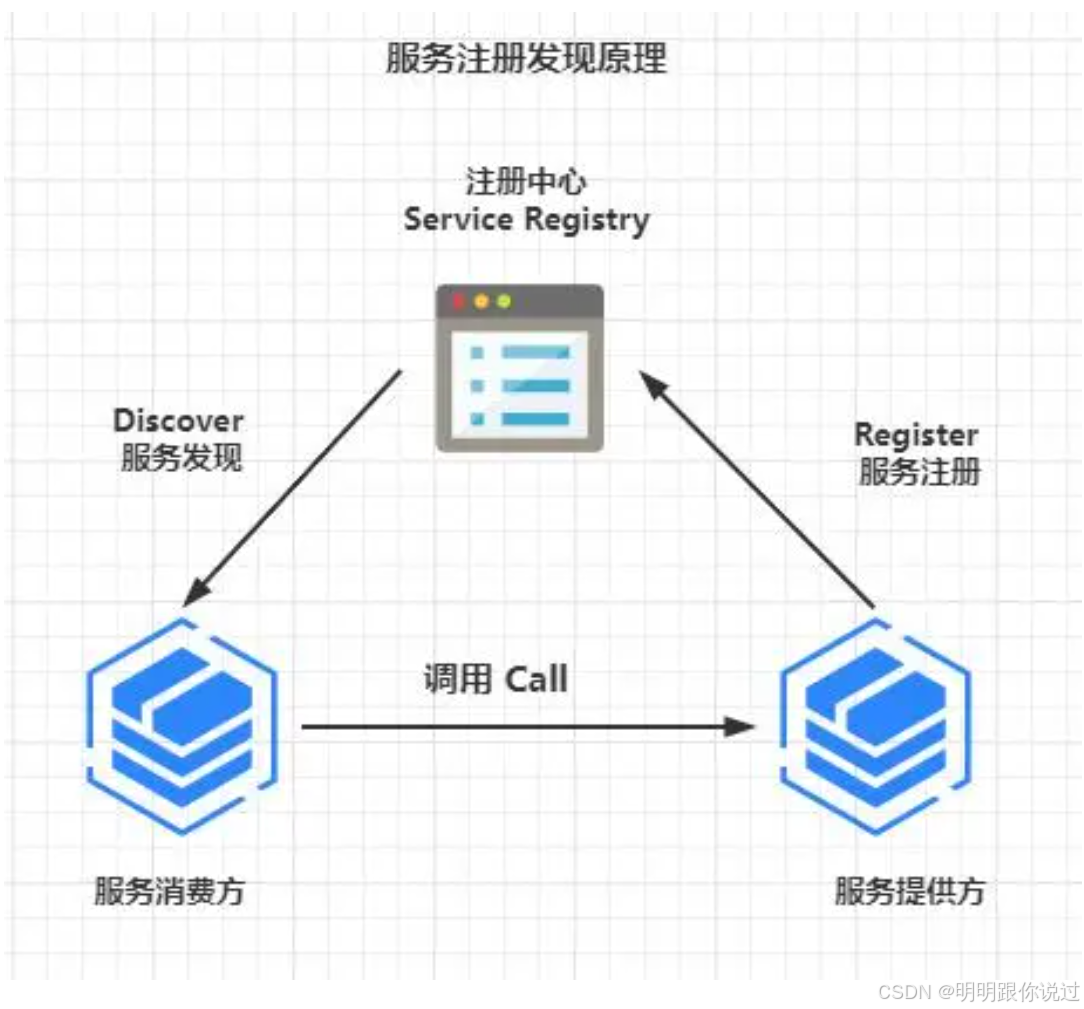

2.2、服务发现风险

风险

1. 未授权访问:

- 服务注册和发现机制若未加以保护,可能会被未授权的用户访问和篡改。

2. 服务假冒:

- 恶意服务可能注册到服务发现系统中,假冒合法服务,窃取数据或干扰系统。

3. 信息泄露:

- 服务发现系统中的敏感信息(如服务地址、端口等)若未加密存储和传输,可能被恶意用户截获和利用。

防护措施

1. 身份验证和授权:

- 使用强身份验证机制确保只有经过认证的服务和用户可以访问服务发现系统。

- 实施基于角色和权限的访问控制,限制不同用户和服务的访问权限。

2. 通信加密:

- 使用tls加密服务发现系统的通信,防止敏感信息在传输过程中被截获和篡改。

3. 安全注册机制:

- 对服务的注册和注销操作进行严格控制,防止恶意服务注册和合法服务被删除。

- 使用服务白名单或基于证书的注册机制,确保只有合法服务可以注册。

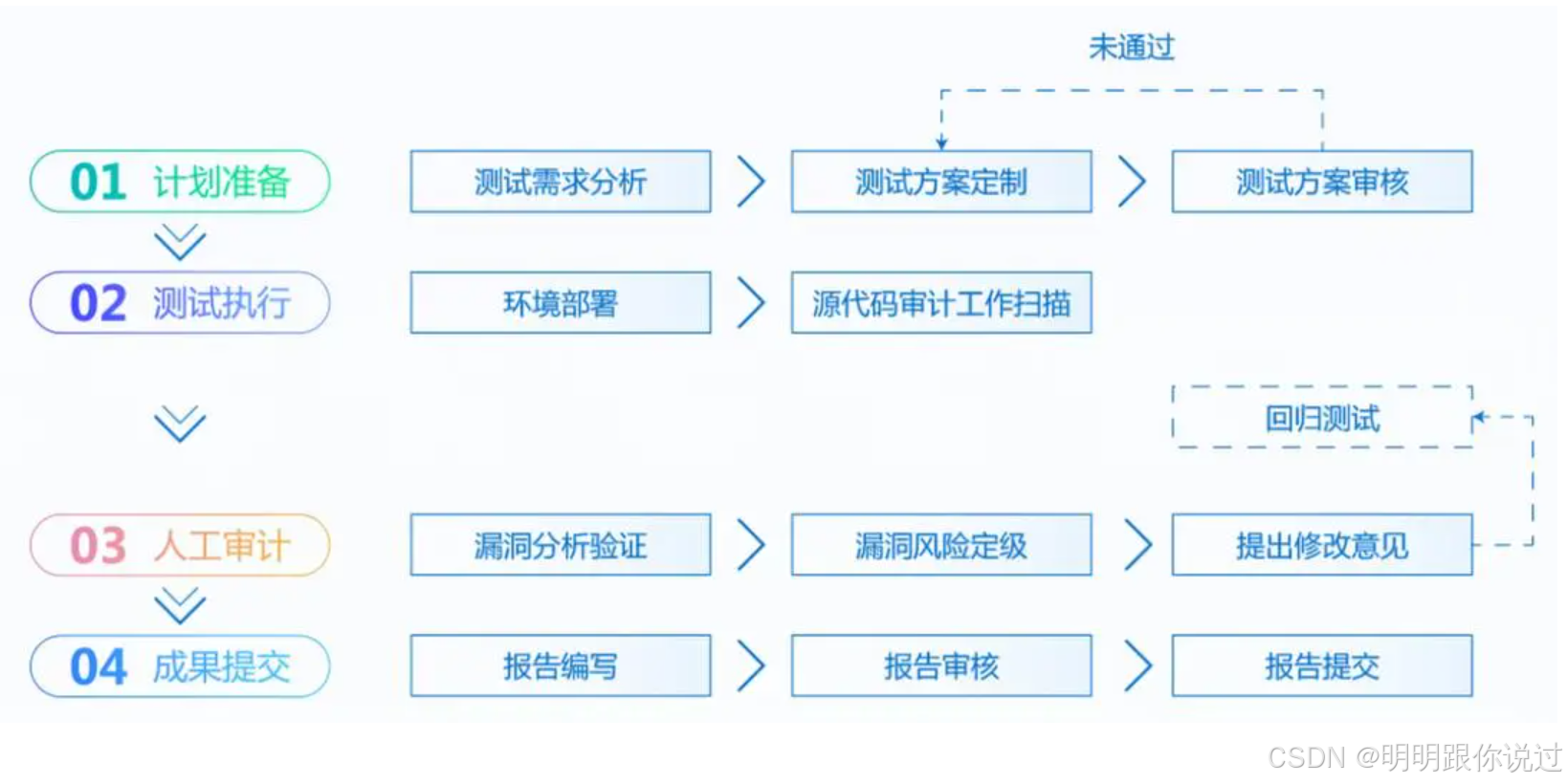

3、devops与ci/cd流程安全

3.1、代码安全与审查

代码安全与审查的重要性

- 防止安全漏洞:通过代码审查,可以识别和修复潜在的安全漏洞,防止攻击者利用这些漏洞进行攻击。

- 代码质量提升:审查代码可以发现潜在的逻辑错误和代码不规范之处,从而提升代码质量。

- 知识共享与团队合作:通过审查代码,团队成员可以共享知识和经验,促进团队合作和技术提升。

- 合规性:确保代码符合相关的法律法规和行业标准,避免法律风险。

代码安全审查的主要方法

- 静态代码分析:使用工具自动扫描代码,检测潜在的安全漏洞和代码缺陷。例如,常用的静态代码分析工具有 sonarqube、checkmarx、fortify 等。

- 代码审查(code review):由开发团队成员手动检查代码,发现和修复潜在问题。常用的代码审查工具有 github pull requests、gitlab merge requests、bitbucket 等。

- 安全测试:包括单元测试、集成测试和端到端测试,特别关注测试用例中涉及的安全性检查。

- 安全编码标准:制定和遵循安全编码标准和最佳实践,避免常见的安全问题,如 sql 注入、跨站脚本攻击(xss)等。

3.2、自动化测试中的安全漏洞

常见的安全漏洞

1. 代码漏洞

- sql注入:通过输入恶意sql语句操纵数据库。

- 跨站脚本攻击(xss):通过输入恶意脚本代码在用户浏览器中执行。

- 跨站请求伪造(csrf):通过伪造用户请求执行未授权的操作。

- 命令注入:通过输入恶意命令在服务器上执行。

2. 依赖项漏洞

- 使用包含已知漏洞的第三方库或框架。

- 未及时更新依赖项,导致已修复的漏洞仍然存在。

3. 配置错误

- 未正确配置安全设置,如开放了不必要的端口。

- 使用默认的密码和密钥。

- 日志中包含敏感信息。

防护措施

1. 静态代码分析(sast)

- 在ci/cd管道中集成静态代码分析工具(如sonarqube、checkmarx),在代码提交时自动扫描代码中的安全漏洞。

- 配置规则集,检查常见的安全漏洞,如sql注入、xss、命令注入等。

2. 依赖项管理

- 使用依赖项扫描工具(如snyk、dependabot)自动扫描项目中的依赖项,发现并提醒已知的漏洞。

- 配置自动更新依赖项的机制,确保使用最新的安全版本。

3. 动态应用安全测试(dast)

- 在ci/cd管道中集成动态应用安全测试工具(如owasp zap、burp suite),在部署后对应用进行动态扫描,检测运行时的安全漏洞。

- 自动化扫描后,将结果反馈到开发团队,及时修复发现的问题。

发表评论