使用curl命令查看服务器端口开放情况的方法

2024-05-26 15:17 | 分类:服务器 | 评论:0 次 | 浏览: 109

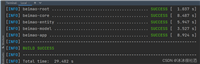

1.ssh端口 22curl -v 10.10.10.205:22curl -v 10.10.10.205:22* trying 10....

在Linux中自动化脚本执行重复性任务的详细步骤

2024-05-26 15:17 | 分类:服务器 | 评论:0 次 | 浏览: 136

在linux中编写自动化脚本执行重复性任务通常涉及以下步骤:1. 确定任务需求首先,明确你想要自动化的任务是什么,以及任务的执行流程。例如,...

Linux Bash脚本中的IFS的作用

2024-05-26 15:17 | 分类:服务器 | 评论:0 次 | 浏览: 107

在 bash 脚本中,ifs 是一个关键概念,它代表了 “internal field separator”,即内部...

Docker打包前后端项目的实现示例

2024-05-26 12:34 | 分类:服务器 | 评论:0 次 | 浏览: 89

1.打包应用mvn clean package -dskiptests2.新建dockerfilefrom openjdk:8#设置工作目...

Docker搭建Gazee的实现示例

2024-05-26 12:34 | 分类:服务器 | 评论:0 次 | 浏览: 106

gazee 是一个 web 应用,专门用于阅读和管理数字漫画。它提供了一个用户友好的界面,让用户能够轻松地访问和阅读存储在本地或远程服务器上...

Docker容器如何访问宿主机的Mysql数据库

2024-05-26 12:34 | 分类:服务器 | 评论:0 次 | 浏览: 88

一.问题在宿主机上安装了 mysql,但是没有开通公网 ip 的访问权限,如何在同一台服务器上在部署服务的时候,使用宿主机的 mysql 呢...

ubuntu如何在docker容器中安装strongswan

2024-05-26 12:34 | 分类:服务器 | 评论:0 次 | 浏览: 98

1.起动一个ubuntu容器,我是用的docker compose启动的,compose的配置文件为ipsec-strongswan.yml...

docker部署数据可视化平台Metabase

2024-05-26 12:34 | 分类:服务器 | 评论:0 次 | 浏览: 92

metabase是什么?在传统企业的数据可视化业务中,通常需要从需求到审批,再到安排开发人员和排期,还要开发人员撰写代码最后再做导出。流程繁...

vscode进入服务器docker容器的方法

2024-05-26 12:34 | 分类:服务器 | 评论:0 次 | 浏览: 95

前提1、已经运行docker容器2、已经用vscode链接服务器在vscode中安装的插件dev containersdocker在容器中安...

云原生使用Docker部署Firefox浏览器详细图文教程

2024-05-26 12:34 | 分类:服务器 | 评论:0 次 | 浏览: 97

一、firefox浏览器介绍1.1 firefox简介firefox是一款免费开源的网页浏览器,由mozilla基金会开发和维护。它是第一个...

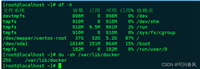

docker部署项目/var/lib/docker/overlay2目录满了该如何清理

2024-05-26 12:34 | 分类:服务器 | 评论:0 次 | 浏览: 90

一、问题今天突然发现跑服务器上的项目挂了,上去看了一下原来是磁盘满了。df -h看来是目录 /var/lib/docker/overlay2...

清理docker占用磁盘过大问题终极方案(亲测有效!)

2024-05-26 12:34 | 分类:服务器 | 评论:0 次 | 浏览: 119

背景在笔者的工作测试环境中,使用过程中突然出现根磁盘快吃满了(docker也是使用的根池盘的/var/lib/docker), wtf ? ...

二进制部署docker的超详细教程

2024-05-26 12:34 | 分类:服务器 | 评论:0 次 | 浏览: 91

一、上传/wget docker包wget -c https://download.docker.com/linux/static/stab...

docker system prune命令使用示例详解

2024-05-26 12:34 | 分类:服务器 | 评论:0 次 | 浏览: 105

该命令用于删除 docker 系统中未使用的数据1.介绍官网描述:删除所有未使用的容器、网络、映像(包括悬挂的和未引用的),以及卷(可选)。...

Docker前后端项目部署完整步骤记录

2024-05-26 12:34 | 分类:服务器 | 评论:0 次 | 浏览: 18

前言本文详细讲解了如何使用 docker 构建镜像并部署前后端项目,包括如何编写 dockerfile 和启动容器的方式。在实践过程中,作者...

一文讲解如何查看一个docker镜像有哪些版本

2024-05-26 12:34 | 分类:服务器 | 评论:0 次 | 浏览: 92

概要在平时的开发中,我们需要使用到docker search来寻找具体的镜像,但是docker search并不能查看到某个镜像的版本信息,...

docker部署mysql和nginx服务的示例详解

2024-05-26 12:34 | 分类:服务器 | 评论:0 次 | 浏览: 87

mysqlcentos7为例name="centos linux"version="7 (core)"...

docker 容器数据在盘与盘之间迁移方法

2024-05-26 12:34 | 分类:服务器 | 评论:0 次 | 浏览: 85

docker 容器数据在盘与盘之间迁移1、停止容器systemctl stop docker2、docker目录备份# 备份 切记一定要先备...

云服务器安装docker环境的解决方案

2024-05-26 12:34 | 分类:服务器 | 评论:0 次 | 浏览: 81

可以使用termins连接服务器1. docker安装查看系统的内核版本:uname -ryum 更新到最新版本sudo yum updat...

Docker安装Jenkins全过程

2024-05-26 12:34 | 分类:服务器 | 评论:0 次 | 浏览: 87

先来解一下什么是jenkinsjenkins是基于java开发的一种持续集成工具,用于自动化软件项目的构建、测试和部署流程,监控持续重复的工...

jenkins如何进行自动化部署

2024-05-26 12:34 | 分类:服务器 | 评论:0 次 | 浏览: 89

jenkins自动化部署hello,大家好,前文我们已经下载好我们的jenkins了,下面我们用jenkins来实现自动化部署啦!一、下载插...

如何通过Dockerfile 创建 kali-novnc

2024-05-26 12:34 | 分类:服务器 | 评论:0 次 | 浏览: 89

创建dockerfile# 使用官方kali镜像作为基础镜像from kalilinux/kali-rolling# 设置工作目录workd...

vmware虚拟机无法安装macos13.1的问题解决

2024-05-26 12:32 | 分类:服务器 | 评论:0 次 | 浏览: 93

软件环境win11 专业版vmware workstation 17 promacos13.1 ios镜像unlocker 4.2.5开始操...

Docker搭建NetBox的实现示例

2024-05-26 12:32 | 分类:服务器 | 评论:0 次 | 浏览: 75

netbox 是一个开源的数据中心基础设施管理(dcim)和ip地址管理(ipam)平台,用于管理网络设备、服务器、机架、端口、ip 地址和...

docker安装及docker中nginx配置方法

2024-05-26 12:32 | 分类:服务器 | 评论:0 次 | 浏览: 94

机器 test3 192.168.23.1031机器初始化配置1.1关闭防火墙,清空防火墙规则systemctl stop firewall...

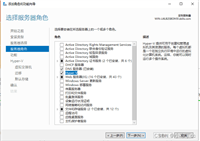

Winserver 2019环境中Hyper-V的安装与使用教程

2024-05-26 12:32 | 分类:服务器 | 评论:0 次 | 浏览: 92

一、操作步骤1、主机开启虚拟化(还需要准备一个大一点的硬盘)2、安装hyper-v服务3、选择可以使用的网络适配器4、使用hyper-v工具...

docker默认路径存储不足解决过程

2024-05-26 12:32 | 分类:服务器 | 评论:0 次 | 浏览: 82

docker的默认路径存储不足添加磁盘[root@localhost ~]# fdisk -l磁盘 /dev/sda:42.9 gb, 42...

Docker创建enrollment token错误异常解析及解决方案

2024-05-26 12:32 | 分类:服务器 | 评论:0 次 | 浏览: 97

问题部署完kibana,需要通过enrollment token方式来连接elasticsearch,此时需要在elasticsearch中...

Linux如何使用Docker部署DashDot访问本地服务器面板

2024-05-26 12:32 | 分类:服务器 | 评论:0 次 | 浏览: 89

dashdot是一款简单、实用的开源现代服务器仪表盘,主要应用于小型 vps 和私人的服务器(比如说nas),它是一个界面非常漂亮的监控服务...

docker在linux系统上边下载镜像速度缓慢的问题及解决

2024-05-26 12:32 | 分类:服务器 | 评论:0 次 | 浏览: 92

docker在linux系统上边下载镜像速度缓慢问题我们在linux系统上装docker 启动docker后 ,下载我们所需要的镜像去创建容...