1.实现登录验证的引出

传统思路下:

- 登录页面把用户名和密码交给服务器。

- 服务器验证用户名和密码是否正确,并返回校验结果给后端。

- 如果密码正确,就会在服务器创建session,通过cookie把sessionid返回给客户端。

原因

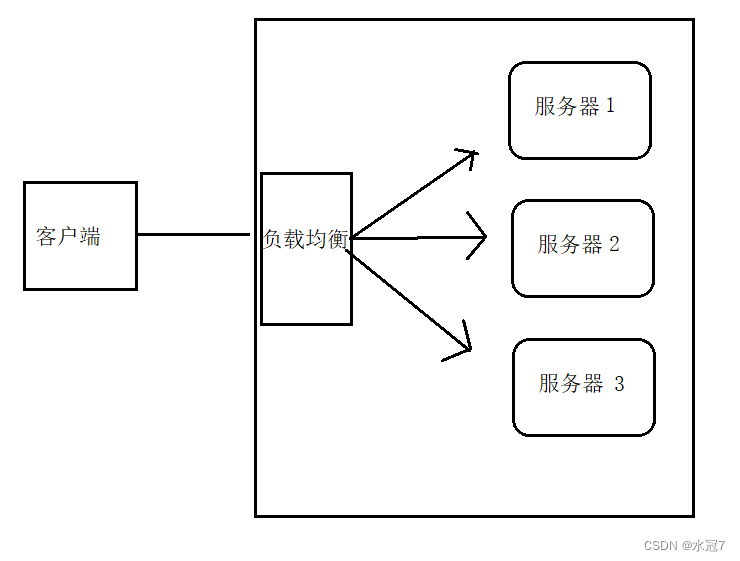

但是在集群环境下,无法直接使用session。因为如果只部署在一台机器时,容易发生单点故障(一旦这台服务器挂了,整个应用就无法访问),所以通常情况下,一个web应用会部署在多个服务器上,通过nginx等进行负载均衡。此时,来自一个用户的请求就会分发到不同的服务器上。

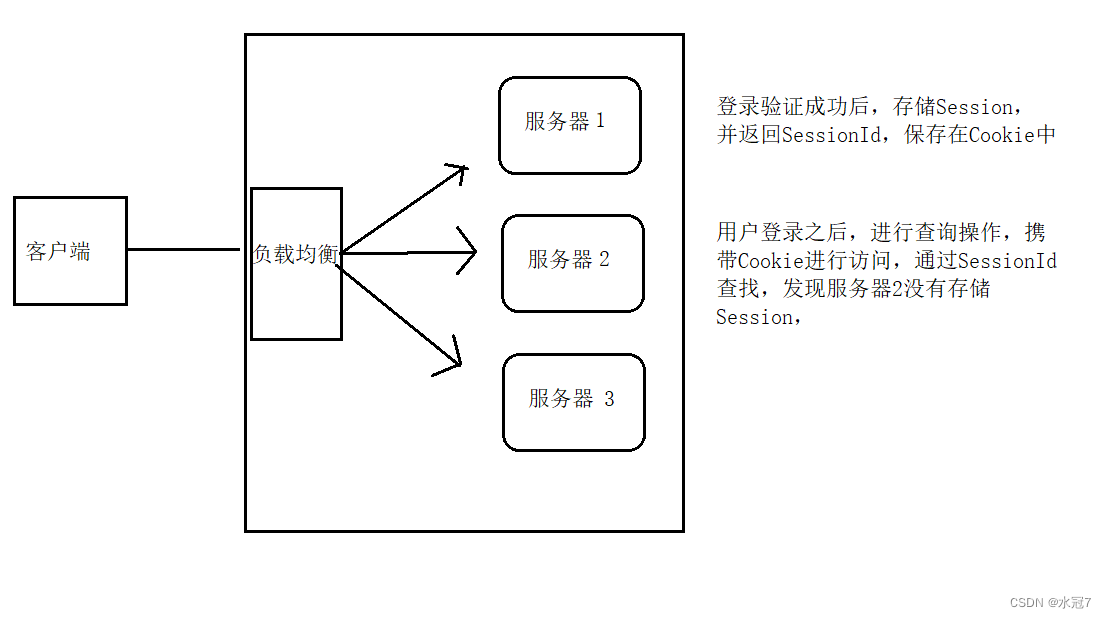

- 使用session时:

用户登录: 用户登录请求,经过负载均衡发送给服务器1,服务器1进行用户名和密码验证,验证成功后,把session存在了服务器1上。

查询操作:用户登录之后,携带cookie(里面带有sessionid)继续执行查询操作,假如进行查询博客列表,此时请求经过负载均衡发到服务器2上,服务器2会先通过sessionid验证用户是否登录,此时第二台机器上没有该用户的session,即出现查询不了的问题。

2.jwt令牌

jwt全称:json web token,用于客户端和服务器之间传递安全可靠的信息,本质是一个token,也叫token,令牌的本质就是一个字符串。相当于现在人们的身份证,出门在外验证身份的时候,拿出身份证即可。

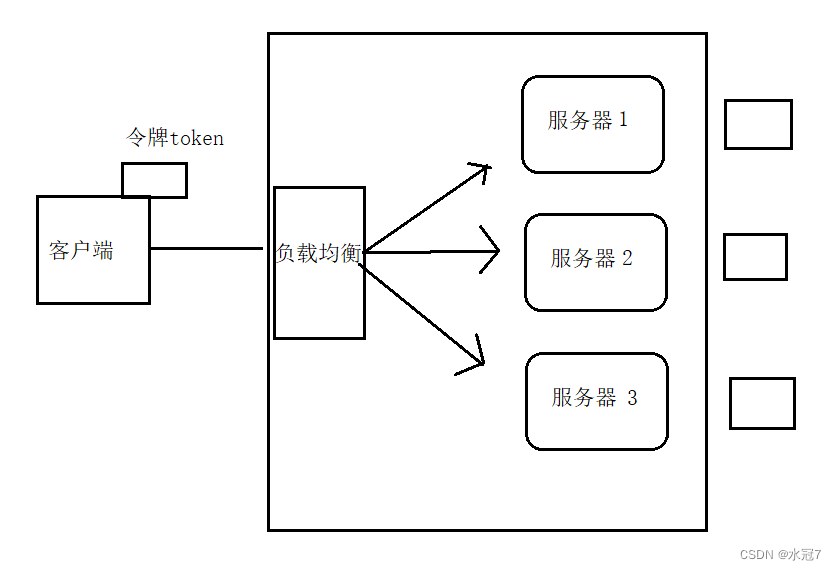

2.1 使用jwt令牌时

- 用户登录 : 用户登录请求,经过负载均衡,把请求发给服务器1,服务器1进行账号密码验证,验证成功之后,生成一个令牌,并返回给客户端。

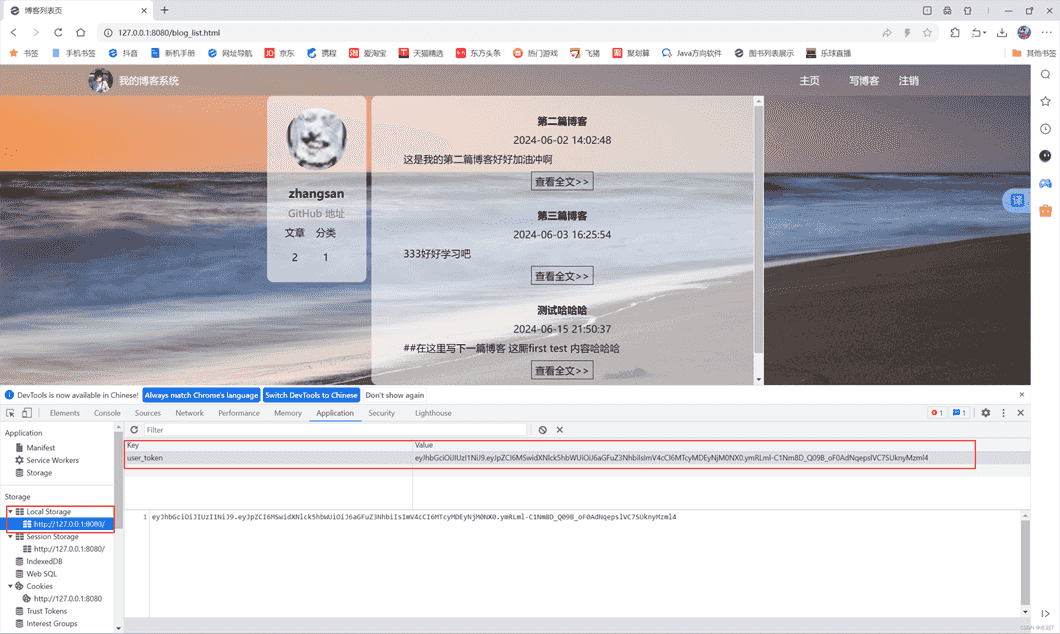

- 客户端收到令牌时,把令牌存储起来,可以存储在cookie中,也可以存储在其它的存储空间,典型的如(localstorage)

- 查询操作 用户登录之后,携带令牌继续执行查询操作,假如查询博客列表,此时请求经过负载均衡发到服务器2,服务器2先进行权限验证操作。服务器验证令牌是否有效,如果有效,说明用户已经执行了登录操作,如果无效,说明用户之前未执行登录操作。

2.2 令牌的组成

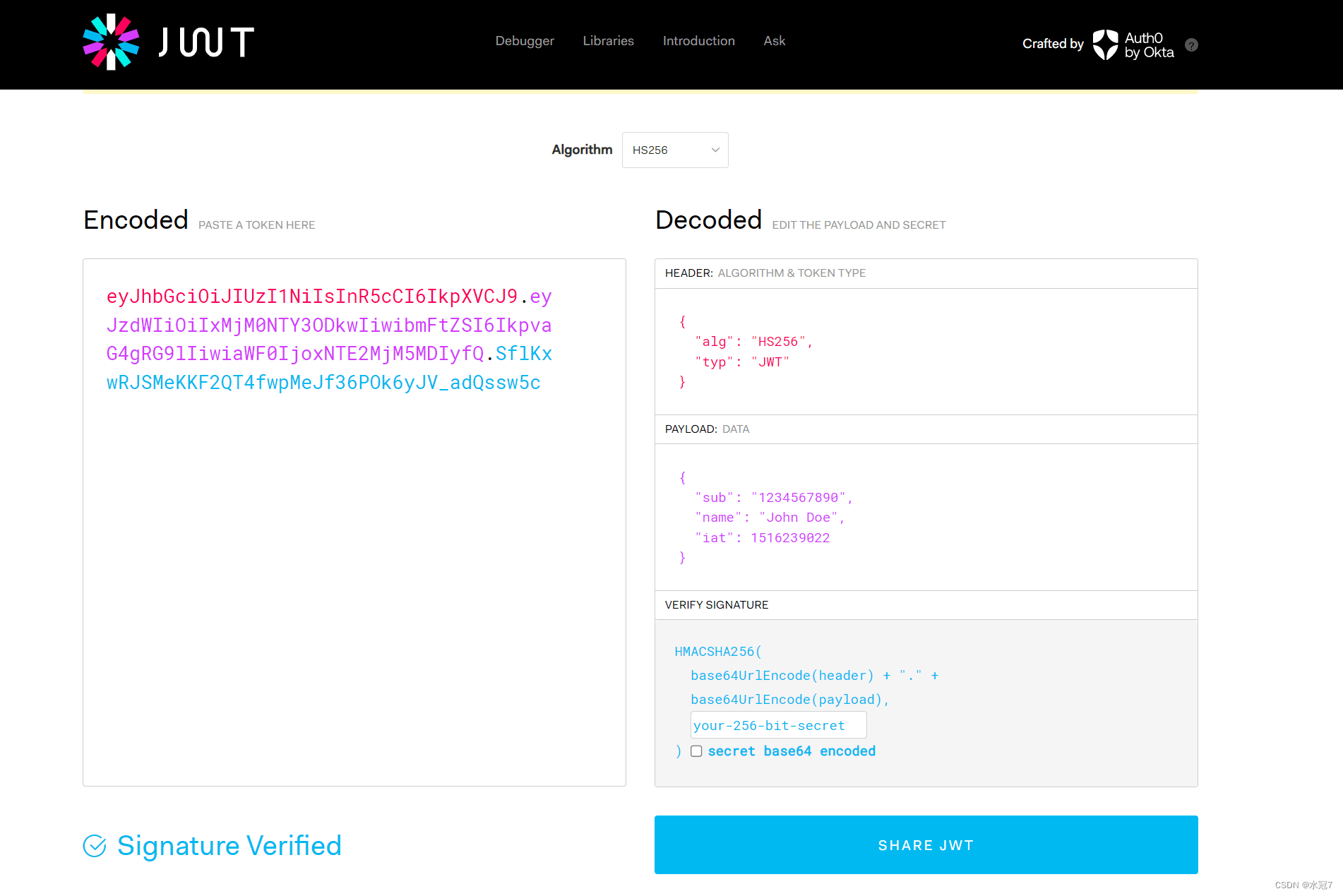

令牌官网所示,token,本质上一个字符串中间使用 符号 点 . 来分割,令牌由三部分组成,header、payload和verify signature。

第一部分:header(头),令牌的类型和使用的签名算法,如"alg": “hs256(哈希算法)”, “typ”: “jwt”。

第二部分:payload(负载),存放一些有效的信息(自定义信息,默认信息)如{“id”:“1”,“username”:“zhangsan”},还存在jwt提供的现场字段,如过期时间戳等。

第三部分:signature(签名),防止token被篡改,确保安全性。

签名的目的就是为了防止token被篡改,而正因为token最后一个部分签名存在, 所以整个token是非常安全可靠的,一旦token当中的任何一部分被修改, 整个token在校验的时候都会失败。

3. jwt令牌(token)生成和校验

3.1 引入jwt令牌的依赖

- 在pom.xml文件中引入依赖

<!-- https://mvnrepository.com/artifact/io.jsonwebtoken/jjwt-api --> <dependency> <groupid>io.jsonwebtoken</groupid> <artifactid>jjwt-api</artifactid> <version>0.11.5</version> </dependency> <!-- https://mvnrepository.com/artifact/io.jsonwebtoken/jjwt-impl --> <dependency> <groupid>io.jsonwebtoken</groupid> <artifactid>jjwt-impl</artifactid> <version>0.11.5</version> <scope>runtime</scope> </dependency> <dependency> <groupid>io.jsonwebtoken</groupid> <artifactid>jjwt-jackson</artifactid> <!-- or jjwt-gson if gson is preferred --> <version>0.11.5</version> <scope>runtime</scope> </dependency>

3.2 使用jar包中提供的api来实现jwt令牌的生成和校验

- 生成token之后,获取token进行解析,创建解释器,设置签名密钥,如果解析token的claims内容不为null,说明校验成功,否则失败。

package com.example.blog.utils;

import com.example.blog.constant.constants;

import io.jsonwebtoken.claims;

import io.jsonwebtoken.jwtparser;

import io.jsonwebtoken.jwts;

import io.jsonwebtoken.signaturealgorithm;

import io.jsonwebtoken.io.decoders;

import io.jsonwebtoken.io.encoders;

import io.jsonwebtoken.security.keys;

import lombok.extern.slf4j.slf4j;

import javax.crypto.secretkey;

import java.security.key;

import java.util.date;

import java.util.hashmap;

import java.util.map;

@slf4j

public class jwtutils {

// jwt过期时间

public static final long jwt_expiration = 60*60*60*1000;

// 生成key

private static final string secretstr = "dujxrs2w3ajhqyfhaplbmspnawnedfyfnmlndmbyu9w=";

private static final key key = keys.hmacshakeyfor(decoders.base64.decode(secretstr));

/**

* 生成token

*/

public static string genjwttoken(map<string,object> claim) {

string token = jwts.builder().setclaims(claim)

.setexpiration(new date(system.currenttimemillis()+jwt_expiration))

.signwith(key)

.compact();

return token;

}

/**

* 校验token

* claims 为空,表示jwt校验失败

*

*/

public static claims parsetoken(string token) {

// 创建解析器,设置签名密钥

jwtparser build = jwts.parserbuilder().setsigningkey(key).build();

claims claims = null;

try {

// 解析token

claims = build.parseclaimsjws(token).getbody();

}catch (exception e){

log.error("解析token失败,token:{}",token);

return null;

}

return claims;

}

}

3.3 使用jwt令牌验证登录

3.4 令牌的优缺点

- 优点:

- 解决了集群环境下认证的问题

- 不需要在服务器端存储,从而减轻了服务器的存储压力

- 缺点:

- 需要自己实现令牌的生成、传递、校验

到此这篇关于java中jwt令牌实现登录验证的文章就介绍到这了,更多相关java jwt令牌登录验证内容请搜索代码网以前的文章或继续浏览下面的相关文章希望大家以后多多支持代码网!

发表评论