科技媒体 bleepingcomputer 昨日(12 月 9 日)发布博文,报道称在 2025 年 12 月补丁星期二活动中,微软面向 windows 10 系统,推送了扩展安全更新 kb5071546,共计修复 57 个漏洞,其中包含 3 个零日漏洞威胁。

注:微软已停止支持 windows 10 系统,因此本次更新并未包含任何新功能,只是修复此前补丁引入的错误,以及修复安全漏洞。

对于正在运行 windows 10 企业版 ltsc 或已注册扩展安全更新(esu)计划的用户,系统将在检测到更新后自动下载并提示重启。

用户在完成安装后,windows 10 系统的版本号将更新为 build 19045.6691,而 windows 10 企业版 ltsc 2021 的版本号则会变更为 build 19044.6691。

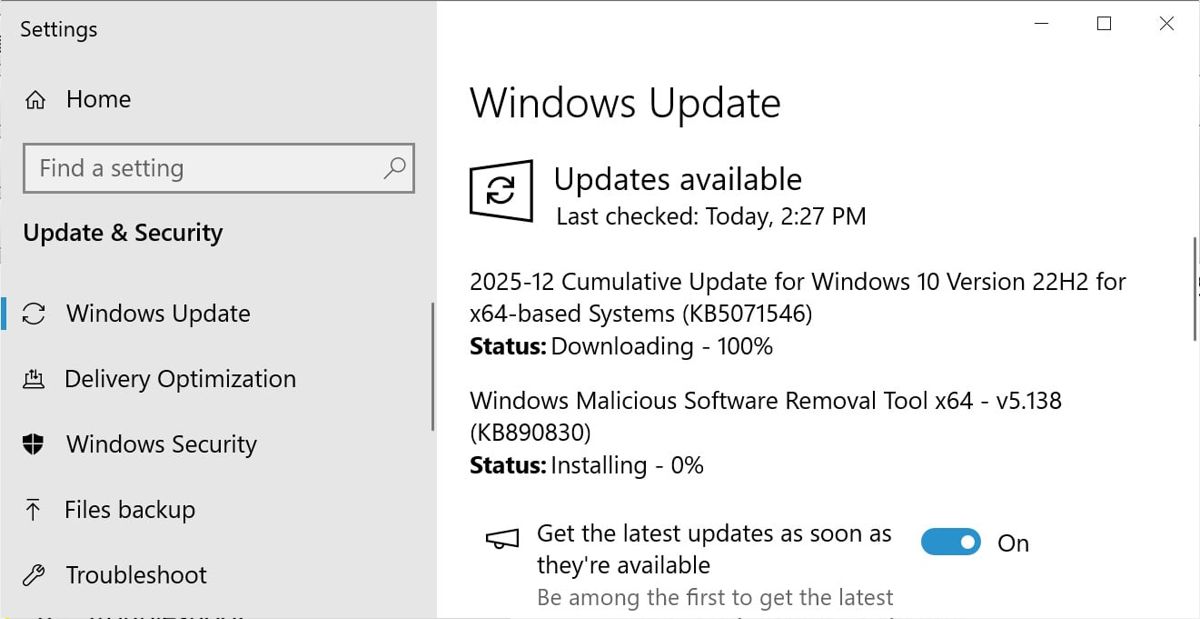

用户可以通过进入“设置”,点击“windows 更新”,并选择“检查更新”来手动获取该补丁。微软表示,目前尚未发现该更新存在已知问题。

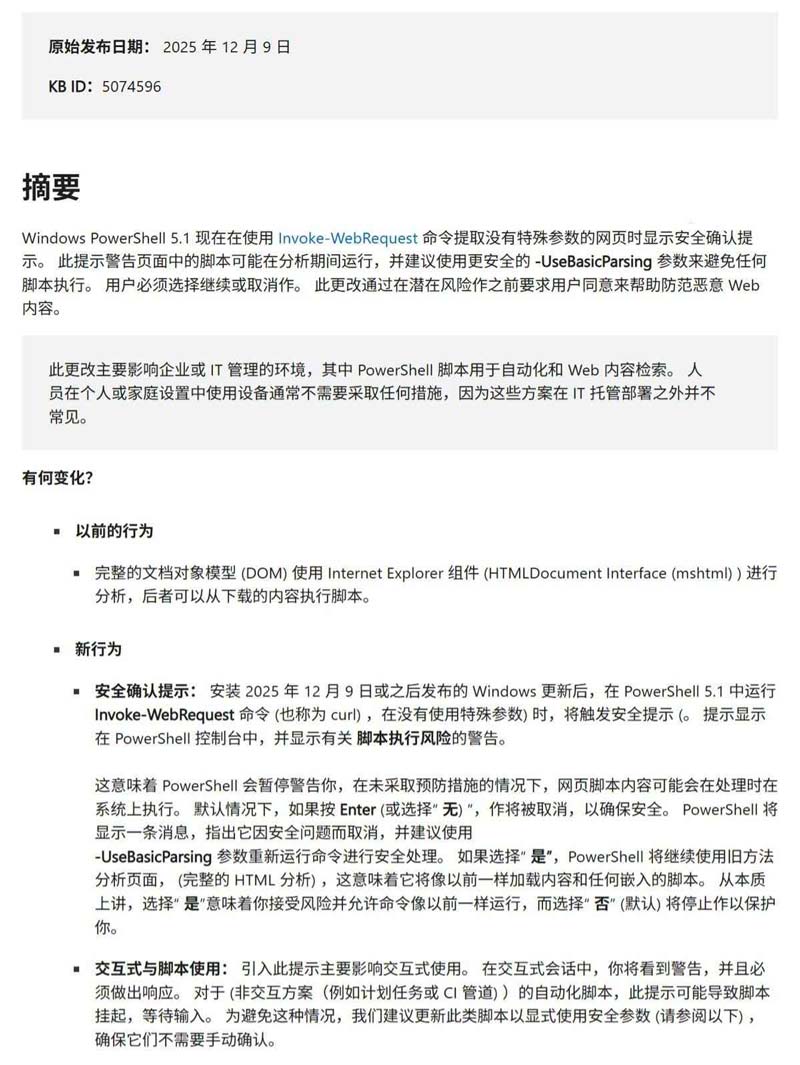

本次更新最关键的修复针对编号为 cve-2025-54100 的 powershell 零日漏洞。该漏洞属于远程代码执行(rce)类型,攻击者可利用网页中嵌入的恶意脚本,在用户使用 invoke-webrequest 命令检索网页时触发执行。

鉴于 powershell 5.1 是 windows 10 的默认版本,此漏洞严重威胁通过命令行处理 web 内容的用户。微软为彻底解决上述风险,调整了 invoke-webrequest 命令的执行逻辑。

现在当用户运行涉及该命令的脚本后,powershell 5.1 会弹出一个安全警告提示,明确告知“网页中的脚本代码可能会在解析时运行”,并要求用户确认是否继续。

微软强烈建议,用户在处理不可信网页时,应使用 -usebasicparsing 命令行参数,从而阻止系统解析并执行嵌入的脚本。

发表评论