尽管项目启动时,spring security会提供了默认的用户信息,可以快速认证和启动,但大多数应用程序都希望使用自定义的用户认证。对于自定义用户认证,spring security提供了多种认证方式,常用的有in-memory authentication(内存身份认证)、jdbc authentication(jdbc身份认证)和userdetailsservice(身份详情服务)。下面对spring security的这三种自定义身份认证进行详细讲解。

1.内存身份认证

以内存身份认证时,需要在spring security的相关组件中进行指定当前认证方式为内存身份认证。spring security 5.7.1开始spring security将websecurityconfigureradapter类标注为过时,推荐直接声明配置类,在配置类中直接定义组件的信息。 本书使用spring boot 2.7.6,其对应的spring security版本为5.7.5。自定义内存身份认证时,可以通过inmemoryuserdetailsmanager类实现,inmemoryuserdetailsmanager是userdetailsservice的一个实现类,方便在内存中创建一个用户。对此,只需 在自定义配置类中创建inmemoryuserdetailsmanager实例,在该实例中指定该实例的认证信息,并存入在spring容器中即可。

(1)创建配置类

创建一个配置类websecurityconfig,在该类中创建userdetailsservice类型的inmemoryuserdetailsmanager实例对象交由spring容器管理

@configuration

public class websecurityconfig {

@bean

public userdetailsservice userdetailsservice() {

inmemoryuserdetailsmanager users = new inmemoryuserdetailsmanager();

users.createuser(user.withusername("zhangsan")

.password("{noop}1234")

.roles("admin")

.build());

return users;

}

}进行自定义用户认证时,需要注意以下几个问题。

提交认证时会对输入的密码使用密码编译器进行加密并与正确的密码进行校验。如果不想要对输入的密码进行加密,需要在密码前对使用{noop}进行标注。

从spring security 5开始,自定义用户认证如果没有设置密码编码器,也没有在密码前使用{noop}进行标注,会认证失败。

自定义用户认证时,可以定义用户角色roles,也可以定义用户权限authorities,在进行赋值时,权限通常是在角色值的基础上添加“role_”前缀。

自定义用户认证时,可以为某个用户一次指定多个角色或权限。

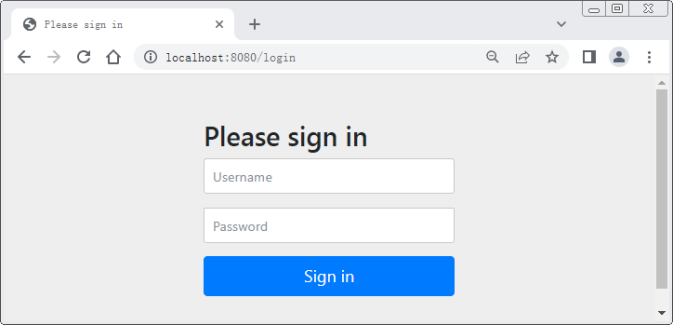

(2)验证内存身份认证

启动项目后,查看控制台输出的信息,发现没有默认安全管理时随机生成了密码。

在浏览器访问项目首页“http://localhost:8080/”。

2.jdbc身份认证

jdbc身份认证是通过jdbc连接数据库,基于数据库中已有的用户信息进行身份认证,这样避免了内存身份认证的弊端,可以实现对系统已注册的用户进行身份认证。jdbcuserdetailsmanager是spring security内置的userdetailsservice的实现类,使用jdbcuserdetailsmanager可以通过jdbc将数据库和spring security连接起来。下面对jdbc身份认证方式进行讲解。

(1)数据准备

使用之前创建的名为springbootdata的数据库,在该数据库中创建三个表user、priv和user_priv,并预先插入几条测试数据。准备数据的sql语句如下。

#选择使用数据库

usespringbootdata;

#创建表user并插入相关数据

droptableifexists`user`;

createtable`user`(

`id`int(20)notnullauto_increment,

`username`varchar(200)defaultnull,

`password`varchar(200)defaultnull,

`valid`tinyint(1)notnulldefault1,

primarykey(`id`)

)engine=innodbauto_increment=4defaultcharset=utf8;

insertinto`user`values('1','zhangsan',

'$2a$10$7fwqx7y010pmnyym/ahzx.3chibnpzbj3n/iqcg4apcf.hc6cmh5a','1');

insertinto`user`values('2','lisi',

'$2a$10$7fwqx7y010pmnyym/ahzx.3chibnpzbj3n/iqcg4apcf.hc6cmh5a','1');

#创建表priv并插入相关数据

droptableifexists`priv`;

createtable`priv`(

`id`int(20)notnullauto_increment,

`authority`varchar(20)defaultnull,

primarykey(`id`)

)engine=innodbauto_increment=3defaultcharset=utf8;

insertinto`priv`values('1','role_common');

insertinto`priv`values('2','role_admin');

#创建表user_priv并插入相关数据

droptableifexists`user_priv`;

createtable`user_priv`(

`id`int(20)notnullauto_increment,

`user_id`int(20)defaultnull,

`priv_id`int(20)defaultnull,

primarykey(`id`)

)engine=innodbauto_increment=5defaultcharset=utf8;

insertinto`user_priv`values('1','1','1');

insertinto`user_priv`values('2','2','2');(2)配置依赖

添加jdbc的启动器依赖。

<dependency>

<groupid>org.springframework.boot</groupid>

<artifactid>spring-boot-starter-jdbc</artifactid>

</dependency>(3)设置配置信息

设置数据库连接的相关配置信息

(4)修改配置类

修改websecurityconfig配置类userdetailsservice()方法,将该方法创建的实例对象修改为jdbcuserdetailsmanager

@configuration

public class websecurityconfig {

@autowired

private datasource datasource;

@bean

public passwordencoder passwordencoder() {

return new bcryptpasswordencoder();

}

@bean

public userdetailsservice userdetailsservice() {

string usersql ="select username,password, valid " +

"from user where username = ?";

string authoritysql="select u.username,p.authority " +

"from user u,priv p,user_priv up " +

"where up.user_id=u.id and up.priv_id=p.id and u.username =?";

jdbcuserdetailsmanager users = new jdbcuserdetailsmanager();

users.setdatasource(datasource);

users.setusersbyusernamequery(usersql);

users.setauthoritiesbyusernamequery(authoritysql);

return users;

}

}(5)效果测试

重启项目进行效果测试

3.自定义userdetailsservice身份认证

使用inmemoryuserdetailsmanager和jdbcuserdetailsmanager进行身份认证时,其真正的认证逻辑都在userdetailsservice接口重写的loaduserbyusername()方法中。对于一个完善的项目来说,通常会实现用户信息查询服务,对此可以自定义一个userdetailsservice实现类,重写该接口的loaduserbyusername()方法,在该方法中查询用户信息,将查询到的用户信息填充到userdetails对象返回,以实现用户的身份认证。下面通过案例对自定义userdetailsservice进行身份验证的实现进行演示 。

(1)创建实体类

在子包entity下创建用户实体类userdto和权限实体类privilege

public class userdto {

private integer id; //用户编号

private string username; //用户名称

private string password; //密码

private integer valid; //是否合法

public integer getid() {

return id;

}

public void setid(integer id) {

this .id = id;

}

public string getusername() {

return username;

}

public void setusername(string username) {

this .username = username;

}

public string getpassword() {

return password;

}

public void setpassword(string password) {

this .password = password;

}

public integer getvalid() {

return valid;

}

public void setvalid(integer valid) {

this .valid = valid;

}

}public class privilege {

private integer id; //编号

private string authority; //权限

public integer getid() {

return id;

}

public void setid(integer id) {

this .id = id;

}

public string getauthority() {

return authority;

}

public void setauthority(string authority) {

this .authority = authority;

}

}(2)创建用户持久层接口

在dao子包下创建用户持久层接口,在接口中定义查询用户及角色信息的方法

@repository

public class userdao {

@autowired

jdbctemplate jdbctemplate;

//根据账号查询用户信息

public userdto getuserbyusername(string username){

string sql = "select * from user where username = ?";

//连接数据库查询用户

list<userdto> list = jdbctemplate.query(sql, new beanpropertyrowmapper<>(userdto.class ),username);

if (list !=null && list.size()==1){

return list.get(0);

}

return null;

}

//根据用户id查询用户权限

public list<string> findprivilegesbyuserid(integer userid){

string sql = "select u.username,p.authority " +

"from user u,priv p,user_priv up " +

"where up.user_id=u.id and up.priv_id=p.id and u.id =?";

list<privilege> list = jdbctemplate.query(sql, new beanpropertyrowmapper<>(privilege.class ), userid);

list<string> privileges = new arraylist<>();

list.foreach(p -> privileges.add(p.getauthority()));

return privileges;

}

}(3)封装用户认证信息

在service子包下创建userdetailsserviceimpl类,该类实现userdetailsservice接口,并在重写的loaduserbyusername()方法中封装用户认证信息

@service

public class userdetailsserviceimpl implements userdetailsservice {

@autowired

userdao userdao;

//根据用户名查询用户信息

@override

public userdetails loaduserbyusername(string username) throws usernamenotfoundexception {

//连接数据库根据账号查询用户信息

userdto userdto = userdao.getuserbyusername(username);

if (userdto == null){

//如果用户查不到,返回null,会抛出异常

return null;

}

//根据用户的id查询用户的权限

list<string> privileges = userdao.findprivilegesbyuserid(userdto.getid());

//将privileges转成数组

string[] privilegearray = new string[privileges.size()];

privileges.toarray(privilegearray);

userdetails userdetails = user.withusername(userdto.getusername()).password(userdto.getpassword()).authorities(privilegearray).build();

return userdetails;

}

}(4)效果测试

将userdetailsservice()方法进行注释,使用自定义userdetailsservice身份认证。

重启项目进行效果测试。

到此这篇关于spring security自定义身份认证的文章就介绍到这了,更多相关spring security自定义身份认证内容请搜索代码网以前的文章或继续浏览下面的相关文章希望大家以后多多支持代码网!

发表评论