Docker安装MySQL镜像实战分享

2024-05-26 12:32 | 分类:服务器 | 评论:0 次 | 浏览: 91

今天我们对docker安装mysql镜像进行实战分享,以更深入的了解容器的使用场景。我们在云付服务器ubuntu环境上已经安装好了docke...

docker各目录含义详细解析

2024-05-26 12:32 | 分类:服务器 | 评论:0 次 | 浏览: 97

目录含义builder构建docker镜像的工具或过程buildkit用于构建和打包容器镜像,官方构建引擎,支持多阶段构建、缓存管理、并行化...

docker配置daemon.json镜像加速文件方式

2024-05-26 12:32 | 分类:服务器 | 评论:0 次 | 浏览: 88

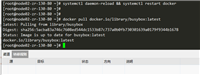

docker配置daemon.json镜像加速文件1.docker配置国内镜像加速daemon.json文件,所以我们需要先创建,进入/et...

docker直接下载太慢,如何更换国内靠谱镜像源

2024-05-26 12:32 | 分类:服务器 | 评论:0 次 | 浏览: 80

docker直接下载太慢,更换国内靠谱镜像源1. 编辑/etc/docker目录下的文件daemon.jsoncd /etc/dockers...

docker安装Jenkins执行构建jar运行方式

2024-05-26 12:32 | 分类:服务器 | 评论:0 次 | 浏览: 86

自己docker启动jenkins的一些自我心得,docker启动jenkins还是有很多问题,建议还是使用本地直接安装靠谱1. 拉取doc...

使用Docker部署Nacos并配置MySQL数据源的详细步骤

2024-05-26 12:32 | 分类:服务器 | 评论:0 次 | 浏览: 102

前言在安装 nacos 之前,请确保你已经准备好了一个运行中的 mysql 数据库。本教程将指导您如何使用 docker 在单机模式下部署 ...

docker的安装及docker-compose详解

2024-05-26 12:32 | 分类:服务器 | 评论:0 次 | 浏览: 89

什么事dockerdocker是一种轻量级的容器技术,可以帮助开发者更加方便地打包、发布和管理应用程序。在linux系统上安装docker非...

docker安装Wordpress速度过慢的问题解决方法

2024-05-26 12:32 | 分类:服务器 | 评论:0 次 | 浏览: 82

先可以在dockerhub上查看wordpress的详情:https://hub.docker.com/search?q=wordpress...

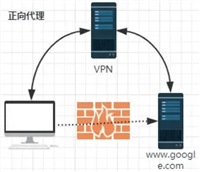

docker使用http_proxy配置代理解决方法

2024-05-26 12:32 | 分类:服务器 | 评论:0 次 | 浏览: 110

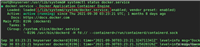

在内网服务器中,docker经常需要下载拉取镜像,但由于没有网络要么只能手动导入镜像包,又或者通过http_proxy代理到其它服务器下载。...

docker中容器运行时如何将目录和宿主机进行挂载

2024-05-26 12:32 | 分类:服务器 | 评论:0 次 | 浏览: 89

容器已运行,但还想挂载文件容器已经运行起来了,突然想给容器的目录进行挂载,通常是在运行容器时加上-v命令进行挂载。运行起来的容器想挂载文件夹...

Docker修改容器内部文件的3种简单方法

2024-05-26 12:32 | 分类:服务器 | 评论:0 次 | 浏览: 91

下面三种均可修改,可自行选择1、进入容器内部修改使用下面的命令以命令行的形式可以进入容器的内部对文件进行修改。docker exec -it...

docker-compose部署mysql数据库完整步骤

2024-05-26 12:32 | 分类:服务器 | 评论:0 次 | 浏览: 99

一、部署docker1. 上传安装包将文件上传到系统/data/docker上如果没有则手动创建mkdir /data/docker2. 进...

在CentOS上如何安装Singularity高性能容器

2024-05-26 12:32 | 分类:服务器 | 评论:0 次 | 浏览: 92

基于centos的singularity容器二进制安装方案什么是singularity容器singularity是劳伦斯伯克利国家实验室专门...

docker compose安装es+kibana 8.12.2的详细过程

2024-05-26 12:32 | 分类:服务器 | 评论:0 次 | 浏览: 88

小伙伴们,你们好,我是老寇,我又回来辣,几个月不见甚是想念啊!!!因云平台需要改造,es7升级为es8,所以记录一下,es8需要开启ssl认...

Linux中安装Docker Compose的步骤

2024-05-26 12:32 | 分类:服务器 | 评论:0 次 | 浏览: 100

下载安装在linux中安装docker compose相对简单,你可以按照以下步骤进行确保docker已经安装docker compose需...

Docker开放2375端口实现远程访问的操作方法

2024-05-26 12:32 | 分类:服务器 | 评论:0 次 | 浏览: 120

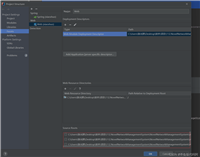

环境linux环境:ubuntu18.04 lts补充:我的linux环境是运行本机的虚拟机上。因为idea集成docker环境,实质上是通...

docker部署SSM项目(含打包)

2024-05-26 12:32 | 分类:服务器 | 评论:0 次 | 浏览: 87

一:ssm项目打包1.这个一定要勾选防止静态资源没打包上2.第二步3.第三步4.更改名字(注意部署到线上的时候这里如果用docker或者wi...

docker没有错误日志,镜像服务却启动不成功的问题以及排查方式

2024-05-26 12:32 | 分类:服务器 | 评论:0 次 | 浏览: 86

docker没错误日志,镜像服务却启动不成功my_service: image: *** deploy: replic...

Docker搭建ELK日志系统,并通过Kibana查看日志方式

2024-05-26 12:32 | 分类:服务器 | 评论:0 次 | 浏览: 85

docker-compose.ymld:\docker\logstash\logstash-springboot.conf文件内容:访问:h...

docker容器日志时间不一致问题

2024-05-26 12:32 | 分类:服务器 | 评论:0 次 | 浏览: 101

docker容器日志时间不一致systemctl start docker 启动docker1.容器与系统日志不一致修改docker cp ...

docker如何导出指定时间段内日志

2024-05-26 12:32 | 分类:服务器 | 评论:0 次 | 浏览: 84

docker导出指定时间段内日志命令格式如下:docker logs --since <起始时间> --until <结束...

如何下载docker日志到本地

2024-05-26 12:32 | 分类:服务器 | 评论:0 次 | 浏览: 89

下载docker日志到本地1.获取docker中的容器编号通过docker查看日志需要先知道docker中的容器编号container id...

如何将gitbub下载的docker-compose项目运行在docker

2024-05-26 12:32 | 分类:服务器 | 评论:0 次 | 浏览: 85

一.从github上下载代码到本地本次用到的示例是国外的低代码平台appsmith:github - appsmithorg/appsmit...

Windows安装Docker全过程

2024-05-26 12:32 | 分类:服务器 | 评论:0 次 | 浏览: 93

一.启用hyper-v和容器特性1.右键windows点击应用和功能2.点击程序和功能3.启用或关闭windows功能4.开启 hyper-...

Vmware 搭建的Ubuntu 24.04 网络配置问题小结

2024-05-26 12:32 | 分类:服务器 | 评论:0 次 | 浏览: 83

vmware 搭建的ubuntu 24.04 的server版本时遇到了无妨访问网络的问题,记录一下vmware使用的网络是桥接模式。编辑 ...

nginx status配置及参数配置小结

2024-05-26 12:22 | 分类:服务器 | 评论:0 次 | 浏览: 130

今天简单介绍下如何监控nginx的状态。其实要监控nginx的状态非常简单,它内建了一个状态页,只需修改nginx配置启用status即可,...

Nginx 简介、安装与配置文件详解

2024-05-26 12:22 | 分类:服务器 | 评论:0 次 | 浏览: 123

〇、前言在日常工作中,nginx 的重要性当然不言而喻。经常用,但并不意味着精通,还会有很多不清楚的方式和技巧,那么本文就简单汇总下,帮助自...

windows系统下安装Nginx及简单使用过程

2024-05-26 12:22 | 分类:服务器 | 评论:0 次 | 浏览: 135

一、背景nginx是一个很强大的高性能web和反向代理服务,也是一种轻量级的web服务器,可以作为独立的服务器部署网站,应用非常广泛,特别是...

nginx日志过大问题解决

2024-05-26 12:22 | 分类:服务器 | 评论:0 次 | 浏览: 109

1. 问题点nginx默认的日志在logs/access.log,并且是一直累加写入,时间长了就会非常大,占用过多的硬盘,如果强行删除是很不...

分割nginx日志的实现(避免日志多大)

2024-05-26 12:22 | 分类:服务器 | 评论:0 次 | 浏览: 116

1. 问题提出nginx的日志没有切分,会非常大,不利于日志的删除和查看2. 解决思路写一个脚本,去切分日志使用crontab写一个定时任务...