一 电子签章

1.1 什么是电子签章

基于《中华人民共和国电子签名法》等相关法规和技术规范,具有法律效力的电子签章一定是需要使用 ca 数字证书进行对文件签名,并把 ca 数字证书存放在签名后文件中。

如果一份签名后的电子文件中无法查看到 ca 数字证书,仅存在一个公章图片,那么就不属于法律意义上的电子签名。电子签名法规定电子文件签署时一定要使用ca数字证书,并没有要求一定需要含有电子印章图片,理论上电子签章不需要到公安局进行备案。

实际上,电子签章是在电子签名技术的基础上添加了印章图像外观,沿袭了人们所习惯的传统盖章可视效果。电子签章使用电子签名技术来保障电子文件内容的防篡改性和签署者的不可否认性。因此,电子签章中,印章图片并不是唯一鉴别是否签章的条件,还要鉴别是否使用高级电子签名技术和 ca 数字证书。

ca 数字证书是在互联网中用于识别身份的一种具有权威性的电子文档。ca 数字证书相当于现实中的身份证。

现实中,如同个人需要去公安局申请办理身份证一样,ca 数字证书需要在“电子认证服务机构”(简称 ca 机构)进行申请办理。中国工业和信息化部、工信部授权 ca 机构来制作、签发数字证书,用非对称加密的方式,生成一对密码即私钥与公开密钥,并绑定了数字证书持有者的真实身份,人们可以在电子合同的缔约过程中用它来证明自己的身份和验证对方的身份。

ca 机构颁发的数字证书为公钥证书和私钥证书:公钥证书是对外公开、任何人都可以使用的,而私钥是专属于签署人所有的。当需要签署文档时,签署人使用私钥证书对电子文件(文档哈希值)进行加密,形成电子签名。 (注:文档哈希值计算时包含待签 pdf 文档内容、印章图片和印章坐标位置信息)

哈希值是指将 pdf 文件按照一定的算法(目前主流是 sha256 算法),形成一个唯一的文件代码,类似于人类的指纹,任何一个 pdf 文件只有一个哈希值,且不同 pdf 文件的哈希值不可能相同,而相同哈希值的 pdf 文件的内容肯定相同。哈希算法是不可逆的,从哈希值无法推导出 pdf 原文内容。

经签署人的私钥证书加密之后的 pdf 原文哈希值就是电子签名,电子签名中有签署人的姓名、身份证号码、证书有效期、公钥等信息,电子签名放在 pdf 原文的签名域中,就形成了带有电子签名的 pdf 文件。

1.2 签名流程

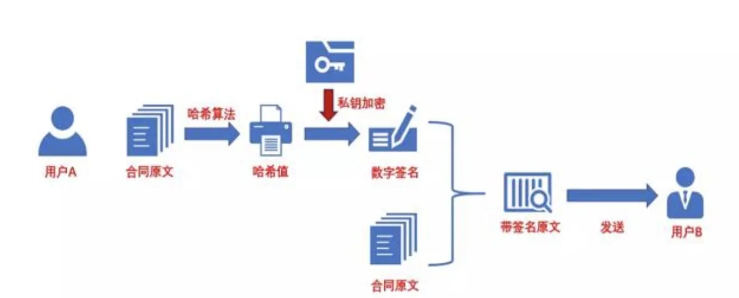

文件电子签名过程,如下图:

其他人收到这个文件,即可使用pdf文件的签名域中存储的公钥证书对电子签名进行解密,解密出来的文件哈希值如果与原文的哈希值一致,则代表这个文件没有被篡改。

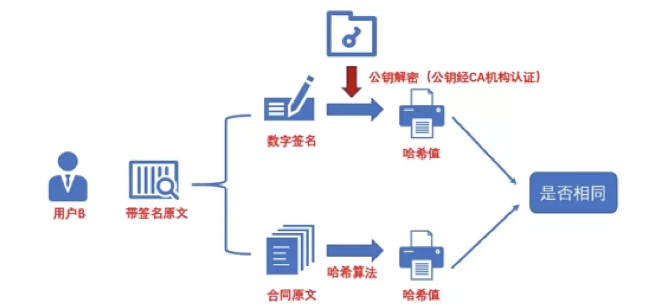

电子签名文件验签过程,如下图:

1.3 技术选型

这块主要有两大技术体系:

- 开源组织 apache 的 pdfbox。

- adobe 的 itext,其中 itext 又分为 itext5 和 itext7。

那么这两个该如何选择呢?

- pdfbox 的功能相对较弱,itext5 和 itext7 的功能非常强悍。

- itext5 资料网上相对较多,如果出现问题容易找到解决方案。

- pdfbox 和 itext7 的网上资料相对较少,如果出现问题不易找到相关解决方案。

- pdfbox 目前提供的自定义签章接口不完整;而 itext5 和 itext7 提供了处理自定义签章的相关实现。

- pdfbox 只能实现把签章图片加签到 pdf 文件;itext5 和 itext7 除了可以把签章图片加签到 pdf 文件,还可以实现直接对签章进行绘制,把文件绘制到签章上。

- pdfbox 和 itext5/itext7 使用的协议不一样。pdfbox 使用的是 apache license version 2.0(licenses);itext5/itext7 使用的是 agpl(itextpdf.com/agpl)。pdfbox免费使用,agpl 商用收费。

因此这里松哥就以 itext5 为例来和小伙伴们演示如何给一个 pdf 文件签名。

二 实战

2.1 生成数字证书

首先我们需要生成一个数字证书。

这个数字证书我们可以利用 jdk 自带的工具生成,为了贴近实战,松哥这里使用 java 代码生成,生成数字证书的方式如下。

首先引入 bouncy castle,bouncy castle 是一个广泛使用的开源加密库,它为 java 平台提供了丰富的密码学算法实现,包括对称加密、非对称加密、哈希算法、数字签名等。这个库由于其广泛的算法支持和可靠性而备受信任,被许多安全应用和加密通信协议所采用 。

<dependency>

<groupid>org.bouncycastle</groupid>

<artifactid>bcpkix-jdk15on</artifactid>

<version>1.70</version>

</dependency>

<dependency>

<groupid>org.bouncycastle</groupid>

<artifactid>bcprov-ext-jdk15on</artifactid>

<version>1.70</version>

</dependency>

接下来我们写一个生成数字证书的工具类,如下:

import org.bouncycastle.asn1.asn1objectidentifier;

import org.bouncycastle.asn1.x500.x500name;

import org.bouncycastle.asn1.x509.*;

import org.bouncycastle.cert.x509certificateholder;

import org.bouncycastle.cert.x509v3certificatebuilder;

import org.bouncycastle.cert.jcajce.jcax509v3certificatebuilder;

import org.bouncycastle.jce.provider.bouncycastleprovider;

import org.bouncycastle.operator.contentsigner;

import org.bouncycastle.operator.jcajce.jcacontentsignerbuilder;

import java.io.*;

import java.math.biginteger;

import java.security.*;

import java.security.cert.certificatefactory;

import java.security.cert.x509certificate;

import java.text.simpledateformat;

import java.util.*;

/**

* @author:江南一点雨

* @site:http://www.javaboy.org

* @微信公众号:江南一点雨

* @github:https://github.com/lenve

* @gitee:https://gitee.com/lenve

*/

public class pkcsutils {

/**

* 生成证书

*

* @return

* @throws nosuchalgorithmexception

*/

private static keypair getkey() throws nosuchalgorithmexception {

keypairgenerator generator = keypairgenerator.getinstance("rsa",

new bouncycastleprovider());

generator.initialize(1024);

// 证书中的密钥 公钥和私钥

keypair keypair = generator.generatekeypair();

return keypair;

}

/**

* 生成证书

*

* @param password

* @param issuerstr

* @param subjectstr

* @param certificatecrl

* @return

*/

public static map<string, byte[]> createcert(string password, string issuerstr, string subjectstr, string certificatecrl) {

map<string, byte[]> result = new hashmap<string, byte[]>();

try(bytearrayoutputstream out= new bytearrayoutputstream()) {

// 标志生成pkcs12证书

keystore keystore = keystore.getinstance("pkcs12", new bouncycastleprovider());

keystore.load(null, null);

keypair keypair = getkey();

// issuer与 subject相同的证书就是ca证书

x509certificate cert = generatecertificatev3(issuerstr, subjectstr,

keypair, result, certificatecrl);

// 证书序列号

keystore.setkeyentry("cretkey", keypair.getprivate(),

password.tochararray(), new x509certificate[]{cert});

cert.verify(keypair.getpublic());

keystore.store(out, password.tochararray());

byte[] keystoredata = out.tobytearray();

result.put("keystoredata", keystoredata);

return result;

} catch (exception e) {

e.printstacktrace();

}

return result;

}

/**

* 生成证书

* @param issuerstr

* @param subjectstr

* @param keypair

* @param result

* @param certificatecrl

* @return

*/

public static x509certificate generatecertificatev3(string issuerstr,

string subjectstr, keypair keypair, map<string, byte[]> result,

string certificatecrl) {

bytearrayinputstream bint = null;

x509certificate cert = null;

try {

publickey publickey = keypair.getpublic();

privatekey privatekey = keypair.getprivate();

date notbefore = new date();

calendar rightnow = calendar.getinstance();

rightnow.settime(notbefore);

// 日期加1年

rightnow.add(calendar.year, 1);

date notafter = rightnow.gettime();

// 证书序列号

biginteger serial = biginteger.probableprime(256, new random());

x509v3certificatebuilder builder = new jcax509v3certificatebuilder(

new x500name(issuerstr), serial, notbefore, notafter,

new x500name(subjectstr), publickey);

jcacontentsignerbuilder jbuilder = new jcacontentsignerbuilder(

"sha1withrsa");

securerandom securerandom = new securerandom();

jbuilder.setsecurerandom(securerandom);

contentsigner singer = jbuilder.setprovider(

new bouncycastleprovider()).build(privatekey);

// 分发点

asn1objectidentifier crldistributionpoints = new asn1objectidentifier(

"2.5.29.31");

generalname generalname = new generalname(

generalname.uniformresourceidentifier, certificatecrl);

generalnames seneralnames = new generalnames(generalname);

distributionpointname distributionpoint = new distributionpointname(

seneralnames);

distributionpoint[] points = new distributionpoint[1];

points[0] = new distributionpoint(distributionpoint, null, null);

crldistpoint crldistpoint = new crldistpoint(points);

builder.addextension(crldistributionpoints, true, crldistpoint);

// 用途

asn1objectidentifier keyusage = new asn1objectidentifier(

"2.5.29.15");

// | keyusage.nonrepudiation | keyusage.keycertsign

builder.addextension(keyusage, true, new keyusage(

keyusage.digitalsignature | keyusage.keyencipherment));

// 基本限制 x509extension.java

asn1objectidentifier basicconstraints = new asn1objectidentifier(

"2.5.29.19");

builder.addextension(basicconstraints, true, new basicconstraints(

true));

x509certificateholder holder = builder.build(singer);

certificatefactory cf = certificatefactory.getinstance("x.509");

bint = new bytearrayinputstream(holder.toasn1structure()

.getencoded());

cert = (x509certificate) cf.generatecertificate(bint);

byte[] certbuf = holder.getencoded();

simpledateformat format = new simpledateformat("yyyy-mm-dd");

// 证书数据

result.put("certificatedata", certbuf);

//公钥

result.put("publickey", publickey.getencoded());

//私钥

result.put("privatekey", privatekey.getencoded());

//证书有效开始时间

result.put("notbefore", format.format(notbefore).getbytes("utf-8"));

//证书有效结束时间

result.put("notafter", format.format(notafter).getbytes("utf-8"));

} catch (exception e) {

e.printstacktrace();

} finally {

if (bint != null) {

try {

bint.close();

} catch (ioexception e) {

}

}

}

return cert;

}

public static void main(string[] args) throws exception {

// cn: 名字与姓氏 ou : 组织单位名称

// o :组织名称 l : 城市或区域名称 e : 电子邮件

// st: 州或省份名称 c: 单位的两字母国家代码

string issuerstr = "cn=javaboy,ou=产品研发部,o=江南一点雨,c=cn,e=javaboy@gmail.com,l=华南,st=深圳";

string subjectstr = "cn=javaboy,ou=产品研发部,o=江南一点雨,c=cn,e=javaboy@gmail.com,l=华南,st=深圳";

string certificatecrl = "http://www.javaboy.org";

map<string, byte[]> result = createcert("123456", issuerstr, subjectstr, certificatecrl);

fileoutputstream outputstream = new fileoutputstream("keystore.p12");

outputstream.write(result.get("keystoredata"));

outputstream.close();

fileoutputstream fos = new fileoutputstream(new file("keystore.cer"));

fos.write(result.get("certificatedata"));

fos.flush();

fos.close();

}

}

运行这个工具代码,会在我们当前工程目录下生成 keystore.p12 和 keystore.cer 两个文件。

其中 keystore.cer 文件通常是一个以 der 或 pem 格式存储的 x.509 公钥证书,它包含了公钥以及证书所有者的信息,如姓名、组织、地理位置等。

keystore.p12 文件是一个 pkcs#12 格式的文件,它是一个个人信息交换标准,用于存储一个或多个证书以及它们对应的私钥。.p12 文件是加密的,通常需要密码才能打开。这种文件格式便于将证书和私钥一起分发或存储,常用于需要在不同系统或设备间传输证书和私钥的场景。

总结下就是,.cer 文件通常只包含公钥证书,而 .p12 文件可以包含证书和私钥。

2.2 生成印章图片

接下来我们用 java 代码绘制一个签章图片,如下:

public class sealsample {

public static void main(string[] args) throws exception {

seal seal = new seal();

seal.setsize(200);

sealcircle sealcircle = new sealcircle();

sealcircle.setline(4);

sealcircle.setwidth(95);

sealcircle.setheight(95);

seal.setbordercircle(sealcircle);

sealfont mainfont = new sealfont();

mainfont.settext("江南一点雨股份有限公司");

mainfont.setsize(22);

mainfont.setfamily("隶书");

mainfont.setspace(22.0);

mainfont.setmargin(4);

seal.setmainfont(mainfont);

sealfont centerfont = new sealfont();

centerfont.settext("★");

centerfont.setsize(60);

seal.setcenterfont(centerfont);

sealfont titlefont = new sealfont();

titlefont.settext("财务专用章");

titlefont.setsize(16);

titlefont.setspace(8.0);

titlefont.setmargin(54);

seal.settitlefont(titlefont);

seal.draw("公章1.png");

}

}

最终生成的签章图片类似下面这样:

现在万事具备,可以给 pdf 签名了。

2.3 pdf 签名

最后,我们可以通过如下代码为 pdf 进行签名。

这里我们通过 itext 来实现电子签章,因此需要先引入 itext:

<dependency>

<groupid>com.itextpdf</groupid>

<artifactid>itextpdf</artifactid>

<version>5.5.13.4</version>

</dependency>

<dependency>

<groupid>com.itextpdf</groupid>

<artifactid>html2pdf</artifactid>

<version>5.0.5</version>

</dependency>

接下来对 pdf 文件进行签名:

public class signpdf2 {

/**

* @param password pkcs12证书密码

* @param keystorepath pkcs12证书路径

* @param signpdfsrc 签名pdf路径

* @param signimage 签名图片

* @param x

* @param y

* @return

*/

public static byte[] sign(string password, string keystorepath, string signpdfsrc, string signimage,

float x, float y) {

file signpdfsrcfile = new file(signpdfsrc);

pdfreader reader = null;

bytearrayoutputstream signpdfdata = null;

pdfstamper stp = null;

fileinputstream fos = null;

try {

bouncycastleprovider provider = new bouncycastleprovider();

security.addprovider(provider);

keystore ks = keystore.getinstance("pkcs12", new bouncycastleprovider());

fos = new fileinputstream(keystorepath);

// 私钥密码 为pkcs生成证书是的私钥密码 123456

ks.load(fos, password.tochararray());

string alias = (string) ks.aliases().nextelement();

privatekey key = (privatekey) ks.getkey(alias, password.tochararray());

certificate[] chain = ks.getcertificatechain(alias);

reader = new pdfreader(signpdfsrc);

signpdfdata = new bytearrayoutputstream();

// 临时pdf文件

file temp = new file(signpdfsrcfile.getparent(), system.currenttimemillis() + ".pdf");

stp = pdfstamper.createsignature(reader, signpdfdata, '\0', temp, true);

stp.setfullcompression();

pdfsignatureappearance sap = stp.getsignatureappearance();

sap.setreason("数字签名,不可改变");

// 使用png格式透明图片

image image = image.getinstance(signimage);

sap.setimagescale(0);

sap.setsignaturegraphic(image);

sap.setrenderingmode(pdfsignatureappearance.renderingmode.graphic);

// 是对应x轴和y轴坐标

sap.setvisiblesignature(new rectangle(x, y, x + 185, y + 68), 1,

uuid.randomuuid().tostring().replaceall("-", ""));

stp.getwriter().setcompressionlevel(5);

externaldigest digest = new bouncycastledigest();

externalsignature signature = new privatekeysignature(key, digestalgorithms.sha512, provider.getname());

makesignature.signdetached(sap, digest, signature, chain, null, null, null, 0, makesignature.cryptostandard.cades);

stp.close();

reader.close();

return signpdfdata.tobytearray();

} catch (exception e) {

e.printstacktrace();

} finally {

if (signpdfdata != null) {

try {

signpdfdata.close();

} catch (ioexception e) {

}

}

if (fos != null) {

try {

fos.close();

} catch (ioexception e) {

}

}

}

return null;

}

public static void main(string[] args) throws exception {

byte[] filedata = sign("123456", "keystore.p12",

"待签名.pdf",//

"公章1.png", 100, 290);

fileoutputstream f = new fileoutputstream(new file("已签名.pdf"));

f.write(filedata);

f.close();

}

}

这里所需要的参数基本上前文都提过了,不再多说。

从表面上看,签名结束之后,pdf 文件上多了一个印章,如下:

本质上,则是该 pdf 文件多了一个签名信息,通过 adobe 的 pdf 软件可以查看,如下:

之所以显示签名有效性未知,是因为我们使用的是自己生成的数字证书,如果从权威机构申请的数字证书,就不会出现这个提示。

以上就是springboot集成itext实现电子签章功能的详细内容,更多关于springboot itext电子签章的资料请关注代码网其它相关文章!

发表评论