在web应用的开发中,权限管理是必不可少的一环。继上次分享了基于 用户-权限-资源的权限控制后,这次我们来探讨如何通过spring security实现 用户-角色-资源的权限管理。

一、基于角色的请求控制

首先,我们需要根据不同的资源路径设置相应的角色要求。以下是安全配置的代码:

@bean

public securityfilterchain filterchain(httpsecurity http) throws exception {

// 开启授权保护

http.authorizehttprequests(authorize -> authorize

// 所有 /user/** 路径下的请求需要 admin 角色

.requestmatchers("/user/**").hasrole("admin")

// 对所有请求开启授权保护

.anyrequest()

// 已认证的请求自动被授权

.authenticated());

// 其他配置省略...

}在这段代码中,我们通过hasrole("admin")方法,指定访问/user/**路径的请求需要具备admin角色。这样,我们就实现了基于角色的资源访问控制。

二、加载用户角色信息

接下来,我们需要为用户加载其对应的角色信息。在spring security中,可以通过实现userdetailsservice接口的loaduserbyusername方法:

@override

public userdetails loaduserbyusername(string username) throws usernamenotfoundexception {

lambdaquerywrapper<user> lambdaquerywrapper = new lambdaquerywrapper<>();

lambdaquerywrapper.eq(user::getusername, username);

user user = usermapper.selectone(lambdaquerywrapper);

if (user == null) {

throw new usernamenotfoundexception(username);

} else {

return org.springframework.security.core.userdetails.user.withusername(user.getusername())

.password(user.getpassword())

.disabled(!user.getenabled())

// 设置用户的凭据是否过期,false 表示凭据未过期

.credentialsexpired(false)

// 设置账户是否被锁定,false 表示账户未锁定

.accountlocked(false)

// 为用户分配 admin 角色

.roles("admin")

.build();

}

}在这个方法中,我们:

- 从数据库中根据用户名查询用户信息。

- 如果用户存在,使用

user.withusername()方法构建一个userdetails对象。 - 通过

.roles("admin")方法为用户分配admin角色。

需要注意的是,spring security在处理角色时,会自动为角色名添加"role_"前缀。因此,"admin"角色实际上对应权限"role_admin"。

三、角色与资源的关联

通过上述配置,我们实现了以下功能:

- 用户:通过数据库加载,包含用户名、密码、是否启用等信息。

- 角色:为用户分配特定的角色,例如

admin。 - 资源:指定哪些url路径需要哪些角色才能访问。

当用户尝试访问受保护的资源时,spring security会根据用户的角色信息决定是否授权。

四、测试角色权限控制

以下是一些测试场景,帮助验证我们的权限控制是否正确。

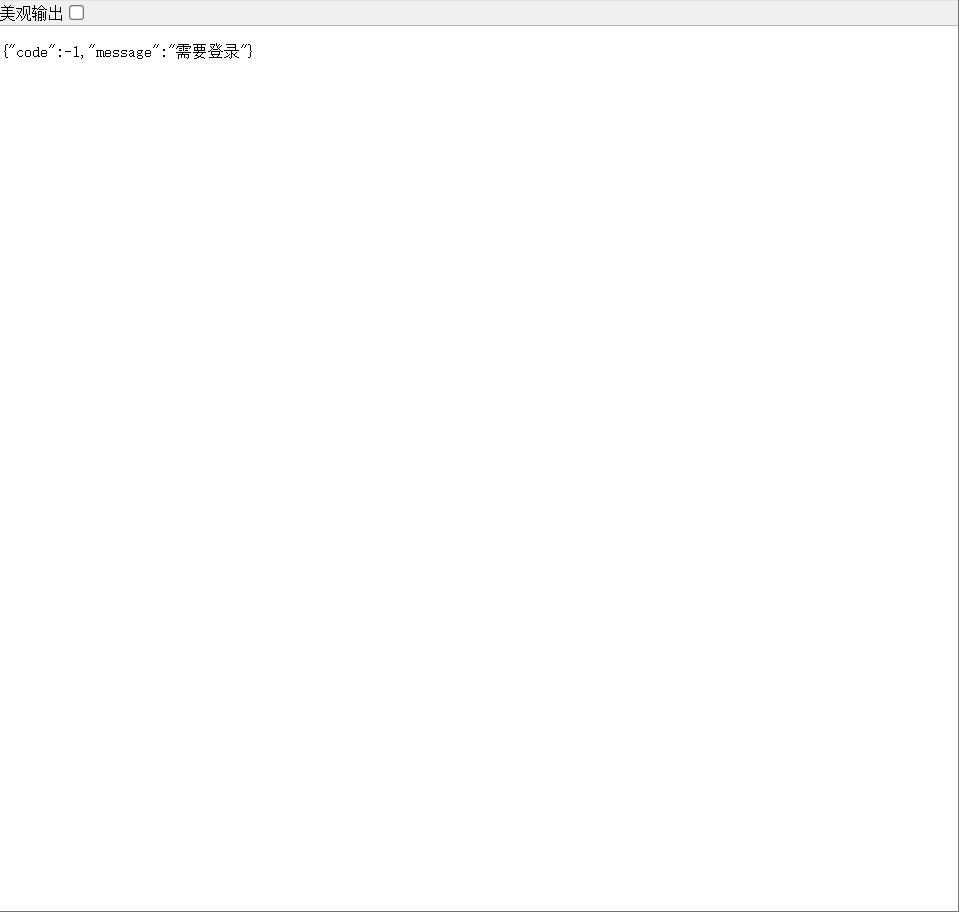

1. 未登录用户访问受保护资源

当未登录的用户尝试访问/user/list时,会被重定向到登录页面,提示需要先进行身份认证。

2. 登录用户访问受保护资源

使用具备admin角色的用户登录后,尝试访问/user/list,应当能够正常访问。

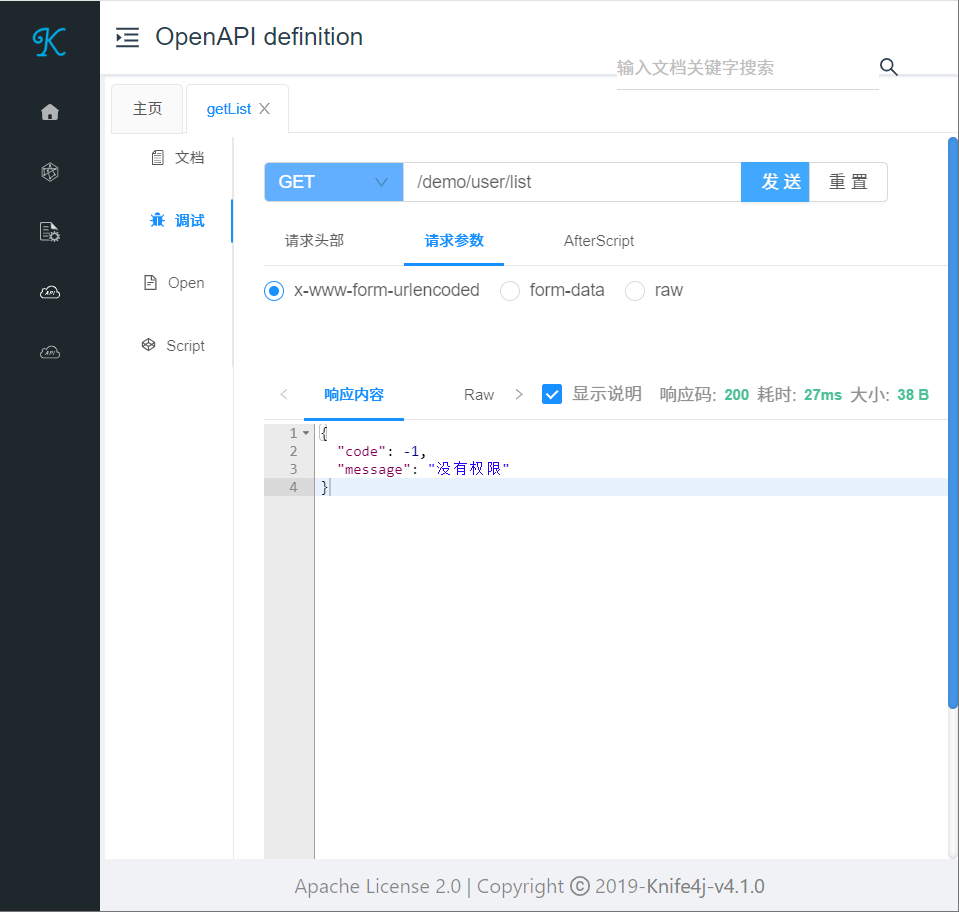

3. 角色不足的用户访问受保护资源(把前面改成.roles(“user”))

如果登录的用户没有admin角色,尝试访问/user/list时,会收到权限不足的提示,无法访问该资源。

五、自定义异常处理

为了提升用户体验,我们可以自定义异常处理器,返回统一的json格式错误信息。

1. 自定义未授权处理器

public class myaccessdeniedhandler implements accessdeniedhandler {

@override

public void handle(httpservletrequest request, httpservletresponse response,

accessdeniedexception accessdeniedexception) throws ioexception, servletexception {

// 创建结果对象

hashmap<string, object> result = new hashmap<>();

result.put("code", -1);

result.put("message", "没有访问该资源的权限");

// 转换成json字符串

string json = json.tojsonstring(result);

// 返回响应

response.setcontenttype("application/json;charset=utf-8");

response.getwriter().println(json);

}

}2. 注册自定义异常处理器

http.exceptionhandling(exception -> {

// 请求未认证的处理

exception.authenticationentrypoint(new myauthenticationentrypoint());

// 请求未授权的处理

exception.accessdeniedhandler(new myaccessdeniedhandler());

});通过上述配置,当用户没有权限访问某个资源时,会返回自定义的json错误信息,方便前端进行处理。

六、总结

通过以上步骤,我们实现了基于用户-角色-资源的权限控制:

- 用户:通过

userdetailsservice加载用户信息,并为其分配admin角色。 - 角色:使用

.roles("admin")方法为用户指定角色。 - 资源:通过

requestmatchers("/user/**").hasrole("admin")指定需要admin角色才能访问的资源。

这种方式的优势在于:

- 管理方便:角色可以包含多个权限,简化了权限管理的复杂度。

- 灵活性高:可以根据需要动态调整用户的角色,进而控制其访问权限。

在实际项目中,通常会有一个角色和权限的对应关系表,角色下包含多个权限,用户可以被分配一个或多个角色。

到此这篇关于使用spring security实现用户-角色-资源的权限控制的文章就介绍到这了,更多相关spring security角色权限控制内容请搜索代码网以前的文章或继续浏览下面的相关文章希望大家以后多多支持代码网!

发表评论