nginx将https协议反向代理到http协议请求上

2024-05-26 12:21 | 分类:服务器 | 评论:0 次 | 浏览: 111

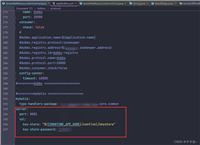

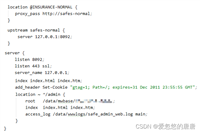

1、问题背景目前一个系统仅支持https协议访问,因后端服务基于ssl协议,前端在请求是也需要支持ssl协议的https请求来访问。目前的代...

Nginx实现流量控制的示例代码

2024-05-26 12:21 | 分类:服务器 | 评论:0 次 | 浏览: 99

前言流量限制 (rate-limiting),我们可以用来限制用户在给定时间内http请求的数量。流量限制可以用作安全目的,比如可以减慢暴力...

使用Nginx服务器如何实现动静分离和反向代理

2024-05-26 12:21 | 分类:服务器 | 评论:0 次 | 浏览: 109

我们使用的tomcat是一个java的jsp/servlet动态服务器,但并不是一个优秀静态资源服务器,使用tomcat作为java web...

关于nginx proxy_set部分常见配置

2024-05-26 12:21 | 分类:服务器 | 评论:0 次 | 浏览: 110

nginx proxy_set部分常见配置proxy_set_header host $host;#用途:设置要发送到代理服务器的http请...

nginx中gzip_types匹配content-type的方式

2024-05-26 12:21 | 分类:服务器 | 评论:0 次 | 浏览: 106

1.背景我们系统中有一个功能,可以配置content-type类型来决定是否打开gzip压缩。这个配置与nginx官方的gzip_type不...

Nginx proxy_pass如何到https后端

2024-05-26 12:21 | 分类:服务器 | 评论:0 次 | 浏览: 100

nginx proxy_pass到https后端使用ssl/tls加密,确保nginx或nginx plus与上游服务器之间的http流量安...

Nginx查找访问前10的IP的方法实践

2024-05-26 12:21 | 分类:服务器 | 评论:0 次 | 浏览: 102

在管理和维护 web 服务器时,了解谁正在访问您的网站是非常重要的。nginx 是一个流行的 web 服务器,通过分析其访问日志,您可以了解...

Nginx中proxy_pass指令斜杠的作用及说明

2024-05-26 12:21 | 分类:服务器 | 评论:0 次 | 浏览: 103

前言在使用nginx的proxy_pass指令时,添加或不添加斜杠(/)会影响代理请求的行为下面我就详细说明下,防止大家在配置的时候出现问题...

nginx反向代理如何支持网址自动添加斜线

2024-05-26 12:21 | 分类:服务器 | 评论:0 次 | 浏览: 106

一、背景我们在访问nginx代理下的项目前端页面时当请求url后面没有 /nginx目录中如果没有对应的文件就会自动进行 301 并加上 /...

Tomcat主配置文件server.xml详解

2024-05-26 12:10 | 分类:服务器 | 评论:0 次 | 浏览: 117

前言tomcat主配置文件(server.xml)是tomcat服务器的主要配置文件,文件位置在conf目录下,它包含了tomcat的全局配...

IIS下如何设置FTP服务器支持断点续传功能

2024-05-26 11:59 | 分类:服务器 | 评论:0 次 | 浏览: 296

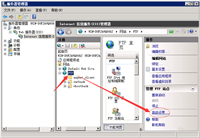

在windows操作系统中,可以使用内置的internetinformationservices(iis)来搭建ftp服务器。iis提供了一...

宝塔使用FTP无法连接的问题解决方式

2024-05-26 11:59 | 分类:服务器 | 评论:0 次 | 浏览: 290

我们在使用宝塔ftp面板的时候,会用到ftp工具,但是开的账号在使用 ftp或winscp的时候会出现问题,连接不上。具体解决方式:第一步:...

宝塔面板FTP无法连接的解决方案(实测有效)

2024-05-26 11:59 | 分类:服务器 | 评论:0 次 | 浏览: 304

在配置好宝塔面板ftp后,发现登录不上。首先我们要排查以下内容:检查ftp服务是否启动检查防火墙20端口 ftp 21端口及被动端口3900...

WindowsServer2019中搭建私有FTP服务器

2024-05-26 11:59 | 分类:服务器 | 评论:0 次 | 浏览: 299

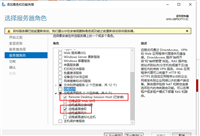

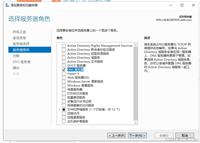

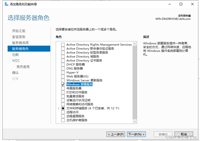

1. 查看ftp服务是否开启windowsserver2019默认是开启ftp服务的,如果未开启,则按下面步骤开启即可打开服务器管理添加角色...

Windows Server 2019 DNS服务器搭建的实践步骤

2024-05-26 11:48 | 分类:服务器 | 评论:0 次 | 浏览: 196

前言在如今卷王层出不穷的社会,哪怕你只是一个技术小白也要学习一定的技术,这一系列将带领小白搭建五大服务器:ftp服务器,web服务器,dhc...

Windows Server 2019 Web服务器搭建的实现步骤

2024-05-26 11:48 | 分类:服务器 | 评论:0 次 | 浏览: 191

前言在如今卷王层出不穷的社会,哪怕你只是一个技术小白也要学习一定的技术,这一系列将带领小白搭建五大服务器:ftp服务器,web服务器,dhc...

Windows Server 2019 FTP服务器搭建的实现步骤

2024-05-26 11:48 | 分类:服务器 | 评论:0 次 | 浏览: 126

前言在如今卷王层出不穷的社会,哪怕你只是一个技术小白也要学习一定的技术,这一系列将带领小白搭建五大服务器:ftp服务器,web服务器,dhc...

Win Server 2019远程桌面服务部署的实现步骤

2024-05-26 11:48 | 分类:服务器 | 评论:0 次 | 浏览: 148

一、添加远程桌面授权服务服务器管理 - 添加角色和功能打开“添加角色和功能向导”窗口,选择基于角色或给予功能安装:打...

winserver 2019搭建故障转移集群

2024-05-26 11:48 | 分类:服务器 | 评论:0 次 | 浏览: 129

实验环境:准备三台主机 、一台做iscsi、 两台做故障转移集群、两台故障转移集群提前连接好iscsi服务操作步骤 :1、安装服务 (两台主...

Windows Server 2019 搭建FTP站点的实现过程

2024-05-26 11:48 | 分类:服务器 | 评论:0 次 | 浏览: 141

1.添加iis及ftp服务角色a.选择【开始】→【服务器管理器】b.点击【添加角色和功能】c.在弹出的“开始之前&rd...

Winserver2019搭建主辅域名解析服务器的方法

2024-05-26 11:48 | 分类:服务器 | 评论:0 次 | 浏览: 127

一、主域名服务器配置1、安装dns服务2、正向解析添加区域文件右击正向查找区域选择新建区域区域类型选择主要类型区域名称填写需要创建的域名名称...

Winserver 2016配置域的单向信任关系

2024-05-26 11:48 | 分类:服务器 | 评论:0 次 | 浏览: 127

一、实验环境:准备两台服务器(各自建域)pc1:dc1.skills.com、pc2:dc2.netskills.netps:两台服务器都需...

Winserver2019搭建wds网络部署服务器

2024-05-26 11:48 | 分类:服务器 | 评论:0 次 | 浏览: 147

制作windows部署服务之前先要配置好dns与dhcp服务操作步骤安装windows部署服务打开windows部署服务,右键单击左侧窗格中...

Windowsserver2019搭建DHCP故障转移服务

2024-05-26 11:48 | 分类:服务器 | 评论:0 次 | 浏览: 140

安装服务完成dhcp配置如果是单机用户则选择跳过ad授权,如果服务器器在ad域中则选择使用用户凭据配置dncp服务器,新建作用域新建作用域名...

WinServer 2019无法安装net3.5的问题解决

2024-05-26 11:48 | 分类:服务器 | 评论:0 次 | 浏览: 145

1. 问题描述由于qa环境中的osce v16服务端是部署在虚拟机windows server 2019上,当进行数据库的迁移操作时,操作系...

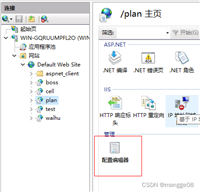

win server2019 IIS10设置上传大小限制的方法实现

2024-05-26 11:48 | 分类:服务器 | 评论:0 次 | 浏览: 141

.net 报错如下:system.web.httpexception: 超过了最大请求长度。解决方案:iis10 中找到所需要修改的站点,需...

Windows Server 2019远程访问的实现步骤

2024-05-26 11:48 | 分类:服务器 | 评论:0 次 | 浏览: 162

配置远程访问步骤:第一步,创建远程访问账户(1)、打开控制面板(2)、用户账户类型(3)、更改账户类型(4)、添加用户账户(5)、添加用户设...

Windows Server 2019不重装进行硬盘分区的实现

2024-05-26 11:48 | 分类:服务器 | 评论:0 次 | 浏览: 129

场景描述最近搞了一个windows server 2019 12g 1t 的服务器,配置如下:但是它只有一个c盘,强迫症患者就想给他分成几个...

winserver2019安装AD 2016主辅域控实例过程

2024-05-26 11:48 | 分类:服务器 | 评论:0 次 | 浏览: 156

初始化环境一台dell工作站作为宿主机,安装了vmware workstation 17虚拟机分配两台windows server2019:...

windows server 2019搭建文件共享服务器

2024-05-26 11:48 | 分类:服务器 | 评论:0 次 | 浏览: 154

一、共享服务器概述通过网络提供文件共享服务、提供文件下载和上传服务(类似ftp服务器)文件共享使用的是cifs协议(微软开发,微软全系服务器...