科技媒体 bleepingcomputer 于1 月 24 日发布博文,报道称黑客组织 andariel 利用 rid 劫持技术,欺骗 windows 10、windows 11 系统,将低权限账户视为管理员权限账户。

注:rid 全称为 relative identifier,直译过来为相对标识符,隶属于 windows 系统中安全标识符(sid),而 sid 是分配给每个用户账户的唯一标识符。

rid 的值指示账户的访问级别,例如管理员为“500”,来宾账户为“501”,普通用户为“1000”,域管理员组为“512”。

所谓的 rid 劫持,就是攻击者修改低权限账户的 rid,让其匹配管理员账户的 rid 值,windows 系统就会授予其提升的访问权限。不过执行此攻击需要访问 sam 注册表,因此黑客需要首先入侵系统并获得 system 权限。

博文详细介绍了 andariel 的攻击流程如下:

- andariel 利用漏洞,获得目标系统上的 system 权限。

- 他们使用 psexec 和 juicypotato 等工具启动 system 级别的命令提示符,实现初始权限提升。

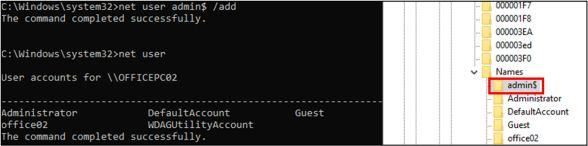

- 虽然 system 权限是 windows 上的最高权限,但它不允许远程访问,无法与 gui 应用程序交互,容易被检测到,并且无法在系统重启后保持。为了解决这些问题,andariel 首先使用“net user”命令并在末尾添加“'”字符来创建一个隐藏的低权限本地用户。

- 这样,攻击者确保该账户无法通过“net user”命令看到,只能在 sam 注册表中识别。然后,他们执行 rid 劫持以将权限提升至管理员级别。

- andariel 将他们的账户添加到远程桌面用户和管理员组。

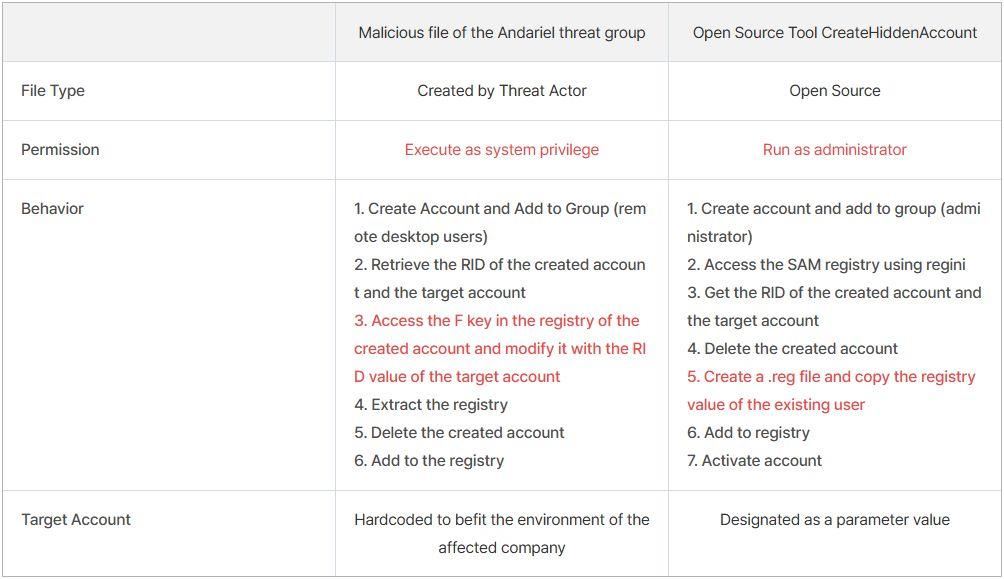

- 通过修改安全账户管理器(sam)注册表可以实现所需的 rid 劫持。黑客使用定制的恶意软件和开源工具来执行这些更改。

- 虽然 system 权限允许直接创建管理员账户,但根据安全设置的不同,可能会有一些限制。提升普通账户的权限更加隐蔽,更难被检测和阻止。

- andariel 试图通过导出修改后的注册表设置、删除密钥和恶意账户,然后从保存的备份中重新注册来掩盖其踪迹,从而在不出现在系统日志的情况下重新激活。

为了降低 rid 劫持攻击的风险,系统管理员应该使用本地安全机构(lsa)子系统服务来检查登录尝试和密码更改,并防止对 sam 注册表的未经授权的访问和更改。还建议限制 psexec、juicypotato 和类似工具的执行,禁用 guest 账户,并使用多因素身份验证保护所有现有账户。

发表评论