前言

在现代web系统中,用户认证是一个核心问题,尤其是在分布式系统和微服务架构中,如何高效、安全地管理用户登录状态显得尤为重要。通常,系统通过令牌(token)来进行身份验证,令牌的生命周期控制对于安全性非常关键。当用户修改密码等敏感操作后,确保其之前的令牌失效,是一种常用的安全策略,可以有效防止凭证被盗后恶意访问的风险。本文将详细介绍基于spring boot和redis实现令牌主动失效机制的设计与实现思路,帮助读者理解和应用该方案来提高系统的安全性和稳定性。

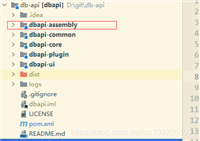

1. 项目结构和依赖配置

首先,我们需要基于spring boot搭建一个简单的web项目,同时集成redis作为缓存数据库,用于存储和管理用户令牌的状态信息。通过引入redis,能够有效控制令牌的失效机制,从而实现对用户认证的动态管理。

1.1 项目依赖配置

在项目的pom.xml中添加如下依赖,用于集成redis:

<dependency>

<groupid>org.springframework.boot</groupid>

<artifactid>spring-boot-starter-data-redis</artifactid>

</dependency>

<dependency>

<groupid>org.springframework.boot</groupid>

<artifactid>spring-boot-starter-web</artifactid>

</dependency>

1.2 redis连接配置

在application.yml中配置redis的连接信息:

spring:

redis:

host: localhost

port: 6379

timeout: 6000ms

lettuce:

pool:

max-active: 8

max-idle: 2

min-idle: 1

max-wait: -1ms

该配置将连接本地的redis实例,并定义了连接池的基本参数。具体参数根据项目需求可以进一步调整。

2. 令牌主动失效机制的实现流程

在实现令牌主动失效机制时,我们需要进行三步操作:

- 用户登录成功后,系统会生成一个token并将其存储在redis中。

- 在后续的每次请求中,通过拦截器从redis中验证令牌的有效性。

- 当用户修改密码等操作成功后,系统主动删除redis中的token,使之前的令牌失效。

下面将逐步实现上述功能。

2.1 登录成功后将令牌存储到redis中

首先,在用户登录成功的情况下,系统会生成一个token。为了方便讲解,这里采用一个简单的uuid作为token示例。生成的token不仅返回给前端,也会同步存储到redis中,并设置一定的有效时间(如1小时)。

示例代码如下:

@autowired

private stringredistemplate stringredistemplate;

public string login(string username, string password) {

// 生成token

string token = uuid.randomuuid().tostring();

// 将token存储到redis中,有效期1小时

valueoperations<string, string> operations = stringredistemplate.opsforvalue();

operations.set(token, token, 1, timeunit.hours);

// 返回给用户的响应中包含token

return token;

}

上述代码通过stringredistemplate的opsforvalue方法,将token以键值对的形式存储到redis中。redis缓存会定时清除过期数据,因此可以避免手动管理令牌的过期处理。

2.2 使用拦截器验证令牌

每次用户请求时,我们需要验证用户携带的token是否有效。通过spring的拦截器机制,可以在请求进入控制器之前检查redis中的token,判断其是否有效。若token无效或已过期,则拒绝访问。

拦截器代码如下:

public class logininterceptor implements handlerinterceptor {

@autowired

private stringredistemplate stringredistemplate;

@override

public boolean prehandle(httpservletrequest request, httpservletresponse response, object handler) throws exception {

// 从请求头中获取token

string token = request.getheader("authorization");

if (token == null || token.isempty()) {

throw new runtimeexception("缺少令牌");

}

// 从redis中查询token

valueoperations<string, string> operations = stringredistemplate.opsforvalue();

string redistoken = operations.get(token);

if (redistoken == null) {

// token不存在或已过期,抛出异常

throw new runtimeexception("无效的令牌");

}

// token有效,继续处理请求

return true;

}

}

在logininterceptor中,我们通过stringredistemplate的opsforvalue方法获取redis中的token并与请求携带的token对比。如果token不存在,则直接拒绝该请求。若token存在且有效,继续进行请求处理。

2.3 用户修改密码后删除旧令牌

当用户成功修改密码时,需要确保之前的token立即失效。因此,成功修改密码后,我们需要从redis中删除该用户的token记录,防止旧token被再次使用。

在修改密码的业务逻辑中,加入删除token的代码:

public void changepassword(string username, string newpassword) {

// 假设用户验证通过并修改了密码

// 删除redis中的旧token

string token = getcurrenttokenforuser(username); // 从上下文或数据库中获取当前用户的token

valueoperations<string, string> operations = stringredistemplate.opsforvalue();

operations.getoperations().delete(token);

}

在上述代码中,通过getoperations().delete()方法删除token,使得旧token立即失效。这样用户在修改密码后需要重新登录,保证了账户的安全性。

3. redis的配置与测试

为了确保上述逻辑的正确性和redis的稳定性,建议在开发阶段通过单元测试验证redis的连接和数据操作。

@springboottest

class redistest {

@autowired

private stringredistemplate stringredistemplate;

@test

public void testset() {

valueoperations<string, string> operations = stringredistemplate.opsforvalue();

operations.set("username", "zhangsan");

operations.set("id", "1", 15, timeunit.seconds);

// 检查存储的值

string username = operations.get("username");

system.out.println("用户名:" + username);

}

}

以上代码将username和id存储到redis中,并设置了15秒的有效期。通过单元测试,可以直观地验证redis的写入和有效期的功能是否正常工作。

4. 可能的扩展与优化

在实际应用中,可以进一步对该令牌失效机制进行扩展和优化:

- 基于用户id管理token:可以在redis中以

userid为键,存储用户当前的token,这样方便管理用户的多个token(如多设备登录)。 - 使用jwt(json web token):在token中加入用户的相关信息(如用户id、权限等),以减少对redis的依赖。不过仍需在修改密码等场景下失效token。

- 动态调整token有效期:可以根据用户的活跃度或敏感操作动态调整token的过期时间,进一步提高系统的灵活性。

结语

本文详细介绍了基于spring boot和redis实现令牌主动失效机制的完整流程,并提供了关键代码示例。通过将token存储在redis中并在必要时主动删除,确保了用户在修改密码等操作后的token立即失效,从而有效增强了系统的安全性。这种方案在实际开发中具有良好的应用价值。通过适当扩展和优化,还可以满足更复杂的业务需求,为用户提供更优质的服务体验。

到此这篇关于springboot与redis的令牌主动失效机制实现的文章就介绍到这了,更多相关springboot redis令牌主动失效内容请搜索代码网以前的文章或继续浏览下面的相关文章希望大家以后多多支持代码网!

发表评论