springsecurity+jwt+captcha登录认证授权总结

版本信息:

springboot 3.2.0、springsecurity 6.2.0、mybatis-plus 3.5.5

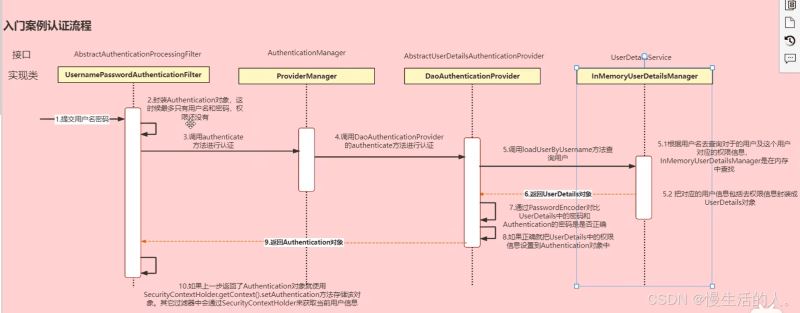

认证授权思路和流程: 未携带token,访问登录接口:

1、用户登录携带账号密码

2、请求到达自定义filter,自定义filter(如jwtauthenticationtokenfilter)继承onceperrequestfilter(此filter只会进行一次过滤,在请求返回时,不会再进行调用),在securityconfig中配置,将自定义filter添加到过滤器链中并加在usernamepasswordauthenticationfilter过滤器之前

3、自定义filter逻辑

3.1、查询到用户未携带token,直接放行,进入到后面认证流程

3.2、将用户信息封装成authentication对象,调用authticate()方法进行验证,一直到daoauthenticationprovider中,会调用userdetailservice的loaduserbyusername()方法;自定义userdetailserviceimpl继承userdetailservice接口;重写其loaduserbyusername()方法;查到用户后,封装成userdetail对象返回

4、调用passwordencoder的验证方法进行用户信息的认证(一般使用bcryptpasswordencoder,创建此bean并放入容器中)

5、认证通过后,使用jwt创建token并放到redis中;返回token到前端

携带token访问:

1、请求到达自定义filter中,获取token,先验证token的正确性,从token中获取到userid,根据userid从redis中获取用户信息,将用户信息封装成authentication对象,放进securitycontextholder中,后面的过滤器会在securitycontextholder中获取用户的信息

2、请求到达filtersecurityinterceptor,在springsecurity中默认使用filtersecurityinterceptor来进行权限校验;filtersecurityinterceptor会从securitycontextholder中获取authentication,然后获取其中的权限信息,判断当前用户是否拥有当前资源的访问权限;

3、通过权限判断,获取资源返回给前端;

登录认证流程图:

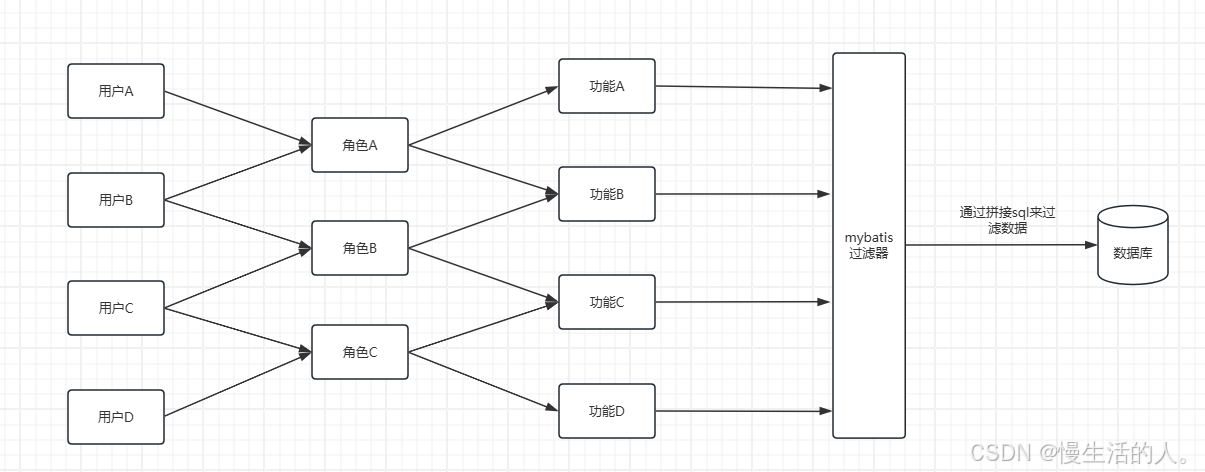

基于rbac的授权控制: rbac概念:

role-based access control,中文意思是:基于角色(role)的访问控制。这是一种广泛应用于计算机系统和网络安全领域的访问控制模型。

简单来说,就是通过将权限分配给角色,再将角色分配给用户,来实现对系统资源的访问控制。一个用户拥有若干角色,每一个角色拥有若干权限。这样,就构造成“用户-角色-权限”的授权模型。在这种模型中,用户与角色之间,角色与权限之间,一般是多对多的关系

模型:

在数据库中主要体现用户表、角色表、菜单表、用户角色关联表、角色菜单关联表五个模型:

create table "myschema"."t_user"

(

"id" int identity(1, 1) not null,

"username" varchar(100) not null,

"password" varchar(100) not null,

"email" varchar(100) not null,

"phone" varchar(100),

unique("id"),

unique("username"),

unique("email"),

unique("phone"),

not cluster primary key("id")) storage(on "main", clusterbtr) ;

comment on table "myschema"."t_user" is '用户表';

comment on column "myschema"."t_user"."id" is '用户id';

comment on column "myschema"."t_user"."username" is '用户名';

comment on column "myschema"."t_user"."password" is '密码';

comment on column "myschema"."t_user"."email" is '用户邮箱';

comment on column "myschema"."t_user"."phone" is '电话';

create table "myschema"."sys_role"

(

"id" bigint identity(1, 1) not null,

"name" varchar(128) default null,

"role_key" varchar(100) default null,

"status" char(1) default '0',

"del_flag" int default 0,

"create_by" bigint default null,

"create_time" datetime(6) default null,

"update_by" bigint default null,

"update_time" datetime(6) default null,

"remark" varchar(500) default null,

not cluster primary key("id")) storage(on "main", clusterbtr) ;

comment on table "myschema"."sys_role" is '角色表';

comment on column "myschema"."sys_role"."id" is '角色id';

comment on column "myschema"."sys_role"."name" is '角色名称';

comment on column "myschema"."sys_role"."role_key" is '角色权限字符串';

comment on column "myschema"."sys_role"."status" is '角色状态(0正常, 1停用)';

comment on column "myschema"."sys_role"."del_flag" is '删除标志(0未删除,1已删除)';

comment on column "myschema"."sys_role"."remark" is '备注';

create table "myschema"."sys_menu"

(

"id" bigint identity(2, 1) not null,

"menu_name" varchar(64) default 'null' not null,

"path" varchar(200) default null,

"component" varchar(50) default null,

"visible" char(1) default '0',

"status" char(1) default '0',

"perms" varchar(100) default null,

"icon" varchar(100) default '#',

"create_by" bigint default null,

"create_time" datetime(6) default current_timestamp,

"update_by" bigint default null,

"update_time" datetime(6) default current_timestamp,

"delete_f1ag" int default 0,

"remark" varchar(500) default null,

unique("id"),

not cluster primary key("id")) storage(on "main", clusterbtr) ;

comment on table "myschema"."sys_menu" is '菜单表';

comment on column "myschema"."sys_menu"."menu_name" is '菜单名';

comment on column "myschema"."sys_menu"."path" is '路由地址';

comment on column "myschema"."sys_menu"."component" is '组件路径';

comment on column "myschema"."sys_menu"."visible" is '菜单状态(0显示1隐藏)';

comment on column "myschema"."sys_menu"."status" is '菜单状态(0正常1停用)';

comment on column "myschema"."sys_menu"."perms" is '权限标识';

comment on column "myschema"."sys_menu"."icon" is '菜单图标';

comment on column "myschema"."sys_menu"."delete_f1ag" is '是否删除(0未删除1已删除)';

comment on column "myschema"."sys_menu"."remark" is '备注';

create table "myschema"."sys_user_role"

(

"user_id" bigint default 0 not null,

"role_id" bigint default 0 not null,

not cluster primary key("user_id", "role_id")) storage(on "main", clusterbtr) ;

comment on table "myschema"."sys_user_role" is '用户角色表';

comment on column "myschema"."sys_user_role"."user_id" is '用户id';

comment on column "myschema"."sys_user_role"."role_id" is '角色id';

create table "myschema"."sys_role_menu"

(

"role_id" bigint default 0 not null,

"menu_id" bigint default 0 not null,

not cluster primary key("role_id", "menu_id")) storage(on "main", clusterbtr) ;

comment on table "myschema"."sys_role_menu" is '角色菜单关联表';

comment on column "myschema"."sys_role_menu"."role_id" is '角色id';

comment on column "myschema"."sys_role_menu"."menu_id" is '菜单id';权限流程:

用户表、角色表、菜单表、部门表、用户角色关联表、角色菜单关联表;数据权限分为5种:个人、全部、本部门、指定部门、本部门及以下

链路:

1、用户注册,指定部门;创建角色,给角色赋菜单权限、数据权限;给用户赋予角色;

2、用户登录,通过用户的所有角色,获取所有的菜单权限和最大数据权限;菜单数据直接展示在页面;所有数据都有创建人,则数据的部门id是创建人的部门id;

3、在访问数据接口时,通过mybatis的拦截器对用户的数据进行过滤(拼接sql),返回给前端;

captcha图片验证码:

实现思路:

1、图片验证码获取,并将验证码验证码存放起来(单机应用可放在session中,分布式应用放在redis中)

2、当用户登录时,携带验证码以及验证码的key,进入到后端从redis中获取值进行验证

<!-- 谷歌kaptcha验证码依赖 -->

<dependency>

<groupid>com.github.penggle</groupid>

<artifactid>kaptcha</artifactid>

<version>2.3.2</version>

</dependency>代码思路:

1、生成验证码

public result<captchavo> getcaptcha() throws ioexception {

// 生成文字验证码

string content = defaultkaptcha.createtext();

// 生成图片验证码

bytearrayoutputstream outputstream = null;

bufferedimage image = defaultkaptcha.createimage(content);

outputstream = new bytearrayoutputstream();

imageio.write(image, "jpg", outputstream);

// 对字节数组base64编码

string str = "data:image/jpeg;base64,";

string base64img = str + base64.getencoder().encodetostring(outputstream.tobytearray()).replace("\n", "").replace("\r", "");

captchavo captchavo = captchaservice.cachecaptcha(content);

captchavo.setbase64img(base64img);

return result.success(captchavo);

}2、存储验证码

@service

public class captchaservice {

private long timeout = 300l;

@autowired

private redisutils redisutils;

private final string captcha_key_prefix = "captcha:verification:";

public captchavo cachecaptcha(string captcha){

//生成一个随机标识符

string randomstr = uuid.randomuuid().tostring();

//缓存验证码并设置过期时间

string captchakey = captcha_key_prefix.concat(randomstr);

redisutils.set(captchakey, captcha, timeout, timeunit.seconds);

captchavo captchavo = new captchavo();

captchavo.setcaptchakey(captchakey);

captchavo.setexpire(timeout);

captchavo.setcaptcha(captcha);

return captchavo;

}

}3、校验验证码

object captcha = redisutils.get(reqvo.getcaptchakey());

if (objects.isnull(captcha)) {

return "验证码已过期";

}

if (!captcha.equals(reqvo.getcaptcha())) {

return "验证码错误";

}到此这篇关于springsecurity+jwt+captcha登录认证授权总结的文章就介绍到这了,更多相关springsecurity jwt captcha认证授权内容请搜索代码网以前的文章或继续浏览下面的相关文章希望大家以后多多支持代码网!

发表评论