在前后端分离的项目中,前后端进行身份验证通常用jwt来进行,jwt 提供了一个理想的认证解决方案,用来保护 restful api,确保只有经过认证的用户才能访问受保护的资源。基于前端框架(如react, angular, vue.js)的单页面应用 (spa),开发者通过使用 jwt可以获得一种简单、安全、高效的方式来处理用户认证和授权的问题。本文通过django项目的实战来说明如何应用和使用jwt。

一、什么是jwt

jwt(json web token)是一种开放标准(rfc 7519),用于在网络各方之间以安全且紧凑的形式传输信息。jwt 是一个小型的凭证,通常用于身份验证和授权场景。jwt 由三部分组成:头部 (header)、负载 (payload) 和签名 (signature)。

jwt信息由3段构成,它们之间用圆点“.”连接,格式如下:

aaaaaa.bbbbbb.cccccc

一个典型的jwt如下所示:

eyj0exaioijkv1qilcjhbgcioijiuzi1nij9.eyj0b2tlbl90exblijoiywnjzxnziiwizxhwijoxnzi2otcymdc2lcjpyxqioje3mjy5nzaynzysimp0asi6ijmymtfizjdmzdlhztrmntbhmdnmogm2njcwndm2njfiiiwidxnlcl9pzci6mn0.ej6us4uk-ssnm9p8ktu_cdazbpo4i-blhpstp5sg00q

- 头部 (header):包含了关于 jwt 类型的信息以及所使用的签名算法。

- 负载 (payload):是 jwt 的主体部分,包含了实际需要声明的数据。这些数据通常包括用户id、用户名、角色等信息。

- 签名 (signature):用于验证 jwt 的发送者就是它声称的发送者,同时也确保了 jwt 在传输过程中没有被篡改。

二、为什么使用jwt

使用 jwt 的原因主要有以下几点:

- 安全性:jwt 通过签名来保证数据的完整性和防篡改性。如果有人试图修改 jwt 内容,签名会失效,接收方可以检测到这一行为。

- 无状态性:jwt 是自包含的,这意味着不需要在服务器上保存会话状态。每个 jwt 都包含了所有必要的信息,从而减少了对服务器端存储的需求。

- 跨域支持:jwt 可以轻松地在不同的域之间共享,这使得它非常适合微服务架构和分布式系统。

- 性能提升:由于 jwt 是自包含的,所以服务器可以快速地验证 jwt,而无需查询数据库来获取用户信息,这提高了应用的响应速度。

- 易于缓存和扩展:jwt 可以被缓存,并且因为它们是无状态的,所以可以很容易地扩展到多个服务器,而无需担心会话复制问题。csrf 防护:使用 jwt 可以帮助缓解跨站请求伪造(csrf)攻击的风险,因为 jwt 不依赖于 cookie,也就不会随同 http 请求自动发送。

总的来说,jwt 提供了一种高效、安全的方式来处理用户认证和授权,尤其是在需要跨域操作或构建无状态服务的情况下。

三、在django项目中如何应用jwt

jwt(json web token)是一种用于在网络应用中安全地传输信息的令牌。它通常用于身份验证和授权,特别是在单页应用(spa)和api服务中。在django中应用jwt,可以使用 djangorestframework-simplejwt。

1、安装djangorestframework-simplejwt库:

pip install djangorestframework-simplejwt

2、在settings.py中配置jwt认证:

在installed_apps中添加rest_framework_simplejwt的应用

installed_apps = [

'blog',

'django.contrib.admin',

'django.contrib.auth',

'django.contrib.contenttypes',

'django.contrib.sessions',

'django.contrib.messages',

'django.contrib.staticfiles',

'rest_framework',

'rest_framework_simplejwt', # 添加 simplejwt 应用

'django_filters', # 注册条件查询

'mdeditor', # 注册markdown的应用

'drf_yasg2', # 接口文档

]添加rest_framework的默认认证类为jwt认证

rest_framework = {

'default_authentication_classes': [

'rest_framework_simplejwt.authentication.jwtauthentication',

],

}添加simple_jwt的相关配置

# jwt 相关设置

simple_jwt = {

'access_token_lifetime': timedelta(minutes=30), # 访问令牌的有效时间

'refresh_token_lifetime': timedelta(days=1), # 刷新令牌的有效时间

'rotate_refresh_tokens': false, # 是否允许刷新令牌循环

'blacklist_after_rotation': true, # 刷新令牌后是否加入黑名单

'update_last_login': false, # 登录时是否更新最后登录时间

'algorithm': 'hs256', # 签名算法

'signing_key': secret_key, # 签名密钥

'verifying_key': none, # 验证密钥

'audience': none, # 观众

'issuer': none, # 发行人

'jwk_url': none, # jwk url

'leeway': 0, # 宽限期

'auth_header_types': ('bearer',), # 授权头类型

'auth_header_name': 'http_authorization', # 授权头名称

'user_id_field': 'id', # 用户 id 字段

'user_id_claim': 'user_id', # 用户 id 声明

'user_authentication_rule': 'rest_framework_simplejwt.authentication.default_user_authentication_rule',

'auth_token_classes': ('rest_framework_simplejwt.tokens.accesstoken',), # 认证令牌类

'token_type_claim': 'token_type', # 令牌类型声明

'token_user_class': 'rest_framework_simplejwt.models.tokenuser',

'sliding_token_refresh_exp_claim': 'refresh_exp', # 滑动令牌刷新过期声明

'sliding_token_lifetime': timedelta(minutes=5), # 滑动令牌有效时间

'sliding_token_refresh_lifetime': timedelta(days=1), # 滑动令牌刷新有效时间

}3、在urls.py中配置jwt的获取和刷新路由:

from django.urls import path

from rest_framework_simplejwt.views import (tokenobtainpairview, tokenrefreshview)

urlpatterns = [

path('token/', tokenobtainpairview.as_view(), name='token_obtain_pair'),

path('token/refresh/', tokenrefreshview.as_view(), name='token_refresh'),

# 其他路由...

]4、在视图中需要认证的地方使用jwt认证

如下modelviweset中使用,对于查询方法如list,retrieve不做鉴权,对于其他方法需要鉴权。

def get_permissions(self):

"""

instantiates and returns the list of permissions that this view requires.

"""

if self.action in ['list', 'retrieve']:

# 对于list方法,返回allowany权限类,表示不需要鉴权

permission_classes = [allowany, ]

else:

# 对于其他方法,返回isauthenticated权限类,表示需要用户已认证

permission_classes = [isauthenticated, ]

return [permission() for permission in permission_classes]四、jwt如何使用

通过上面的应用后,使用接口调用遇到需要鉴权的会提示需要认证。

如当我们调用删除接口时,如果没有获得鉴权,接口会返回需要认证的信息。

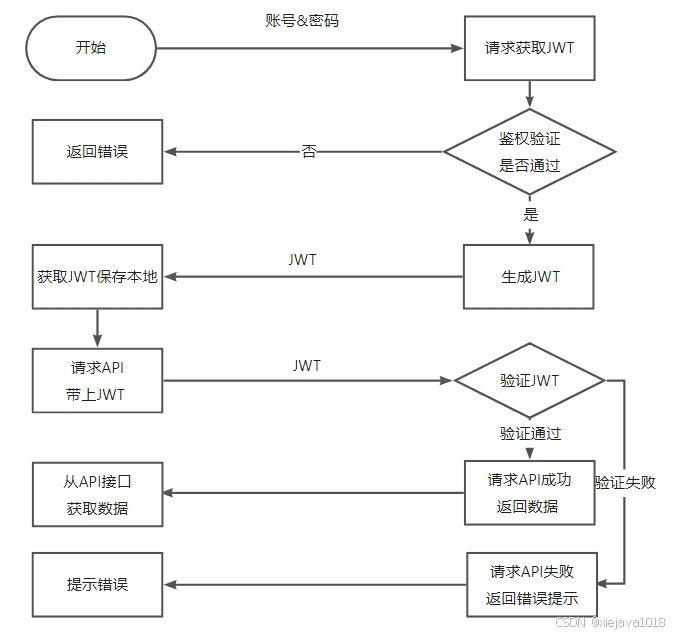

那如何通过jwt进行认证呢?

下面通过postman来应用jwt的使用过程。

1、调用生成jwt的接口获取jwt

2、客户端保存jwt在调用接口时带上获取的jwt

至此,本文介绍了什么时jwt,为什么要使用jwt,通过django实现jwt,介绍了jwt的使用流程,最后以一个具体api接口实例的调用来说明jwt如何使用。后续将介绍vue从前端登录获取jwt到jwt认证的实例。

参考资料:http://xiejava.ishareread.com/

到此这篇关于django应用jwt(json web token)实战教程的文章就介绍到这了,更多相关django应用jwt内容请搜索代码网以前的文章或继续浏览下面的相关文章希望大家以后多多支持代码网!

发表评论