进程钩子扫描是一种安全技术和分析方法,用于检测和分析进程内的指令是否被篡改或注入了恶意功能。钩子(hook)技术允许开发人员在执行特定系统调用或函数时插入自定义代码。虽然进程钩子在调试和软件功能扩展中发挥了重要作用,但该技术也可以被恶意软件用来拦截和修改程序行为,从而隐藏其活动或进行其他恶意操作。本章将通过capstone引擎实现64位进程钩子的扫描,读者可使用此段代码检测目标进程内是否被挂了钩子。

通过进程钩子扫描,安全研究人员和开发人员可以检测进程中是否存在未授权的钩子,并分析这些钩子的行为。这有助于识别和防止恶意软件的活动,确保系统和应用程序的完整性和安全性。

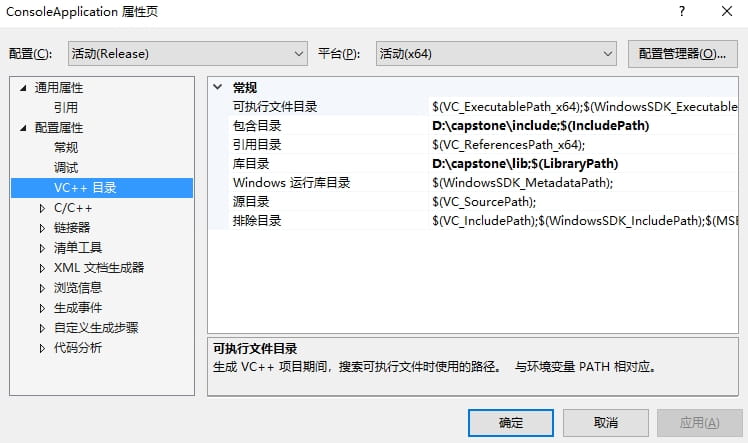

在编写代码之前,读者需要自行下载并配置capstone反汇编引擎,配置参数如下所示;

在之前的peview命令行解析工具中笔者介绍了如何扫描32位进程内的钩子,由于32位进程需要重定位所以在扫描时需要考虑到对内存地址的修正,而64位进程则无需考虑重定位的问题,其钩子扫描原理与32位保持一致,均通过将磁盘和内存中的代码段进行反汇编,并逐条比较它们的机器码和反汇编结果。如果存在差异,则表示该代码段在内存中被篡改或挂钩。

定义头文件

首先引入capstone.h头文件,并引用capstone64.lib静态库,通过定义petextinfo来存储每个pe文件中节的文件偏移及大小信息,通过moduleinfo用于存放进程内的模块信息,而disassemblyinfo则用来存放反汇编信息,底部则定义pe结构的全局变量用于存储头指针。

#include <windows.h>

#include <tlhelp32.h>

#include <tchar.h>

#include <iostream>

#include <atlconv.h>

#include <vector>

#include <inttypes.h>

#include <capstone/capstone.h>

#pragma comment(lib,"capstone64.lib")

using namespace std;

// 存放pe信息段

struct petextinfo

{

dword64 virtualaddress; // 节区在内存的偏移

dword64 pointertorawdata; // 节区在文件中的偏移

dword64 size; // 大小

};

// 存放进程内所有模块信息

typedef struct

{

char modulepath[256]; // 模块路径

char modulename[128]; // 模块名

long long modulebase; // 模块基址

}moduleinfo;

// 存放反汇编数据

typedef struct

{

int opcodesize; // 机器码长度

int opstringsize; // 反汇编长度

unsigned long long address;// 相对地址

unsigned char opcode[16]; // 机器码

char opstring[256]; // 反汇编

}disassemblyinfo;

// 全局pe结构

image_dos_header* dosheader; // dos头

image_nt_headers* ntheader; // nt头

image_file_header* fileheader; // 标准pe头

image_optional_header64* optionalheader; // 可选pe头

image_section_header* sectionheader; // 节表进程与线程

在进程与线程处理模块中,我们定义了三个函数:getprocesshandlebyname、getprocessidbyname和getmoduleinfobyprocessname。getprocesshandlebyname函数接收一个进程名并返回该进程的句柄,方便后续的进程操作;getprocessidbyname函数通过进程名获取其对应的pid(进程标识符),用于标识特定进程;getmoduleinfobyprocessname函数接收一个进程名并返回该进程内所有模块的信息,包括模块路径、模块名和模块基址,便于对进程内的模块进行分析和处理。

// -----------------------------------------------------------------------------------

// 进程线程部分

// -----------------------------------------------------------------------------------

// 通过进程名获取进程句柄

// 参数:

// processname - 进程名

// 返回值:

// 进程句柄

handle getprocesshandlebyname(pchar processname)

{

// 初始化进程快照

processentry32 processentry;

processentry.dwsize = sizeof(processentry32);

// 获得快照句柄

handle processsnap = createtoolhelp32snapshot(th32cs_snapprocess, 0);

// 获取第一个进程

process32first(processsnap, &processentry);

do

{

uses_conversion;

if (strcmp(processname, w2a(processentry.szexefile)) == 0)

{

// 关闭快照句柄,避免内存泄漏

closehandle(processsnap);

// 返回句柄

return openprocess(process_all_access, false, processentry.th32processid);

}

} while (process32next(processsnap, &processentry));

// 关闭快照句柄,避免内存泄漏

closehandle(processsnap);

return (handle)null;

}

// 根据进程名获取pid

// 参数:

// processname - 进程名

// 返回值:

// 进程id

dword64 getprocessidbyname(lpctstr processname)

{

dword64 processid = 0xffffffff;

handle snapshot = invalid_handle_value;

processentry32 processentry;

processentry.dwsize = sizeof(processentry32);

snapshot = createtoolhelp32snapshot(th32cs_snapall, null);

process32first(snapshot, &processentry);

do

{

if (!_tcsicmp(processname, (lpctstr)processentry.szexefile))

{

processid = processentry.th32processid;

break;

}

} while (process32next(snapshot, &processentry));

closehandle(snapshot);

return processid;

}

// 获取进程内所有模块信息

// 参数:

// processname - 进程名

// 返回值:

// 包含模块信息的向量

std::vector<moduleinfo> getmoduleinfobyprocessname(char* processname)

{

// 读取进程中的模块信息

moduleentry32 moduleentry;

uses_conversion;

dword64 processid = getprocessidbyname(a2w(processname));

// 存放模块路径

std::vector<moduleinfo> moduleinfos = {};

// 在使用这个结构前,先设置它的大小

moduleentry.dwsize = sizeof(moduleentry32);

// 获取模块快照

handle modulesnap = createtoolhelp32snapshot(th32cs_snapmodule, processid);

// invalid_handle_value表示无效的句柄

if (modulesnap == invalid_handle_value)

{

return{};

}

bool hasmoremodules = module32first(modulesnap, &moduleentry); // 获取第一个模块信息

char* modulepath = null; // 模块路径

char* modulename = null; // 模块名

dword64 modulebase = null; // 模块基址

while (hasmoremodules)

{

moduleinfo moduleinfo;

uses_conversion;

// w2a 将wchar转ascii

modulepath = w2a(moduleentry.szexepath);

modulebase = (dword64)moduleentry.modbaseaddr;

modulename = w2a(moduleentry.szmodule);

// printf("模块路径: %s -> 模块基地址: %x -> 模块名: %s \n", modulepath, modulebase, modulename);

strcpy_s(moduleinfo.modulepath, modulepath);

strcpy_s(moduleinfo.modulename, modulename);

moduleinfo.modulebase = modulebase;

// 放入容器内

moduleinfos.push_back(moduleinfo);

hasmoremodules = module32next(modulesnap, &moduleentry);

}

closehandle(modulesnap);

return moduleinfos;

}pe文件操作

如下代码实现了pe(portable executable)文件的读取、解析和扩展功能。我们定义了三个主要函数:readpefile用于从磁盘读取pe文件数据,parsepeheaders用于解析pe文件的头信息,expandpeimagebuffer用于将pe文件扩展为内存中加载后的形式,并复制文件中的各个节(section)到内存中。最后,getcodesectioninfo函数获取了pe文件中代码段的起始地址和大小信息。

// -----------------------------------------------------------------------------------

// pe文件读写部分

// -----------------------------------------------------------------------------------

// 读取硬盘pe文件数据

// 参数:

// filepath - 文件路径

// filebuffer - 文件缓冲区指针

// 返回值:

// 文件大小

dword64 readpefile(lpstr filepath, lpvoid* filebuffer)

{

file* file = null;

fopen_s(&file, filepath, "rb");

if (file == null)

{

return 0;

}

else

{

// 计算文件大小

fseek(file, 0, seek_end);

long long filesize = ftell(file);

fseek(file, 0, seek_set);

// 开辟指定大小的内存

lpvoid buffer = malloc(sizeof(char) * filesize);

if (buffer == null)

{

fclose(file);

return 0;

}

// 将文件数据拷贝到缓冲区

size_t bytesread = fread(buffer, sizeof(char), filesize, file);

if (!bytesread)

{

free(buffer);

fclose(file);

return 0;

}

*filebuffer = buffer;

buffer = null;

fclose(file);

return filesize;

}

return 0;

}

// 读取pe头信息

// 参数:

// filebuffer - 文件缓冲区指针

// 返回值:

// 成功返回1,失败返回0

dword64 parsepeheaders(lpvoid filebuffer)

{

if (filebuffer == null)

{

// 缓冲区指针无效

return 0;

}

// 判断是否是有效的mz标记

if (*((pword)filebuffer) != image_dos_signature)

{

return 0;

}

dosheader = (image_dos_header*)filebuffer;

// 判断是否是有效的pe标志

if (*((pdword)((dword64)filebuffer + dosheader->e_lfanew)) != image_nt_signature)

{

return 0;

}

ntheader = (image_nt_headers*)((dword64)filebuffer + dosheader->e_lfanew); // nt头赋值

fileheader = (image_file_header*)((dword64)ntheader + 4); // 标准pe头赋值

optionalheader = (image_optional_header64*)((dword64)fileheader + image_sizeof_file_header); // 可选pe头赋值,标准pe头地址+标准pe头大小

sectionheader = (image_section_header*)((dword64)optionalheader + fileheader->sizeofoptionalheader); // 第一个节表 可选pe头地址+可选pe头大小

return 1;

}

// 拉伸pe结构

// 参数:

// filebuffer - 硬盘状态的pe数据指针

// imagebuffer - 用来存放拉伸后的pe数据的指针

// 返回值:

// pe镜像大小

dword64 expandpeimagebuffer(lpvoid filebuffer, lpvoid* imagebuffer)

{

if (filebuffer == null)

{

return 0;

}

// 申请imagebuffer所需的内存空间

lpvoid buffer = malloc(sizeof(char) * optionalheader->sizeofimage);

if (buffer == null)

{

return 0;

}

memset(buffer, 0, optionalheader->sizeofimage); // 将空间初始化为0

memcpy(buffer, filebuffer, optionalheader->sizeofheaders); // 把头+节表+对齐的内存复制过去

// 复制节

for (int i = 0; i < fileheader->numberofsections; i++)

{

buffer = (lpvoid)((dword64)buffer + (sectionheader + i)->virtualaddress); // 定位这个节内存中的偏移

filebuffer = (lpvoid)((dword64)filebuffer + (sectionheader + i)->pointertorawdata); // 定位这个节在文件中的偏移

memcpy(buffer, filebuffer, (sectionheader + i)->sizeofrawdata); // 复制节在文件中所占的内存过去

buffer = (lpvoid)((dword64)buffer - (sectionheader + i)->virtualaddress); // 恢复到起始位置

filebuffer = (lpvoid)((dword64)filebuffer - (sectionheader + i)->pointertorawdata); // 恢复到起始位置

}

*imagebuffer = buffer;

buffer = null;

return optionalheader->sizeofimage;

}

// 获取本程序代码段在内存中的起始地址和大小

// 参数:

// textinfo - 存放代码段信息的结构体指针

// 返回值:

// 代码段的数量

dword64 getcodesectioninfo(petextinfo* textinfo)

{

int length = 0;

for (int i = 0; i < fileheader->numberofsections; i++)

{

// 判断是否是可执行的代码

if (((sectionheader + i)->characteristics & 0x20000000) == 0x20000000)

{

(textinfo + length)->virtualaddress = (sectionheader + i)->virtualaddress;

(textinfo + length)->pointertorawdata = (sectionheader + i)->pointertorawdata;

(textinfo + length)->size = (sectionheader + i)->sizeofrawdata;

length++;

}

}

return length;

}反汇编与扫描

反汇编部分通过定义disassemblecode函数,该函数接收一个起始地址及代码长度,当执行结束后会将反汇编结果放入到disassemblyinfo容器内返回给用户,具体的反汇编实现细节可自行参考代码学习。

// -----------------------------------------------------------------------------------

// 反汇编部分

// -----------------------------------------------------------------------------------

// 反汇编字符串

// 参数:

// startoffset - 起始地址

// size - 代码大小

// 返回值:

// 包含反汇编信息的向量

std::vector<disassemblyinfo> disassemblecode(unsigned char *startoffset, int size)

{

std::vector<disassemblyinfo> disassemblyinfos = {};

csh handle;

cs_insn *insn;

size_t count;

// 打开句柄

if (cs_open(cs_arch_x86, cs_mode_64, &handle) != cs_err_ok)

{

return{};

}

// 反汇编代码,地址从0x0开始,返回总条数

count = cs_disasm(handle, (unsigned char *)startoffset, size, 0x0, 0, &insn);

if (count > 0)

{

dword index;

// 循环反汇编代码

for (index = 0; index < count; index++)

{

// 清空

disassemblyinfo disasminfo;

memset(&disasminfo, 0, sizeof(disassemblyinfo));

// 循环拷贝机器码

for (int x = 0; x < insn[index].size; x++)

{

disasminfo.opcode[x] = insn[index].bytes[x];

}

// 拷贝地址长度

disasminfo.address = insn[index].address;

disasminfo.opcodesize = insn[index].size;

// 拷贝反汇编指令

strcpy_s(disasminfo.opstring, insn[index].mnemonic);

strcat_s(disasminfo.opstring, " ");

strcat_s(disasminfo.opstring, insn[index].op_str);

// 得到反汇编长度

disasminfo.opstringsize = (int)strlen(disasminfo.opstring);

disassemblyinfos.push_back(disasminfo);

}

cs_free(insn, count);

}

else

{

return{};

}

cs_close(&handle);

return disassemblyinfos;

}最后我们在主函数中来实现反汇编比对逻辑,首先我们分别指定一个磁盘文件路径并将其放入到fullpath变量内,然后通过getmoduleinfobyprocessname得到进程内的所有加载模块信息,并对比进程内模块是否为win32project.exe也就是进程自身,当然此处也可被替换为例如user32.dll等模块,当磁盘与内存被读入后,通过parsepeheaders解析pe头信息,并将pe文件通过expandpeimagebuffer拉伸到内存中模拟加载后的状态。

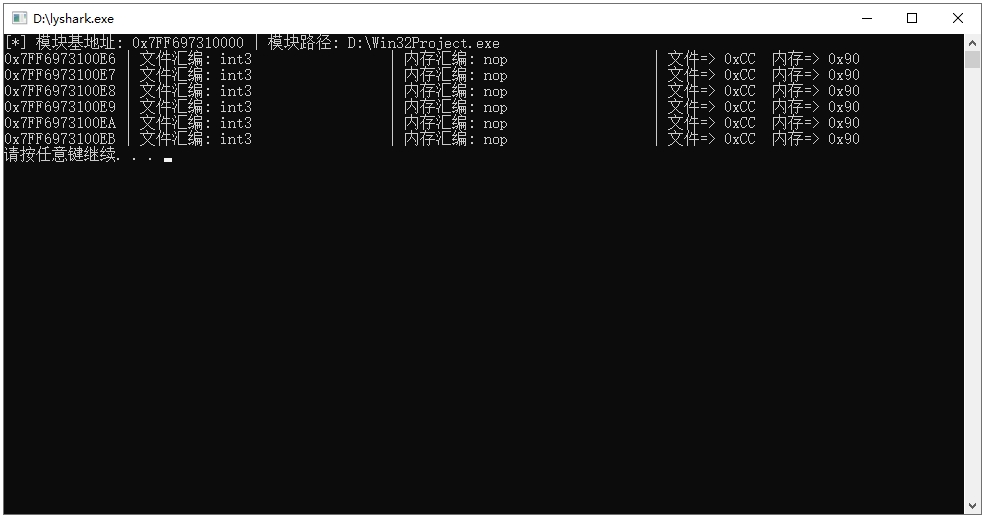

随后,通过getcodesectioninfo获取代码节的地址和大小,将磁盘和内存中的代码段数据分别读取到缓冲区中。最后,通过capstone反汇编库对磁盘和内存中的代码段进行反汇编,并逐条memcmp对比反汇编指令,以检测代码是否被篡改。整个过程包括文件读取、内存解析、反汇编和数据对比,最后输出检测结果并释放分配的内存资源。

int main(int argc, char *argv[])

{

dword64 filesize = 0;

lpvoid filebuffer = null;

// 从完整路径中获取文件名

char fullpath[256] = { 0 };

char filename[64] = { 0 }, *p = null;

strcpy_s(fullpath, "d:\\win32project.exe");

strcpy_s(filename, (p = strrchr(fullpath, '\\')) ? p + 1 : fullpath);

// 打开进程

handle processhandle = getprocesshandlebyname(filename);

// 循环输出所有模块信息

std::vector<moduleinfo> moduleinfos = getmoduleinfobyprocessname(filename);

for (int i = 0; i < moduleinfos.size(); i++)

{

if (strcmp(moduleinfos[i].modulename, "win32project.exe") == 0)

{

printf("[*] 模块基地址: 0x%i64x | 模块路径: %s \n", moduleinfos[i].modulebase, moduleinfos[i].modulepath);

// 读取磁盘pe文件

filesize = readpefile(moduleinfos[i].modulepath, &filebuffer);

// 解析pe头

dword64 ref = parsepeheaders(filebuffer);

// 拉伸pe

lpvoid imagebuffer = null;

dword64 sizeofimage = expandpeimagebuffer(filebuffer, &imagebuffer);

// 获取.text节地址

petextinfo textinfo;

dword64 textsectioncount = getcodesectioninfo(&textinfo);

// 读入磁盘数据

unsigned char *filetextbuffer = null;

filetextbuffer = (unsigned char *)malloc((textinfo.size));

memcpy(filetextbuffer, (unsigned char *)((dword64)imagebuffer + textinfo.virtualaddress), textinfo.size);

// 读入内存数据

unsigned char *memorytextbuffer = null;

dword64 protecttemp = null;

dword64 modulebase = moduleinfos[i].modulebase;

memorytextbuffer = (unsigned char *)malloc(textinfo.size);

for (int j = 0; j < textinfo.size; j++)

{

readprocessmemory(processhandle, (lpvoid)(modulebase + textinfo.virtualaddress), memorytextbuffer, sizeof(char) * textinfo.size, null);

}

// 开始反汇编

std::vector<disassemblyinfo> filedisassembly = disassemblecode(filetextbuffer, textinfo.size);

std::vector<disassemblyinfo> memorydisassembly = disassemblecode(memorytextbuffer, textinfo.size);

for (int k = 0; k < filedisassembly.size(); k++)

{

printf("0x%i64x | ", modulebase + memorydisassembly[k].address);

printf("文件汇编: %-45s | ", filedisassembly[k].opstring);

printf("内存汇编: %-45s | ", memorydisassembly[k].opstring);

// 开始对比

if (memcmp(filedisassembly[k].opcode, memorydisassembly[k].opcode, filedisassembly[k].opcodesize) != 0)

{

// 被挂钩

printf("文件=> ");

for (int l = 0; l < filedisassembly[k].opcodesize; l++)

{

printf("0x%02x ", filedisassembly[k].opcode[l]);

}

printf(" 内存=> ");

for (int m = 0; m < memorydisassembly[k].opcodesize; m++)

{

printf("0x%02x ", memorydisassembly[k].opcode[m]);

}

}

printf("\n");

}

// 释放

imagebuffer = null;

free(filebuffer);

free(filetextbuffer);

free(memorytextbuffer);

}

}

system("pause");

return 0;

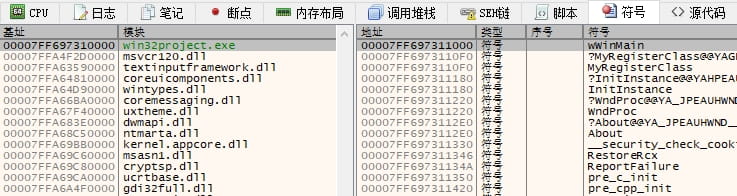

}为了测试扫描效果,我们可以启动一个64位应用程序,此处为win32project.exe进程,通过x64dbg附加,并跳转到win32project.exe的程序领空,如下图所示;

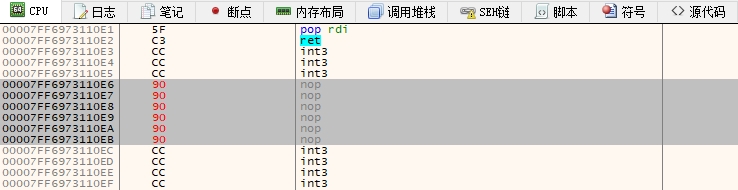

此时我们随意找一处位置,这里就选择00007ff6973110e6处,并将其原始代码由int3修改为nop长度为6字节,如下图所示;

至此,我们编译并运行lyshark.exe程序,此时则可输出win32project.exe进程中的第一个模块也就是win32project.exe的挂钩情况,输出效果如下图所示;

到此这篇关于运用capstone实现64位进程钩子扫描的文章就介绍到这了,更多相关capstone 64位钩子扫描内容请搜索代码网以前的文章或继续浏览下面的相关文章希望大家以后多多支持代码网!

发表评论