1. 什么token

作为计算机术语时,是“令牌”的意思。token是服务端生成的一串字符串,以作客户端进行请求的一个令牌,当第一次登录后,服务器生成一个token便将此token返回给客户端,以后客户端只需带上这个token前来请求数据即可,无需再次带上用户名和密码。

使用token机制的身份验证方法,在服务器端不需要存储用户的登录记录。

大概的流程:

1 客户端使用用户名和密码请求登录。

2 服务端收到请求,验证用户名和密码。

3 验证成功后,服务端会生成一个token,然后把这个token发送给客户端。

4 客户端收到token后把它存储起来,可以放在cookie或者local storage(本地存储)里。

5 客户端每次向服务端发送请求的时候都需要带上服务端发给的token。

6 服务端收到请求,然后去验证客户端请求里面带着token,如果验证成功,就向客户端返回请求的数据

2. jwt是什么

实施 token 验证的方法挺多的,还有一些标准方法,比如 jwt,读作:jot ,表示:json web tokens 。jwt 标准的 token 有三个部分:

1. header(头部),头部信息主要包括(参数的类型--jwt,签名的算法--hs256)

2. poyload(负荷),负荷基本就是自己想要存放的信息(因为信息会暴露,不应该在载荷里面加入任 何敏感的数据)

3. sign(签名),签名的作用就是为了防止恶意篡改数据,

例如:中间用点分隔开,并且都会使用 base64 编码,所以真正的 token 看起来像这样:

eyj0exaioijkv1qilcjhbgcioijiuzi1nij9.//头部 eyjpzci6ijiilcjlehaioje3mdi0nde3mdcsinvzzxjuyw1lijoiywrtaw4ifq.//负载 k8f9h5gqb1-rtvi-8hs9jownfpjalsk2y08xezb7yle//签名

3. jwt的依赖坐标

springboot引入jwt:

<dependency>

<groupid>com.auth0</groupid>

<artifactid>java-jwt</artifactid>

<version>3.4.1</version>

</dependency>4. springboot整合token

在这里只是给大家一个演示,

首先要知道如何生成一个token 那就是上面讲到的请求头+负载+签名

package com.hyh.util;

import com.auth0.jwt.jwt;

import com.auth0.jwt.algorithms.algorithm;

import com.auth0.jwt.interfaces.decodedjwt;

import com.hyh.domain.user;

import io.jsonwebtoken.jwts;

import io.jsonwebtoken.signaturealgorithm;

import java.lang.annotation.elementtype;

import java.lang.annotation.retention;

import java.lang.annotation.retentionpolicy;

import java.lang.annotation.target;

import java.util.calendar;

import java.util.date;

public class jwtutil {

// 生成token

// algorithm.hmac256():使用hs256生成token,密钥则是用户的密码

private static final string sing = "musicproject";

public string gettoken(user user) {

//system.out.println(string.valueof(user.getid()));

// 设置token过期时间

calendar instance= calendar.getinstance();

instance.add(calendar.date,7);

string token="";

token= jwt.create()

.withclaim("id",string.valueof(user.getid())) //设置载荷

.withclaim("username",user.getusername())

.withexpiresat(instance.gettime()) //设置令牌过期的时间

.sign(algorithm.hmac256(sing));

return token;

}

/**,

* 验证token 合法性

*/

public static decodedjwt verify(string token) {

return jwt.require(algorithm.hmac256(sing)).build().verify(token);

}

}

我把生成token的方法和验证方法弄成了一个工具类

在这里我定义的签名是静态变量 可以根据自己需求来定义 这里的id是从数据库里面拿到的 这里的验证token符合的话就放行,否则就抛异常。

接下来就需要配置一个拦截器 对于拦截请求资源

public class authenticationinterceptor implements handlerinterceptor {

@autowired

userservice userservice;

@override

public boolean prehandle(httpservletrequest httpservletrequest, httpservletresponse httpservletresponse, object object) throws exception {

string token = httpservletrequest.getheader("token");// 从 http 请求头中取出 token

// 如果不是映射到方法直接通过

if (!(object instanceof handlermethod)) {

return true;

}

handlermethod handlermethod = (handlermethod) object;

method method = handlermethod.getmethod();

//检查有没有需要用户权限的注解

if (method.isannotationpresent(tokenrequired.class)) {

tokenrequired userlogintoken = method.getannotation(tokenrequired.class);

if (userlogintoken.required()) {

map<string,object> map = new hashmap<>();

// 获取请求头中令牌

system.out.println(token);

try {

// 验证令牌

jwtutil.verify(token);

return true; // 放行请求

} catch (signatureverificationexception e) {

e.printstacktrace();

map.put("msg","无效签名!");

}catch (tokenexpiredexception e){

e.printstacktrace();

map.put("msg","token过期");

}catch (algorithmmismatchexception e){

e.printstacktrace();

map.put("msg","算法不一致");

}catch (exception e){

e.printstacktrace();

map.put("msg","token无效!");

}

map.put("state",false); //设置状态

// 将map以json的形式响应到前台 map --> json (jackson)

string json = new objectmapper().writevalueasstring(map);

httpservletresponse.setcontenttype("application/json;charset=utf-8");

httpservletresponse.getwriter().println(json);

return false;

}

}

return true;

}在这里面 useservice是我自己的实现类,里面可以查到用户id

把拦截器注册:

@configuration // 配置类

public class interceptorconfig implements webmvcconfigurer {

@override

public void addinterceptors(interceptorregistry registry) {

registry.addinterceptor(new authenticationinterceptor())

.addpathpatterns("/api/**") // 拦截所有请求

.excludepathpatterns("/api/login","/api/register"); // 放行登录 注册

}

}

这里因为拦截了所有请求 但是我们可以自己定义一个注解来判断当我们请求资源的时候需不需呀token验证。

@target({elementtype.method, elementtype.type})

@retention(retentionpolicy.runtime)

public @interface tokenrequired {

boolean required() default true;

}当我们在某个资源上加上了这个注解 说明这个资源需要token验证

这是我写的一个登录接口 集成了验证码功能

/*

* @description: 用户的登录

* @param: user user

* @return:result

* @author

* @date: 2023/9/28 10:03

*/

@postmapping("/login")

public result login(@requestbody user user,httpsession httpsession,httpservletresponse response){

string checkcode = (string) httpsession.getattribute("checkcode");

system.out.println(checkcode);

if (user.getchecode() == null || !user.getchecode().equalsignorecase(checkcode)) {

return new result(code.err, null, "验证码错误");

}

boolean flag = userservice.selectusernamepwd(user);

boolean is_exist = userservice.selectbyname(user.getusername());

if (flag) {

jwtutil jwtutil = new jwtutil();

user user1 = userservice.selectbynametoken(user.getusername());

string token = jwtutil.gettoken(user1);

user.settoken(token);

cookie cookie = new cookie("username",user.getusername());

cookie.setmaxage(60*60*24*7);

cookie.setpath("/");

response.addcookie(cookie);

httpsession.setattribute("username", user.getusername());

return new result(code.ok,user,"登录成功");

}else if(!is_exist){

return new result(code.err,user,"登录失败 用户不存在");

}else{

return new result(code.err,user,"登录失败");

}

}这个资源是需要token验证访问的资源 加了注解 @tokenrequired

@getmapping

@tokenrequired

public result selectallsingers(httpservletrequest request) {

list<singer> singers = songservice.selectsingerall();

integer code = singers != null ? code.ok : code.err;

string msg = singers != null ? "" : "数据查询失败 请重试";

return new result(code, singers, msg);

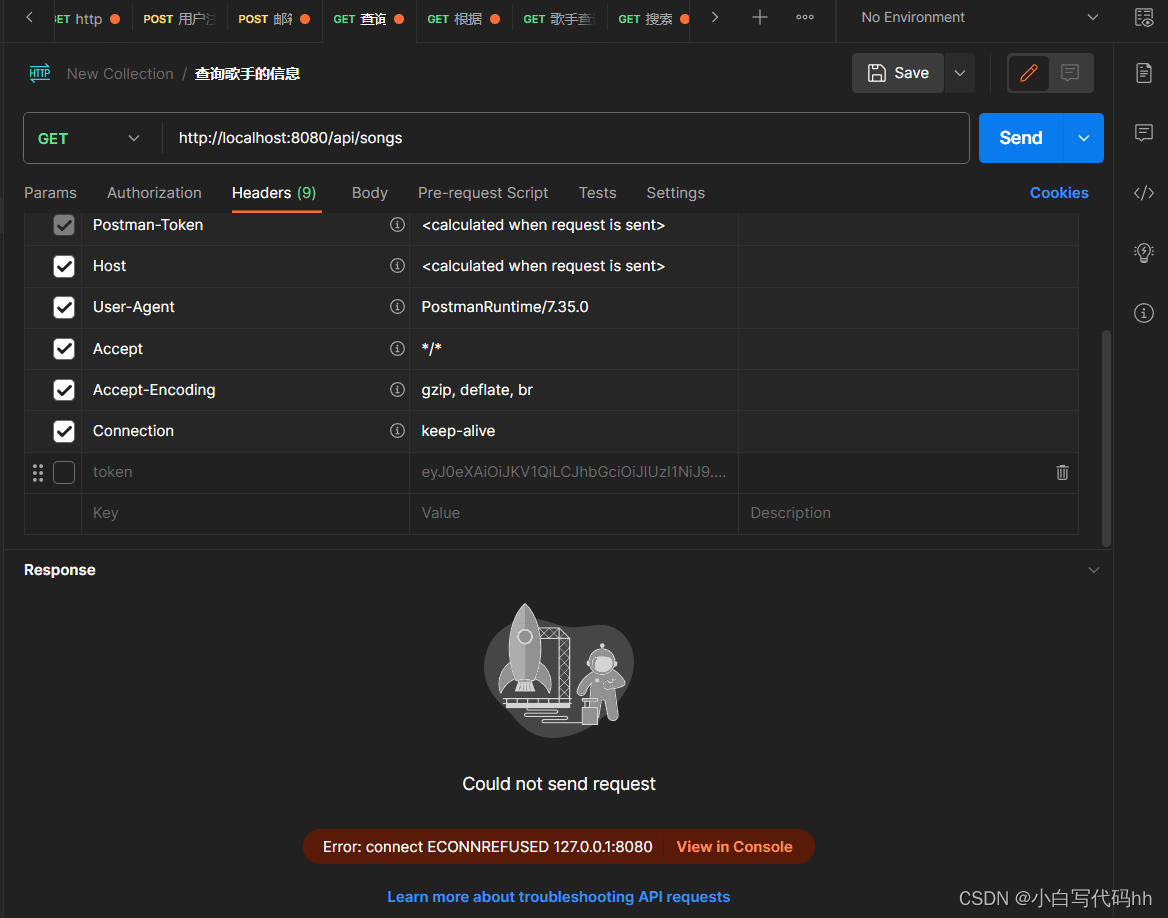

}当我们没有token的时候正常访问一下:

可以看到是无法访问的

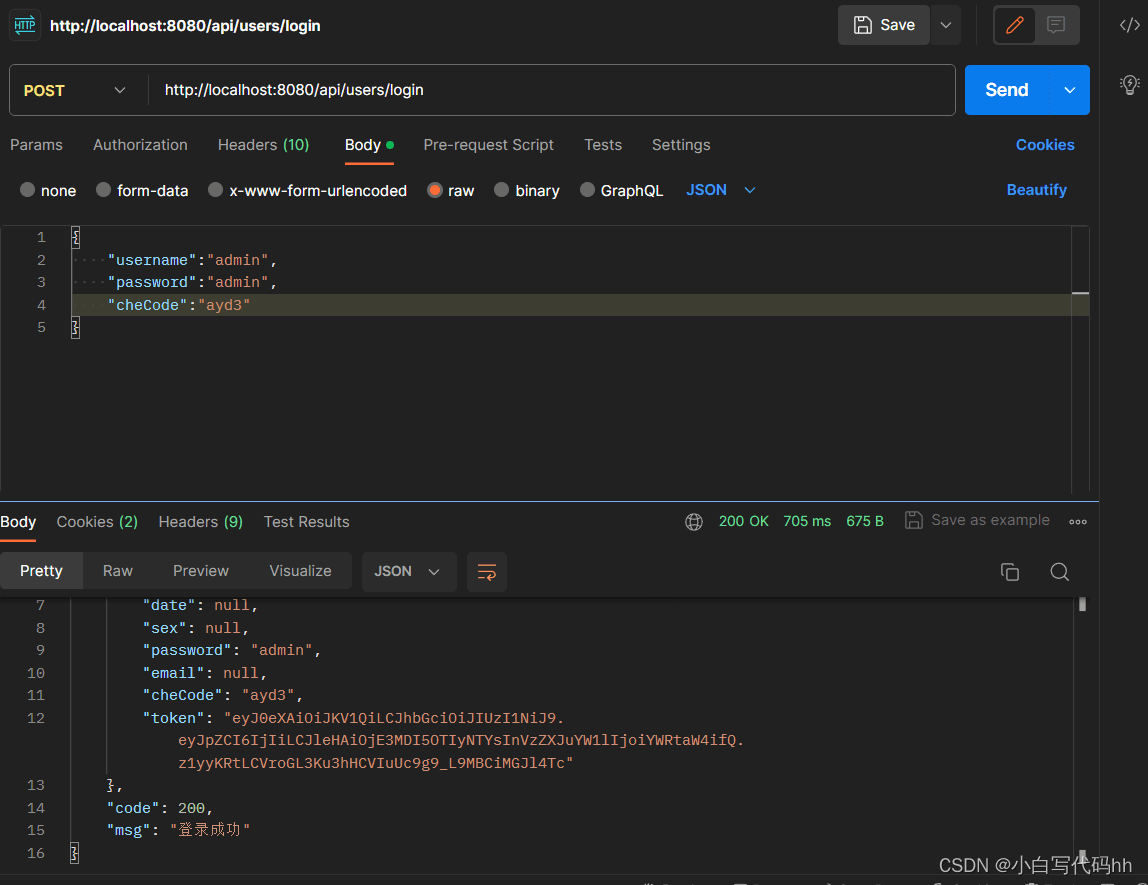

我们可以先登录获取token 在进行访问试一下

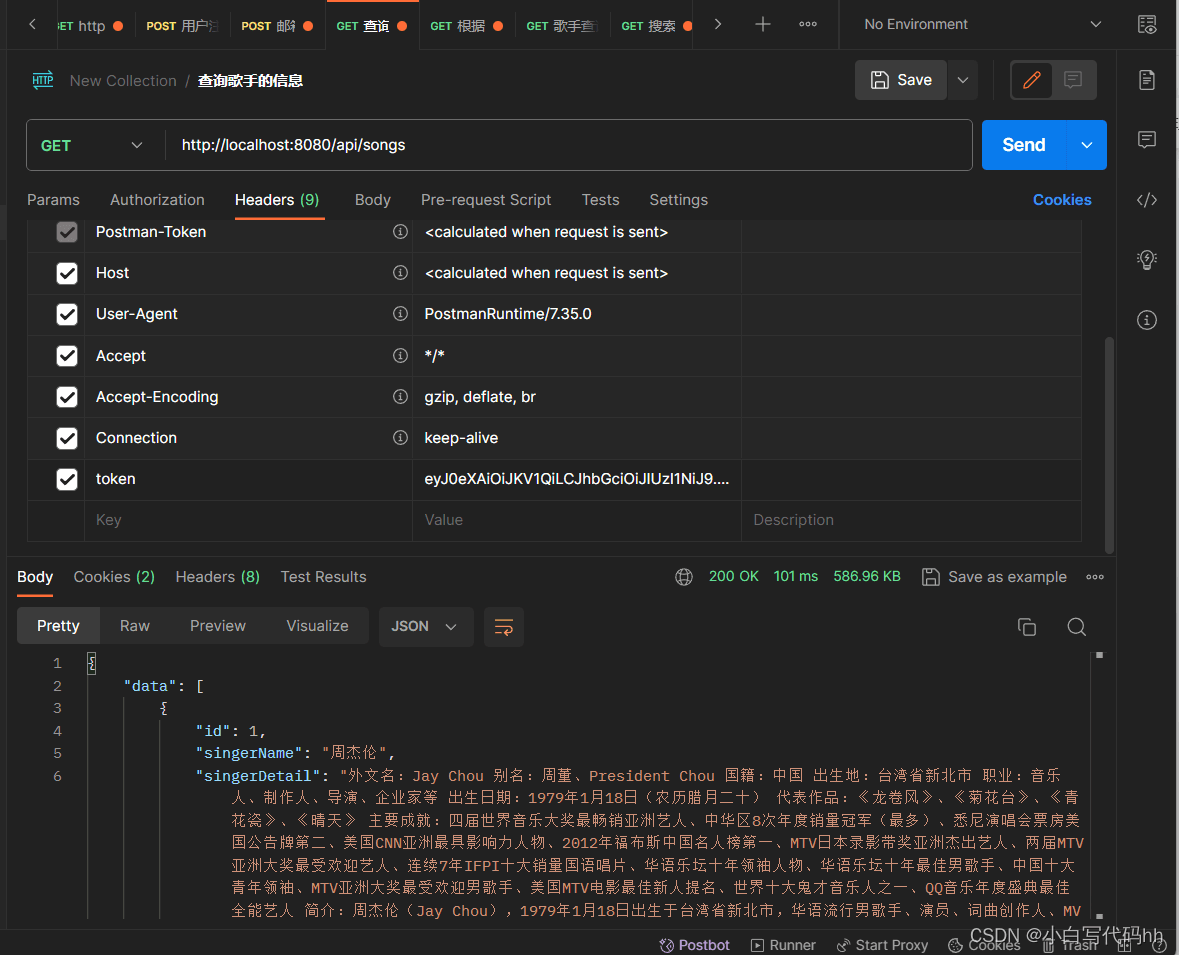

因为我把token封装在user里面 所以返回了token 现在把token放到刚刚无法访问的url的请求头里,再次访问一下:

现在访问有数据了 这些数据都是我自己封装好的,你自己可以随便写写字符串返回来进行测试。

到此这篇关于springboot整合jwt实现token令牌认证的示例代码的文章就介绍到这了,更多相关springboot token令牌认证内容请搜索代码网以前的文章或继续浏览下面的相关文章希望大家以后多多支持代码网!

发表评论