一 安全团队检测网站

1 检测到目标主机可能存在缓慢的http拒绝服务攻击

缓慢的http拒绝服务攻击是一种专门针对于web的应用层拒绝服务攻击,攻击者操纵网络,对目标web服务器进行海量http请求攻击,直到服务器带宽被打满,造成了拒绝服务。

慢速http拒绝服务攻击经过不断的演变和发展,主要有三种攻击类型,分别是slow headers、slow body、slow read。

2 模拟测试

#安装

sudo apt-get install slowhttptest

#测试slow headers

slowhttptest -c 6000 -h -g -o my_header_stats -i 10 -r 200 -t get -u https://test.example.com/index.htm -x 24 -p 3#同时访问网页如下

#登录服务器查看

netstat -an|awk '/tcp/ {print $6}'|sort|uniq -c

7187 established

59 fin_wait1

2 last_ack

37 listen

83 syn_recv

9 syn_sent

17 time_wait

二 修改nginx配置

1

#http部分

vi conf/nginx.conf

http {

include mime.types;

default_type application/octet-stream;

limit_req_zone $binary_remote_addr zone=req_one:10m rate=8r/s;

limit_conn_zone $binary_remote_addr zone=limit_conn:10m;

keepalive_timeout 60;

send_timeout 30s;

client_max_body_size 20m;

client_body_buffer_size 20m;

client_header_buffer_size 8k;

large_client_header_buffers 8 12k;

client_body_timeout 10s;

client_header_timeout 5s;

}

#server 部分增加

limit_conn addr 8;2 再次测试,服务器查看资源使用情况

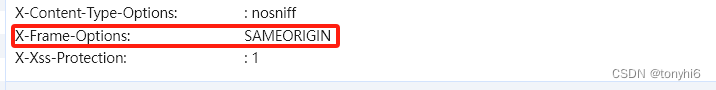

三 点击劫持:x-frame-options未配置

1 修改nginx配置文件

#在http {}

vi conf/nginx.conf

add_header x-frame-options sameorigin;2 访问网页查看

发表评论