一、漏洞简介

vue使用webpack(静态资源打包器)的时候,如果未进行正确配置,会产生一个js.map文件,而这个js.map可以通过工具来反编译还原vue源代码,产生代码泄露。

二、环境配置

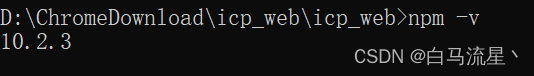

1、安装nodejs

使用npm -v查看版本

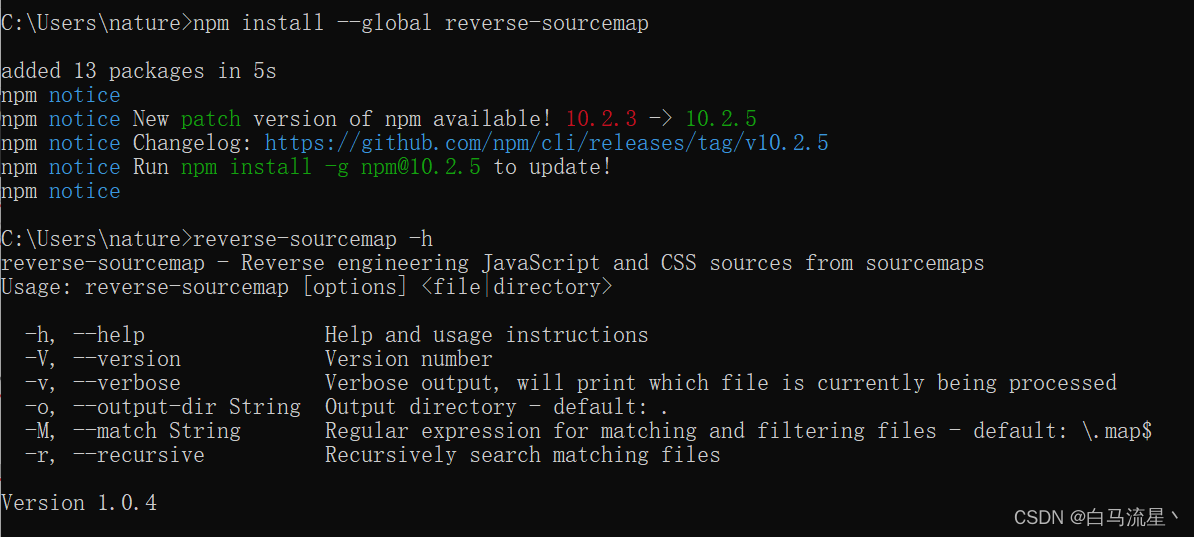

2、安装reverse-sourcemap

使用如下命令安装

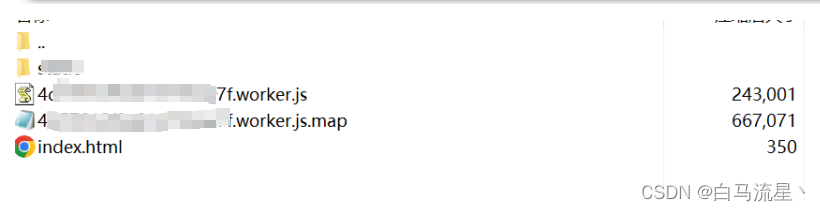

三、源码发现

在目录扫描中,发现某个压缩包中存在js.map文件

解压该文件

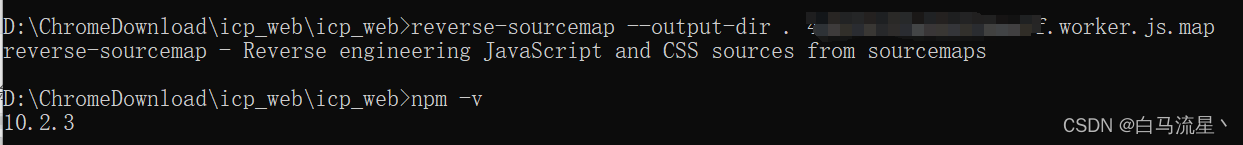

四、反编译源码

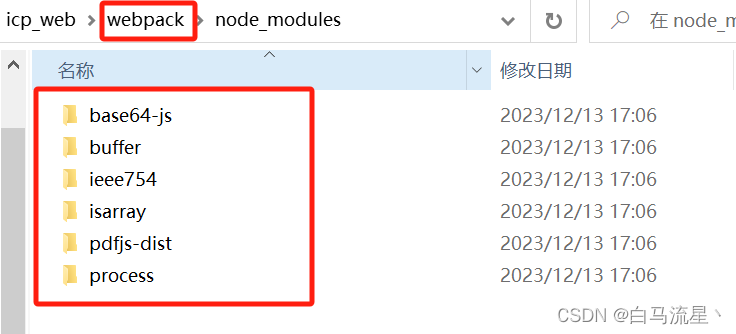

反编译成功,进入目录

五、修复建议

在项目路径下修改config/index.js中build对象productionsourcemap: false;

建议删除或禁止访问正式环境中的js.map文件;

![[HTML]Web前端开发技术21(HTML5、CSS3、JavaScript )HTML5 基础与CSS3 应用,border-radius,box-shadow,transform——喵喵画网页](https://images.3wcode.com/3wcode/20240728/s_0_202407281959312227.png)

发表评论