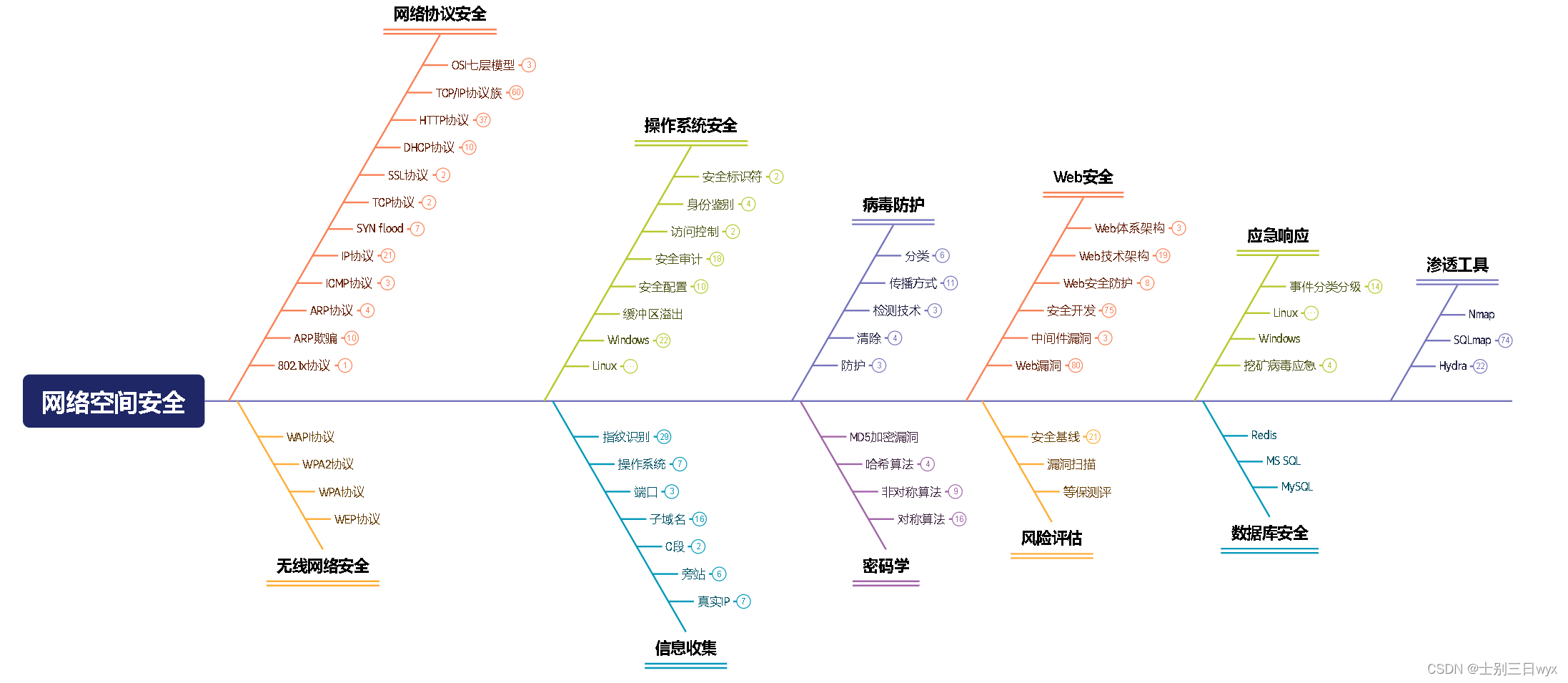

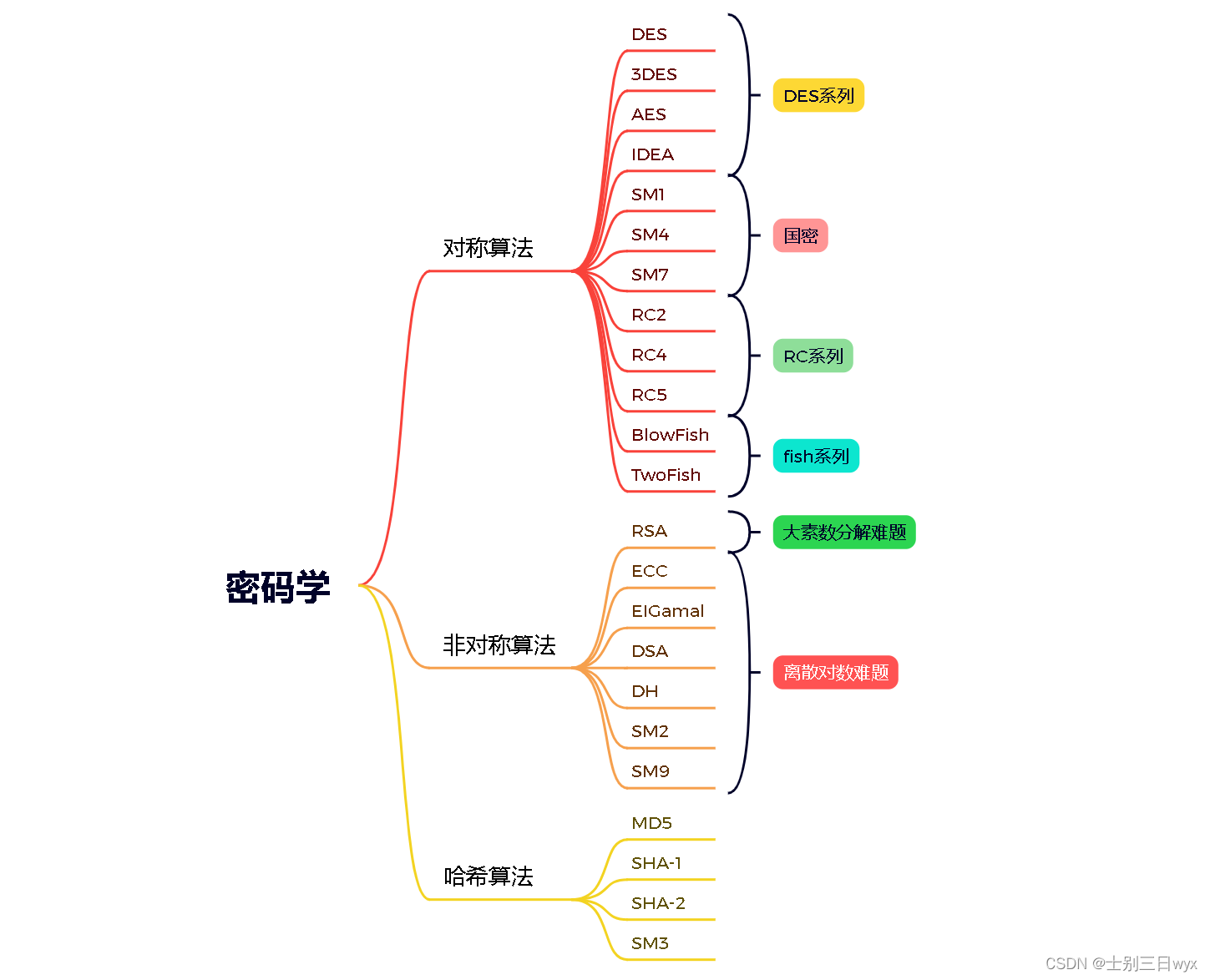

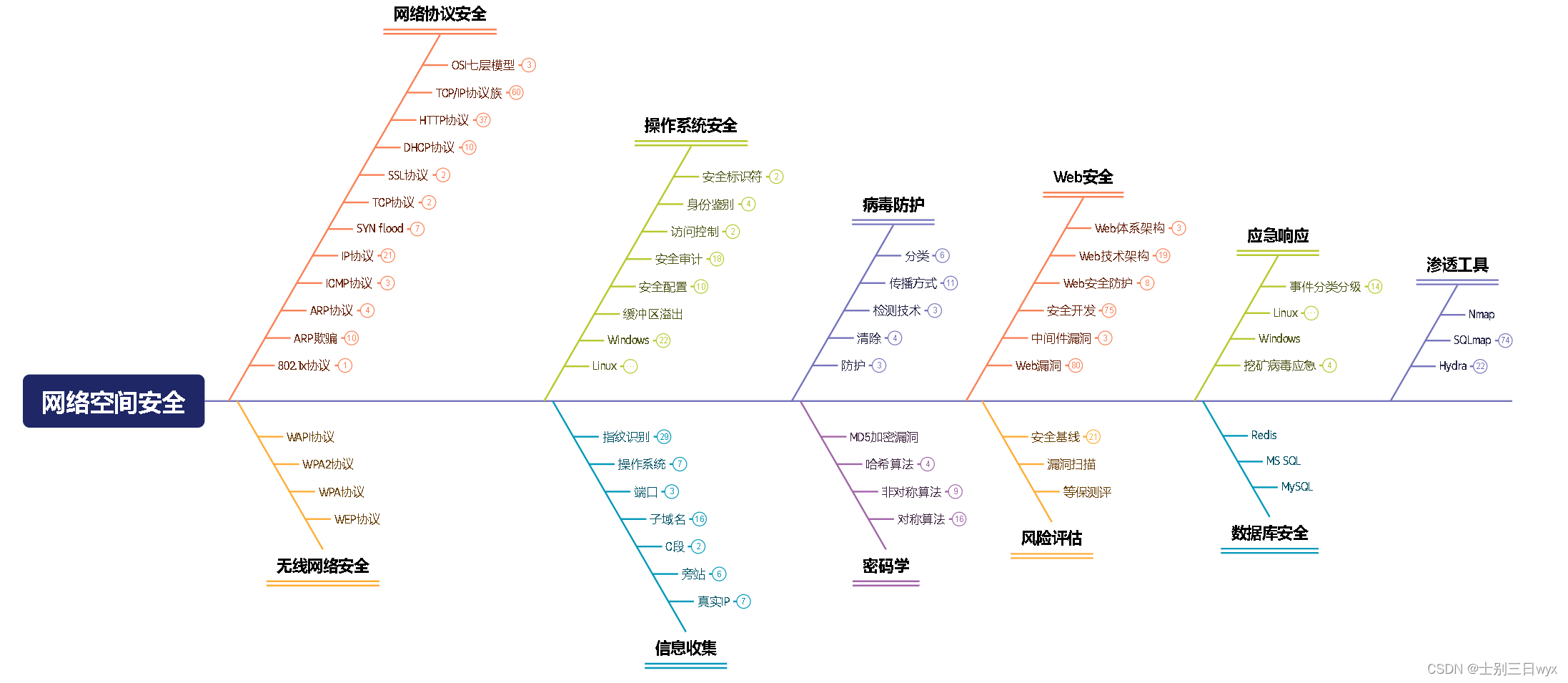

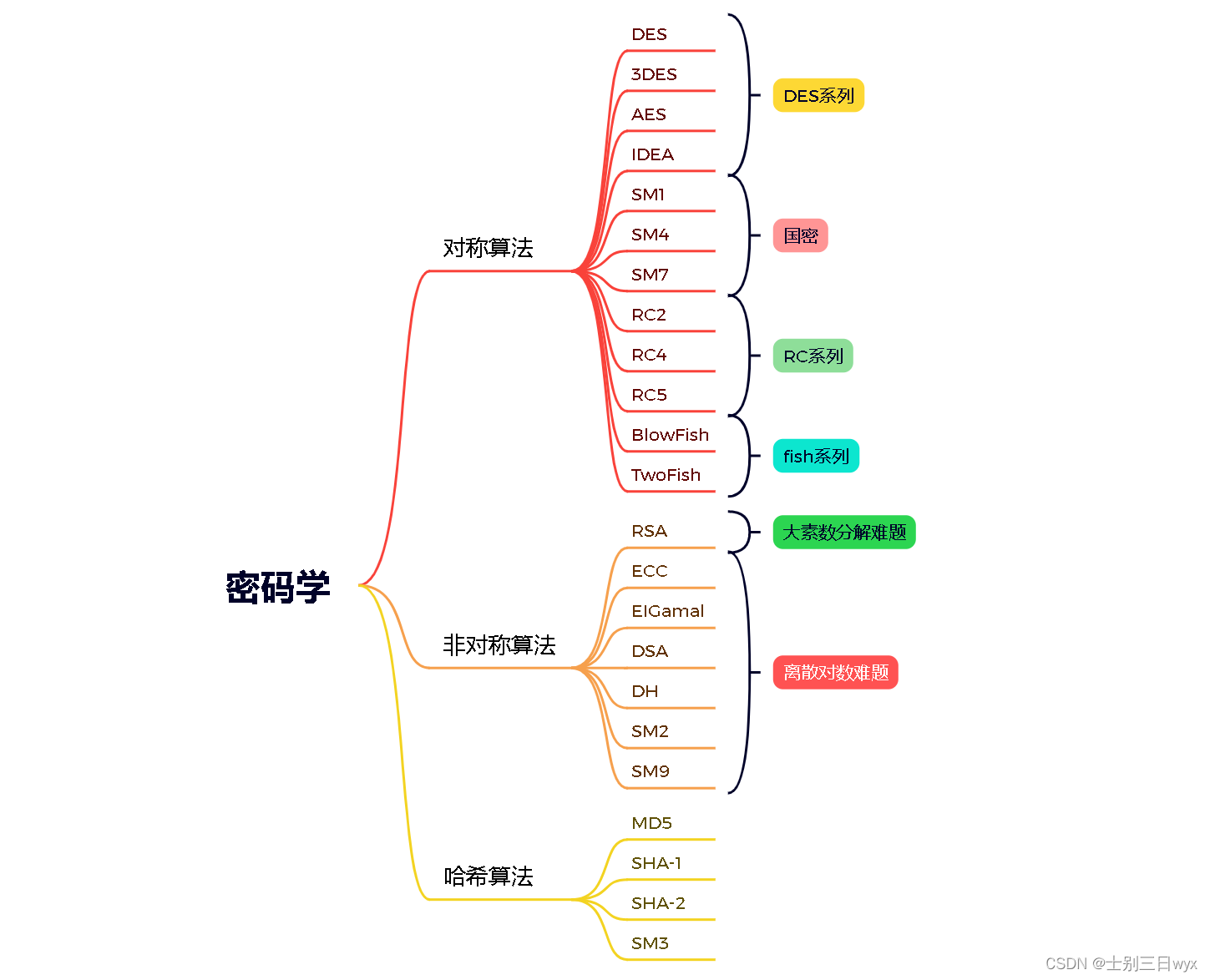

这篇文章为大家讲解密码学有哪几类算法,对称加密算法、非对称加密算法、哈希算法的常见算法有哪些。

这一章节我们需要知道密码算法分哪几类,对称算法、非对称算法、哈希算法分别有哪些。

网络安全有 cia 三大属性,也就是「保密性」、「完整性」、「可用性」,其中「保密性」和「完整性」依赖「密码」实现。所以,密码是网络安全的基石,没有密码就没有网络安全。

扩展:这里的密码指的是「使用算法对数据进行加密或认证」的一种技术、产品或服务。严格来说,我们平时登录账号使用的那个不算密码,应该叫口令。

一个安全的密码需要满足以下三个条件:

- 破译密码的实际「计算量」无法实现。比如你用目前最高的算力的计算机也穷举不出来。

- 破译密码所需要的「时间」超过数据的生命周期。比如我的数据保密期是一年,你得花两年才能破译,那我的密码也算安全。

- 破译密码的「成本」超出数据本身的价值。比如我的数据价值一万,你得花了两万才能破译,那我的密码也算安全的。

相关文章:

-

十大排序算法(冒泡排序、插入排序、选择排序、希尔排序、堆排序、快排、归并排序、桶排序、计数排序、基数排序)十大排序的思想和代码的实现!!!…

-

插入排序(Insertion Sort)是一种简单直观的排序算法。它的工作原理是通过构建有序序列,对于未排序数据,在已排序序列中从后向前扫描,找到相应位置并插入,直到整个数组有序。…

-

-

本人从事网路安全工作12年,曾在2个大厂工作过,安全服务、售后服务、售前、攻防比赛、安全讲师、销售经理等职位都做过,对这个行业了解比较全面。最近遍览了各种网络安全类的文章,内容参差…

-

基本思想:二叉查找树是先对待查找的数据进行生成树,确保树的左分支的值小于右分支的值,然后在就行和每个节点的父节点比较大小,查找最适合的范围。更多的是先计算出当前数据的哈希值,用哈希…

-

DFS算法的基本思想是从图中的某个顶点v出发,访问此顶点,然后依次从v的未被访问的邻接点出发深度优先遍历图,直至图中所有和v有路径相通的顶点都被访问到。若此时图中尚有顶点未被访问,…

版权声明:本文内容由互联网用户贡献,该文观点仅代表作者本人。本站仅提供信息存储服务,不拥有所有权,不承担相关法律责任。

如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 2386932994@qq.com 举报,一经查实将立刻删除。

发表评论