为什么要加密验签? 防止报文明文传输

数据在网络传输过程中,容易被抓包。如果使用的是http协议的请求/响应(request or response),它是明文传输的,都是可以被截获、篡改、重放(重发)的。所以需要进行数据的加密验签,所以需要考虑以下几点。

- 防伪装攻击(案例:在公共网络环境中,第三方 有意或恶意 的调用我们的接口)

- 防篡改攻击(案例:在公共网络环境中,请求头/查询字符串/内容 在传输过程被修改)

- 防重放攻击(案例:在公共网络环境中,请求被截获,稍后被重放或多次重放)

- 防数据信息泄漏(案例:截获用户登录请求,截获到账号、密码等)

实现方式

常见的方式,就是对关键字段加密。比如查询订单接口,就可以对订单号进行加密。一般常用的加密算法对称加密算法(如:aes),或者哈希算法处理(如:md5)

对称加密:加密和解密使用相同秘钥的加密算法

采用单钥密码系统的加密方法,同一个密钥可以同时用作信息的加密和解密,这种加密方法称为对称加密,也称为单密钥加密。

非对称加密:非对称加密算法需要两个密钥(公开密钥和私有密钥)。公钥和私钥是成对存在的,如果用公钥对数据加密,只有对应的私钥才能解密。 (非对称加密是更安全的做法,加密是算法rsa或sm2)

非对称加密算法需要两个密钥来进行加密和解密,这两个密钥是公开密钥(public key,简称公钥)和私有密钥(private key,简称私钥)。

加签验签:使用hash算法(如 md5或者sha-256)把原始请求参数生成报文摘要,然后用私钥对这个摘要进行加密,得到报文对应的sign

加签:用hash函数把原始报文生成报文摘要,然后用私钥对这个摘要进行加密,就得到这个报文对应的数字签名。通常来说呢,请求方会把「数字签名和报文原文」一并发送给接收方。

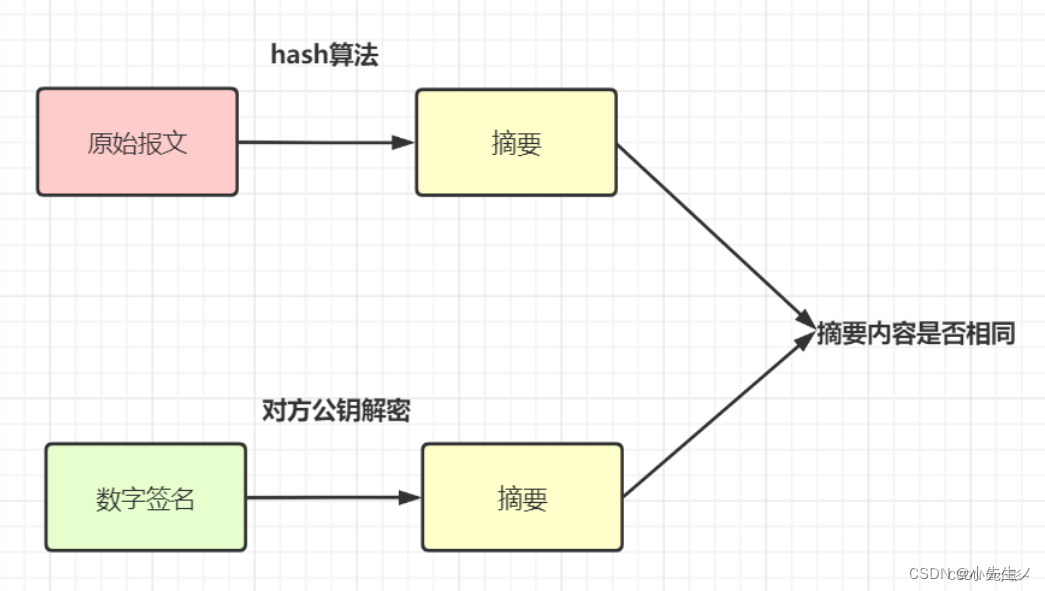

验签:接收方拿到原始报文和数字签名后,用「同一个hash函数」从报文中生成摘要a。另外,用对方提供的公钥对数字签名进行解密,得到摘要b,对比a和b是否相同,就可以得知报文有没有被篡改过。

客户端操作

请求参数:

| 字段 | 类型 | 必传 | 说明 |

|---|---|---|---|

| sign | string | 是 | 接口签名,用户接口验证 |

| app_id | string | 是 | 开放平台的app_id,例如:1234 |

| date_time | string | 是 | 当前时间戳 |

| key | string | 是 | 开发平台的app_key,例如:xa12#da |

| name | string | 是 | 业务参数 |

| age | string | 是 | 业务参数 |

业务参数消息体数据格式:content-type 指定为 application/json

1.将请求参数中除sign外的多个键值对,根据键按照字典序排序,并按照"key1=value1&key2=value2…"的格式拼成一个字符串

string sortstr=" age=11&app_id=1234&date_time=1656926899731&name=xxx"

2.将key拼接在第一步中排序后的字符串后面得到待签名字符串

string sortstr ="age=11&app_id=1234&date_time=1656926899731&name=xxxkey=xa12#da"

3.使用md5算法加密待加密字符串并转为大写即为sign

string sign ="57a132b7585f77b1948812275be945b8"

4.将sign添加到请求参数中

https://www.baidu.com/test/get?age=11&app_id=1234&date_time=1656926899731&name=xxx&sign=57a132b7585f77b1948812275be945b8

需要注意以下重要规则:

◆ 请求参数中有中文时,中文需要经过url编码,但计算签名时不需要;

◆ 请求参数的值为空则不参与签名;

◆ 参数名区分大小写;

◆ sign参数不参与签名;

服务端操作

1.接收到请求参数,转json格式

2.验签

2.1拿出用户签名

2.2根据app_id 拿去数据库中的key,使用该key进行重签参数

2.3如果重签结果和用户签名一致则通过,否则返回签名错误

2.4校验参数中的时间戳,如果时间戳 超过当前时间5分钟则签名失效

3.如果c、d都通过则正常请求业务

package com.chinaunicom.utils;

import cn.hutool.crypto.secureutil;

import com.alibaba.fastjson.jsonobject;

import lombok.extern.slf4j.slf4j;

import org.apache.commons.lang3.stringutils;

import java.util.*;

/**

* @author yming wang

* @date 2024/3/4 13:48

* @desc

*/

@slf4j

public class signutil {

/**

* sign有效期

*/

private static final int times = 111 * 60 * 1000;

public static boolean check(jsonobject params, string appkey, string sign) {

try {

//公钥验签

sign = rsautils.decryptbypublickey(sign, appkey);

if (!sign.equals(getsign(params, appkey))) {

log.info("签名内容正确");

return false;

}

long expiretime = params.getlong("timestamp");

long currtime = system.currenttimemillis();

if ((currtime - expiretime) < 0 || (currtime - expiretime) > times) {

log.info("签名时间已过期");

return false;

}

log.info("验签成功");

return true;

} catch (exception e) {

log.error("验签发生异常:", e);

}

return false;

}

/**

* @param params

* @return java.lang.string

* @params:

* @author yming wang

* @date 2024/3/4 14:44

* @desc 加签算法: 原始报文 ---hash算法---> 消息摘要 ---rsa私钥加密---> 数字签名

* 验签算法:数字签名 ---rsa公钥解密--> 消息摘要 ---> 根据参数重新摘要 ---> 对比摘要喜喜

*/

public static string getsign(jsonobject params, string appkey) {

//将参数进行升序

string sortparams = sortparams(params, appkey);

//将参数进行hash生成消息摘要

string sign = secureutil.md5(sortparams);

return sign;

}

/**

* @param params

* @param appkey

* @return java.lang.string

* @params:

* @author yming wang

* @date 2024/3/4 15:25

* @desc 将参数进行升序

*/

public static string sortparams(jsonobject params, string appkey) {

list<map.entry<string, object>> entries = new arraylist<>(params.entryset());

collections.sort(entries, comparator.comparing(map.entry::getkey));

stringbuffer str = new stringbuffer();

for (map.entry<string, object> entry : entries) {

object value = entry.getvalue();

if (value != null && stringutils.isnotblank(value.tostring())) {

str.append(entry.getkey());

str.append("=");

str.append(value);

str.append("&");

}

}

//md5加上盐值避免根绝request body参数生成sign

str.append("appkey");

str.append("=");

str.append(appkey);

return str.tostring();

}

public static void main(string[] args) throws exception {

string privatekey = "privatekey ";

string publickey = "publickey ";

jsonobject data = new jsonobject();

data.put("appid", "10002");

data.put("username", "用户名");

data.put("account", "用户账号");

string pwd = rsautils.encryptbyprivatekey("用户密码", privatekey);

log.info("encryptpwd:{}", pwd);

data.put("password", pwd);

long timestamp = system.currenttimemillis();

data.put("timestamp", timestamp);

//消息摘要

string sign = getsign(data, publickey);

log.info("timestamp:{}", timestamp);

log.info("istrue:{}", sign.equals(getsign(data, publickey)));

log.info("消息摘要:{}", sign);

//生成数字证书

sign = rsautils.encryptbyprivatekey(sign, privatekey);

log.info("生成数字证书:{}", sign);

log.info("打印请求参数:{}", data);

log.info("验签:{}", check(data, publickey, sign));

}

}package com.chinaunicom.utils;

import lombok.extern.slf4j.slf4j;

import javax.crypto.cipher;

import java.security.*;

import java.security.spec.pkcs8encodedkeyspec;

import java.security.spec.x509encodedkeyspec;

import java.util.base64;

import java.util.hashmap;

import java.util.map;

/**

* @program: csdn

* @description: yming wang

* @author: wyming

* @create: 2021-06-08 09:30:14

**/

@slf4j

public class rsautils {

/**

* 签名算法名称

*/

private static final string rsa_key_algorithm = "rsa";

/**

* 标准签名算法名称

*/

private static final string rsa_signature_algorithm = "sha1withrsa";

private static final string rsa2_signature_algorithm = "sha256withrsa";

/**

* rsa密钥长度,默认密钥长度是1024,密钥长度必须是64的倍数,在512到65536位之间,不管是rsa还是rsa2长度推荐使用2048

*/

private static final int key_size = 2048;

/**

* 生成密钥对

*

* @return 返回包含公私钥的map

*/

public static map<string, string> generatekey() {

keypairgenerator keygen;

try {

keygen = keypairgenerator.getinstance(rsa_key_algorithm);

} catch (nosuchalgorithmexception e) {

throw new runtimeexception("rsa初始化密钥出现错误,算法异常");

}

securerandom secrand = new securerandom();

//初始化随机产生器

secrand.setseed("alian".getbytes());

//初始化密钥生成器

keygen.initialize(key_size, secrand);

keypair keypair = keygen.genkeypair();

//获取公钥并转成base64编码

byte[] pub_key = keypair.getpublic().getencoded();

string publickeystr = base64.getencoder().encodetostring(pub_key);

//获取私钥并转成base64编码

byte[] pri_key = keypair.getprivate().getencoded();

string privatekeystr = base64.getencoder().encodetostring(pri_key);

//创建一个map返回结果

map<string, string> keypairmap = new hashmap<>();

keypairmap.put("publickeystr", publickeystr);

keypairmap.put("privatekeystr", privatekeystr);

return keypairmap;

}

/**

* 公钥加密(用于数据加密)

*

* @param data 加密前的字符串

* @param publickeystr base64编码后的公钥

* @return base64编码后的字符串

* @throws exception

*/

public static string encryptbypublickey(string data, string publickeystr) throws exception {

//java原生base64解码

byte[] pubkey = base64.getdecoder().decode(publickeystr);

//创建x509编码密钥规范

x509encodedkeyspec x509keyspec = new x509encodedkeyspec(pubkey);

//返回转换指定算法的keyfactory对象

keyfactory keyfactory = keyfactory.getinstance(rsa_key_algorithm);

//根据x509编码密钥规范产生公钥对象

publickey publickey = keyfactory.generatepublic(x509keyspec);

//根据转换的名称获取密码对象cipher(转换的名称:算法/工作模式/填充模式)

cipher cipher = cipher.getinstance(keyfactory.getalgorithm());

//用公钥初始化此cipher对象(加密模式)

cipher.init(cipher.encrypt_mode, publickey);

//对数据加密

byte[] encrypt = cipher.dofinal(data.getbytes());

//返回base64编码后的字符串

return base64.getencoder().encodetostring(encrypt);

}

/**

* 私钥解密(用于数据解密)

*

* @param data 解密前的字符串

* @param privatekeystr 私钥

* @return 解密后的字符串

* @throws exception

*/

public static string decryptbyprivatekey(string data, string privatekeystr) throws exception {

//java原生base64解码

byte[] prikey = base64.getdecoder().decode(privatekeystr);

//创建pkcs8编码密钥规范

pkcs8encodedkeyspec pkcs8keyspec = new pkcs8encodedkeyspec(prikey);

//返回转换指定算法的keyfactory对象

keyfactory keyfactory = keyfactory.getinstance(rsa_key_algorithm);

//根据pkcs8编码密钥规范产生私钥对象

privatekey privatekey = keyfactory.generateprivate(pkcs8keyspec);

//根据转换的名称获取密码对象cipher(转换的名称:算法/工作模式/填充模式)

cipher cipher = cipher.getinstance(keyfactory.getalgorithm());

//用私钥初始化此cipher对象(解密模式)

cipher.init(cipher.decrypt_mode, privatekey);

//对数据解密

byte[] decrypt = cipher.dofinal(base64.getdecoder().decode(data));

//返回字符串

return new string(decrypt);

}

/**

* 私钥加密(用于数据签名)

*

* @param data 加密前的字符串

* @param privatekeystr base64编码后的私钥

* @return base64编码后后的字符串

* @throws exception

*/

public static string encryptbyprivatekey(string data, string privatekeystr) throws exception {

//java原生base64解码

byte[] prikey = base64.getdecoder().decode(privatekeystr);

//创建pkcs8编码密钥规范

pkcs8encodedkeyspec pkcs8keyspec = new pkcs8encodedkeyspec(prikey);

//返回转换指定算法的keyfactory对象

keyfactory keyfactory = keyfactory.getinstance(rsa_key_algorithm);

//根据pkcs8编码密钥规范产生私钥对象

privatekey privatekey = keyfactory.generateprivate(pkcs8keyspec);

//根据转换的名称获取密码对象cipher(转换的名称:算法/工作模式/填充模式)

cipher cipher = cipher.getinstance(keyfactory.getalgorithm());

//用私钥初始化此cipher对象(加密模式)

cipher.init(cipher.encrypt_mode, privatekey);

//对数据加密

byte[] encrypt = cipher.dofinal(data.getbytes());

//返回base64编码后的字符串

return base64.getencoder().encodetostring(encrypt);

}

/**

* 公钥解密(用于数据验签)

*

* @param data 解密前的字符串

* @param publickeystr base64编码后的公钥

* @return 解密后的字符串

* @throws exception

*/

public static string decryptbypublickey(string data, string publickeystr) throws exception {

//java原生base64解码

byte[] pubkey = base64.getdecoder().decode(publickeystr);

//创建x509编码密钥规范

x509encodedkeyspec x509keyspec = new x509encodedkeyspec(pubkey);

//返回转换指定算法的keyfactory对象

keyfactory keyfactory = keyfactory.getinstance(rsa_key_algorithm);

//根据x509编码密钥规范产生公钥对象

publickey publickey = keyfactory.generatepublic(x509keyspec);

//根据转换的名称获取密码对象cipher(转换的名称:算法/工作模式/填充模式)

cipher cipher = cipher.getinstance(keyfactory.getalgorithm());

//用公钥初始化此cipher对象(解密模式)

cipher.init(cipher.decrypt_mode, publickey);

//对数据解密

byte[] decrypt = cipher.dofinal(base64.getdecoder().decode(data));

//返回字符串

return new string(decrypt);

}

/**

* rsa签名

*

* @param data 待签名数据

* @param prikey 私钥

* @param signtype rsa或rsa2

* @return 签名

* @throws exception

*/

public static string sign(byte[] data, byte[] prikey, string signtype) throws exception {

//创建pkcs8编码密钥规范

pkcs8encodedkeyspec pkcs8keyspec = new pkcs8encodedkeyspec(prikey);

//返回转换指定算法的keyfactory对象

keyfactory keyfactory = keyfactory.getinstance(rsa_key_algorithm);

//根据pkcs8编码密钥规范产生私钥对象

privatekey privatekey = keyfactory.generateprivate(pkcs8keyspec);

//标准签名算法名称(rsa还是rsa2)

string algorithm = rsa_key_algorithm.equals(signtype) ? rsa_signature_algorithm : rsa2_signature_algorithm;

//用指定算法产生签名对象signature

signature signature = signature.getinstance(algorithm);

//用私钥初始化签名对象signature

signature.initsign(privatekey);

//将待签名的数据传送给签名对象(须在初始化之后)

signature.update(data);

//返回签名结果字节数组

byte[] sign = signature.sign();

//返回base64编码后的字符串

return base64.getencoder().encodetostring(sign);

}

/**

* rsa校验数字签名

*

* @param data 待校验数据

* @param sign 数字签名

* @param pubkey 公钥

* @param signtype rsa或rsa2

* @return boolean 校验成功返回true,失败返回false

*/

public static boolean verify(byte[] data, byte[] sign, byte[] pubkey, string signtype) throws exception {

//返回转换指定算法的keyfactory对象

keyfactory keyfactory = keyfactory.getinstance(rsa_key_algorithm);

//创建x509编码密钥规范

x509encodedkeyspec x509keyspec = new x509encodedkeyspec(pubkey);

//根据x509编码密钥规范产生公钥对象

publickey publickey = keyfactory.generatepublic(x509keyspec);

//标准签名算法名称(rsa还是rsa2)

string algorithm = rsa_key_algorithm.equals(signtype) ? rsa_signature_algorithm : rsa2_signature_algorithm;

//用指定算法产生签名对象signature

signature signature = signature.getinstance(algorithm);

//用公钥初始化签名对象,用于验证签名

signature.initverify(publickey);

//更新签名内容

signature.update(data);

//得到验证结果

return signature.verify(sign);

}

public static void demo() throws exception {

map<string, string> stringstringmap = generatekey();

string publickeystr = stringstringmap.get("publickeystr");

string privatekeystr = stringstringmap.get("privatekeystr");

system.out.println("-----------------生成的公钥和私钥------------------------------");

system.out.println("获取到的公钥:" + publickeystr);

system.out.println("获取到的私钥:" + privatekeystr);

// 待加密数据

string data = "transeq=1920542585&amount=100&paytype=wechat";

// 公钥加密

system.out.println("---------公钥--------加密和解密------------------------------");

system.out.println("待加密的数据:" + data);

string encrypt = rsautils.encryptbypublickey(data, publickeystr);

system.out.println("加密后数据:" + encrypt);

// 私钥解密

string decrypt = rsautils.decryptbyprivatekey(encrypt, privatekeystr);

system.out.println("解密后数据:" + decrypt);

// 私钥加密

system.out.println("----------私钥-------加密和解密------------------------------");

system.out.println("待加密的数据:" + data);

encrypt = rsautils.encryptbyprivatekey(data, privatekeystr);

system.out.println("加密后数据:" + encrypt);

// 私钥解密

decrypt = rsautils.decryptbypublickey(encrypt, publickeystr);

system.out.println("解密后数据:" + decrypt);

}

}到此这篇关于java http加签、验签实现方案的文章就介绍到这了,更多相关java http加签、验签内容请搜索代码网以前的文章或继续浏览下面的相关文章希望大家以后多多支持代码网!

发表评论