题外话

关于黑名单和白名单功能,我觉得可以直接用linux服务器的iptables或nftables来实现黑名单和白名单功能。这两个工具都是linux系统上用于配置防火墙规则的命令行工具。

iptables:

描述: iptables 是一个用于配置ipv4数据包过滤规则的工具。它是linux系统上最常用的防火墙工具之一。

命令示例:

- 添加黑名单规则:

sudo iptables -a input -s <黑名单ip地址> -j drop - 添加白名单规则:

sudo iptables -a input -s <白名单ip地址> -j accept

nftables:

描述: nftables 是一个用于配置网络过滤和分类规则的框架,可以替代iptables。它支持ipv4和ipv6,并提供更灵活的语法。

命令示例:

- 添加黑名单规则:

sudo nft add rule ip filter input ip saddr <黑名单ip地址> drop - 添加白名单规则:

sudo nft add rule ip filter input ip saddr <白名单ip地址> accept

在选择使用哪个工具时,您可以根据您的偏好以及系统是否已经采用nftables来进行选择。新er版本的linux系统通常更倾向于使用nftables。请注意,上述命令中的<黑名单ip地址>和<白名单ip地址>需要替换为实际的ip地址。

无论您选择使用iptables还是nftables,都需要小心配置规则,以确保不会阻止您访问服务器。在配置之前,请确保您了解防火墙规则的工作原理和影响。

或者像openai一样使用cf防护也就是cloudflare作为其服务的安全防护层。

这里就不讲那么多题外话,开始我们的springboot实现黑名单和白名单功能

先讲一下springboot实现黑白名单的原理,很简单,就是单纯的实现filter,然后注册到springboot里面,在filter里面进行黑白名单的筛选

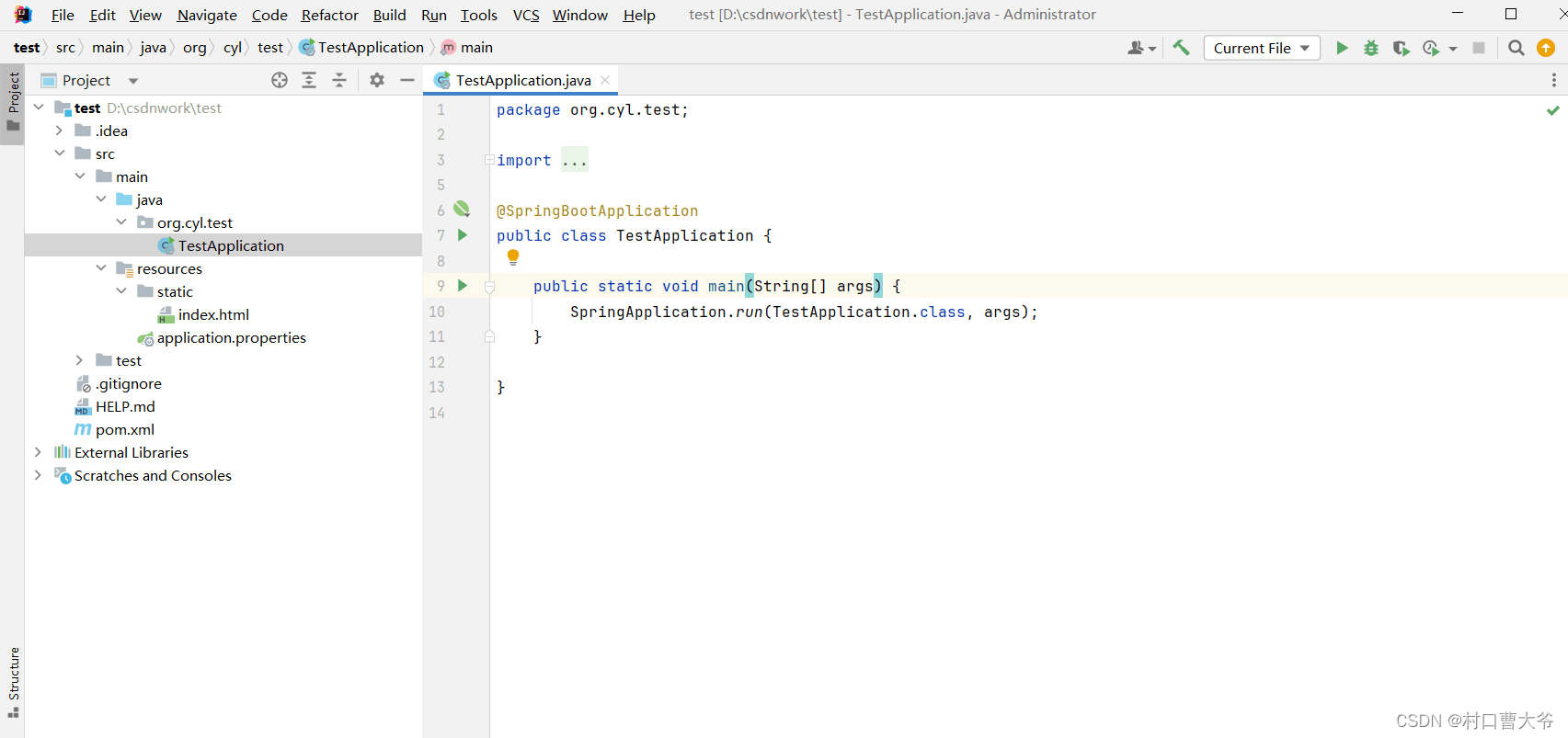

第一步:创建一个springboot项目

pom文件的依赖:

<dependencies>

<dependency>

<groupid>org.springframework.boot</groupid>

<artifactid>spring-boot-starter-web</artifactid>

</dependency>

<dependency>

<groupid>org.springframework.boot</groupid>

<artifactid>spring-boot-starter-test</artifactid>

<scope>test</scope>

</dependency>

</dependencies>注意:由于我使用的是springboot3,它内置的tomcat是10及其以上的。所以引入的依赖是jakarta,可能你们版本比较低的,可以使用javax

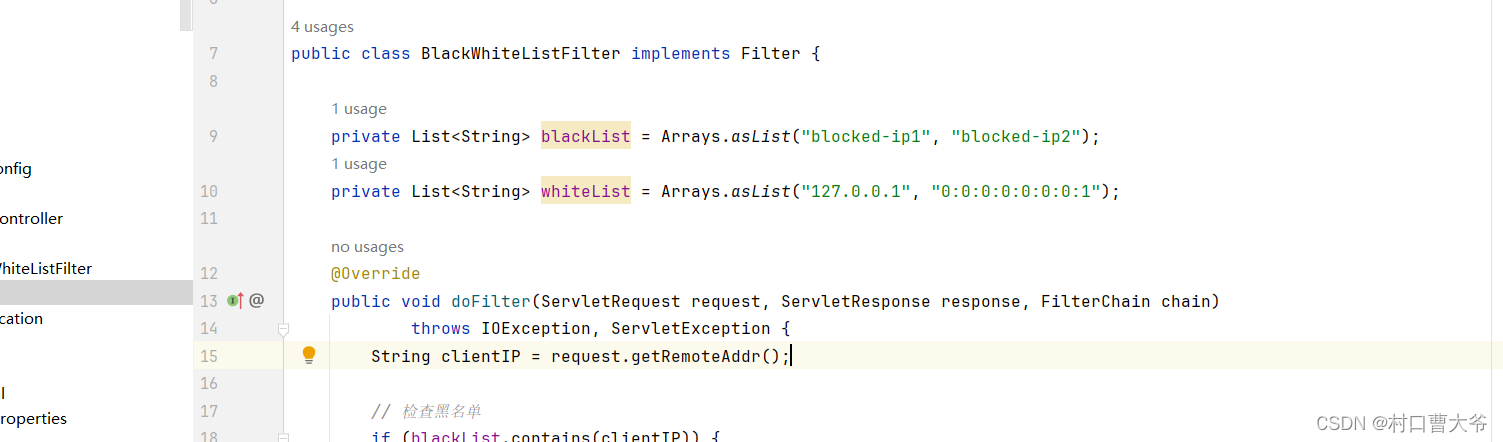

第二步:创建一个过滤器类

package org.cyl.test.fliter;

import jakarta.servlet.*;

import java.io.ioexception;

import java.util.arrays;

import java.util.list;

public class blackwhitelistfilter implements filter {

private list<string> blacklist = arrays.aslist("blocked-ip1", "blocked-ip2");

private list<string> whitelist = arrays.aslist("127.0.0.1", "0:0:0:0:0:0:0:1");

@override

public void dofilter(servletrequest request, servletresponse response, filterchain chain)

throws ioexception, servletexception {

string clientip = request.getremoteaddr();

// 检查黑名单

if (blacklist.contains(clientip)) {

response.getwriter().write("your ip is blacklisted.");

return;

}

// 检查白名单

if (!whitelist.contains(clientip)) {

response.getwriter().write("your ip is not whitelisted.");

return;

}

chain.dofilter(request, response);

}

// 可以实现 init 和 destroy 方法,根据需要进行处理

}

第三步:注册config类:

package org.cyl.test.config;

import org.cyl.test.fliter.blackwhitelistfilter;

import org.springframework.boot.web.servlet.filterregistrationbean;

import org.springframework.context.annotation.bean;

import org.springframework.context.annotation.configuration;

@configuration

public class webconfig {

@bean

public filterregistrationbean<blackwhitelistfilter> myfilter() {

filterregistrationbean<blackwhitelistfilter> registrationbean = new filterregistrationbean<>();

registrationbean.setfilter(new blackwhitelistfilter());

registrationbean.addurlpatterns("/*");

return registrationbean;

}

}

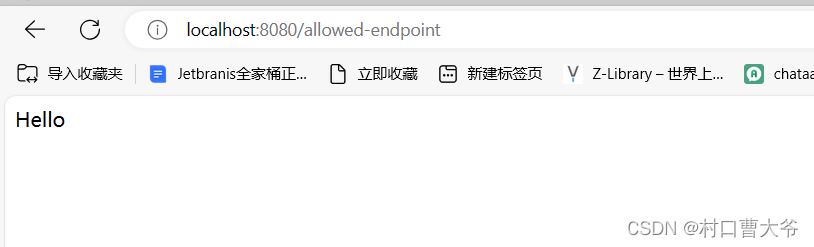

第四步:开始测试

在这里面编写白名单和黑名单。由于每次请求都会经过filter,所以在这里面可以实现除了我设置的127.0.0.1和0:0:0:0:0:0:0:1之外,其他ip无法访问的情况。

编写controller类

package org.cyl.test.controller;

import org.springframework.web.bind.annotation.getmapping;

import org.springframework.web.bind.annotation.restcontroller;

@restcontroller

public class hellocontroller {

@getmapping("/allowed-endpoint")

public string sayhello(){

return "hello";

}

}

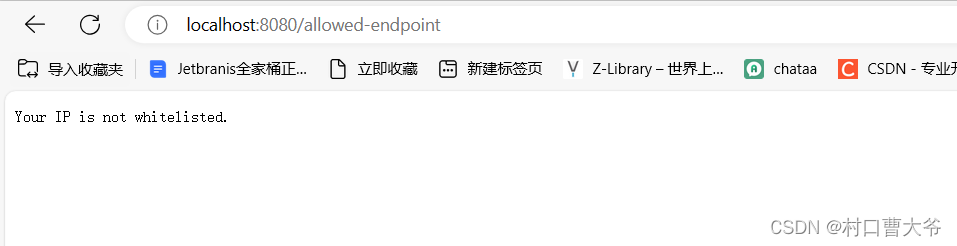

访问localhost:8080/allowed-endpoint

结果如下:

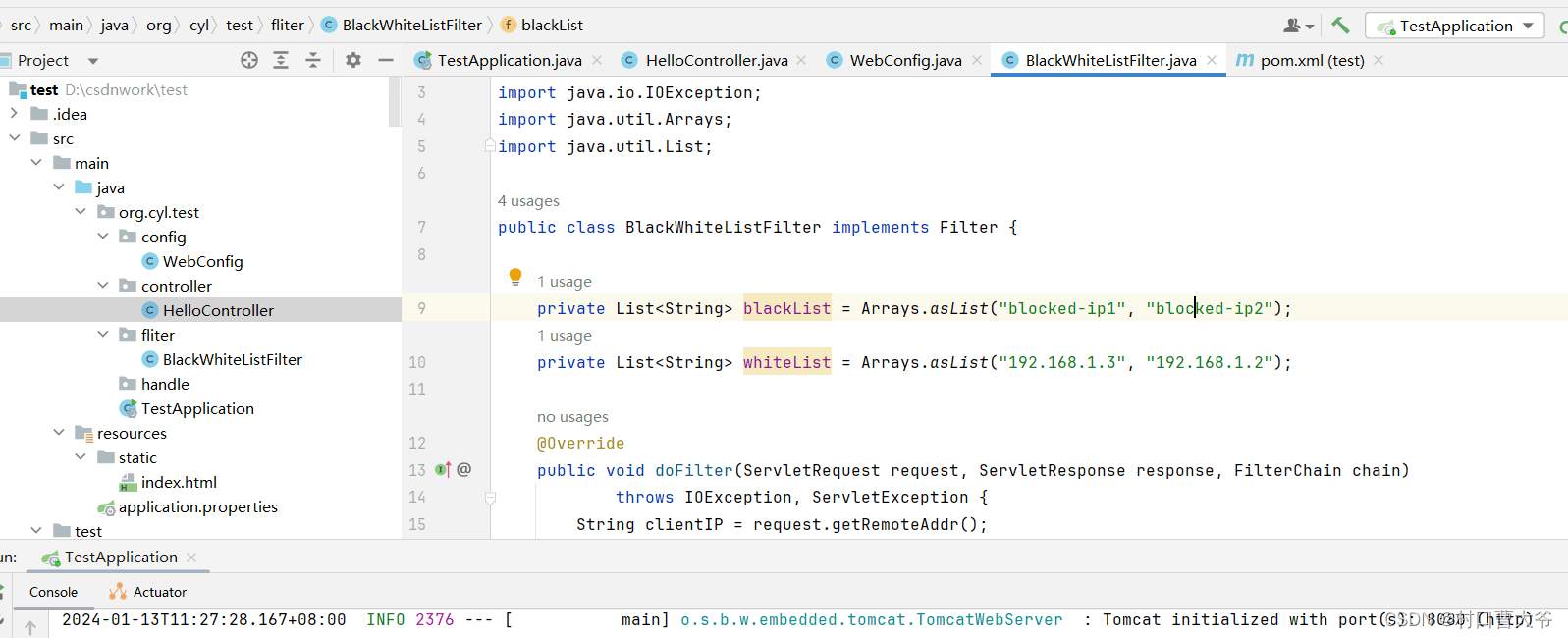

修改白名单

再次访问:

很简单就成功了。

到此这篇关于springboot实现增加黑名单和白名单功能的文章就介绍到这了,更多相关springboot 黑名单和白名单内容请搜索代码网以前的文章或继续浏览下面的相关文章希望大家以后多多支持代码网!

发表评论