什么是 active directory 证书服务?

active directory 证书服务 (ad cs) 是一个 windows server 角色,负责颁发和管理在安全通信和身份验证协议中使用的公钥基础结构 (pki) 证书。

颁发和管理证书

数字证书可用于对电子文档和消息进行加密和数字签名,以及对网络上的计算机、用户或设备帐户进行身份验证。 例如,数字证书用于提供:

通过加密提供机密性。

通过数字签名提供完整性。

通过将证书密钥和计算机、用户或计算机网络上的设备帐户关联来进行身份验证。

主要功能

ad cs 提供以下重要功能:

证书颁发机构:根和从属证书颁发机构 (ca) 用于向用户、计算机和服务颁发证书,并管理证书的有效性。

证书颁发机构 web 注册:web 注册使用户能够通过 web 浏览器连接到 ca,以便申请证书和检索证书吊销列表 (crl)。

联机响应程序:联机响应程序服务可解码对特定证书的吊销状态申请,评估这些证书的状态,并发送回包含所申请证书状态信息的签名响应。

网络设备注册服务:通过此服务,路由器和其他不具有域帐户的网络设备可以获取证书。

tpm 密钥证明:通过它,证书颁发机构可验证私钥是否受基于硬件的 tpm 保护以及 tpm 是否受 ca 信任。 tpm 密钥证明可防止证书导出到未经授权的设备,还可将用户标识绑定到设备。

证书注册策略 web 服务:通过此服务,用户和计算机能够获取证书注册策略信息。

证书注册 web 服务:通过此服务,用户和计算机能够通过 web 服务执行证书注册。 与证书注册策略 web 服务一起使用时,可在客户端计算机不是域成员或域成员未连接到域时实现基于策略的证书注册。

优点

你可以使用 ad cs,通过将个人、计算机或服务的标识与相应的私钥进行绑定来增强安全性。 ad cs 为你提供了一种对证书的分发和使用进行管理的经济、高效和安全的方法。 除了绑定标识和私钥外,ad cs 还包含可用于管理证书注册和吊销的功能。

可以使用 active directory 中的现有终结点标识信息来注册证书,这意味着可以将信息自动插入到证书中。 ad cs 还可用于配置 active directory 组策略,以指定允许哪些用户和计算机使用哪些类型的证书。 组策略配置可实现基于角色或基于属性的访问控制。

ad cs 支持的应用领域包括安全/多用途 internet 邮件扩展 (s/mime)、安全的无线网络、虚拟专用网络 (vpn)、internet 协议安全 (ipsec)、加密文件系统 (efs)、智能卡登录、安全套接字层/传输层安全性 (ssl/tls) 以及数字签名。

其他

如果要部署nps(网络策略服务器)也需要安装证书服务器才能正常使用。

ad cs 安装前提

登录操作安装的用户必须是域管理员、企业管理员。所以直接使用administrator 比较好。

配置的服务器必须已经加入进域控。

ad cs 正式安装

## powershell 管理员执行 install-windowsfeature ad-certificate -includemanagementtools # 安装证书服务 add-windowsfeature adcs-cert-authority -includemanagementtools # 安装证书颁发机构功能

## powershell 管理员执行 install-windowsfeature adcs-web-enrollment -includemanagementtools # 安装证书web服务功能

初始化ca证书和web服务

初始化ca证书,指定加密算法和过期时间

## powershell 管理员执行 install-adcscertificationauthority -catype enterpriserootca -hashalgorithmname sha256 -validityperiod years -validityperiodunits 99

安装和初始化证书web服务

## powershell 管理员执行

install-adcswebenrollment

# 安装角色

new-webbinding -name "default web site" -protocol "https"

# iis开启https

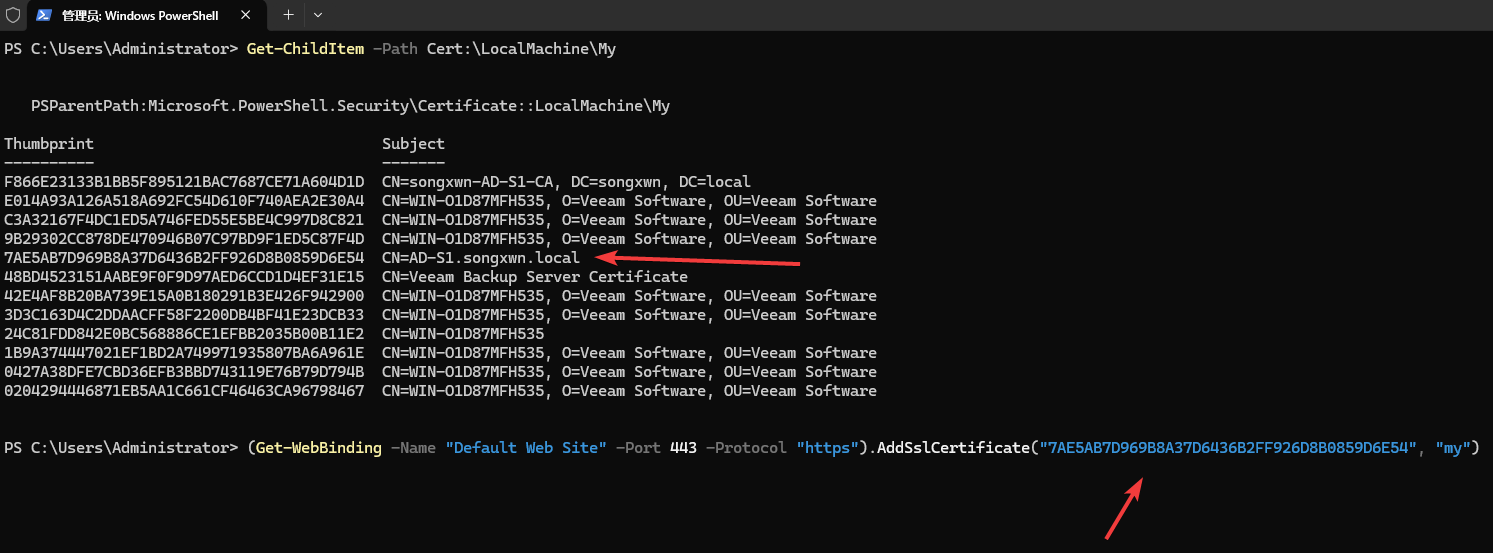

get-childitem -path cert:\localmachine\my

# 获取证书指纹,找到和主机名对应的证书,复制前面的指纹。

(get-webbinding -name "default web site" -port 443 -protocol "https").addsslcertificate("7ae5ab7d969b8a37d6436b2ff926d8b0859d6e54", "my")

# iis绑定证书

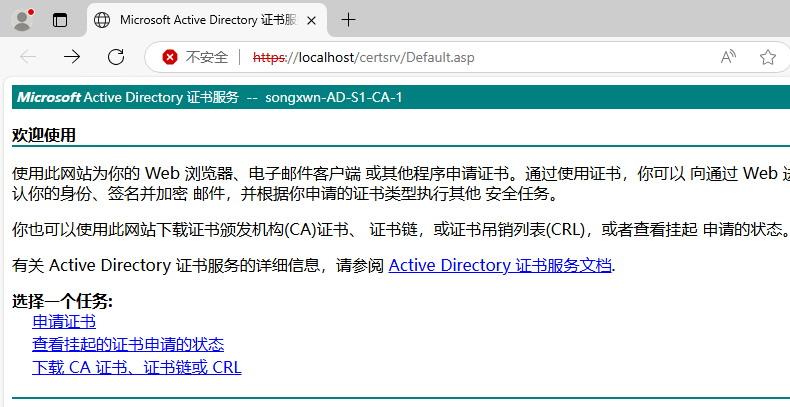

web申请证书

访问 https://localhost/certsrv/default.asp 进行申请

ps:此界面也可以下载ca根证书进行信任,域控环境下的计算机会自动下发此ca证书。

使用powershell快速申请cer 格式 web证书 - 注意域名

## powershell 管理员执行 $inf = @" [version] signature="\$windows nt$" [newrequest] subject = "cn=www.songxwn.com" keyspec = 1 keylength = 2048 hashalgorithm = sha256 keyalgorithm = rsa exportable = true requesttype = pkcs10 smime = false keyusage = 0xa0 [requestattributes] certificatetemplate = webserver "@ cd c:\ mkdir c:\temp set-content -path "c:\temp\mycert.inf" -value $inf -encoding ascii certreq -new c:\temp\mycert.inf c:\temp\mycert.req certreq -submit c:\temp\mycert.req c:\temp\mycert.cer certreq -accept c:\temp\mycert.cer

为域名songxwn.com 申请证书,执行过程会让你选择证书颁发机构,最终输出证书文件为mycert.cer

生成nginx可用证书

安装openssl

## powershell 管理员执行 winget.exe install shininglight.openssl.dev

导出pfx 证书 - 注意域名

## powershell 管理员执行

# 设定常量

$subject = "*cn=www.songxwn.com*" # 用你的域名/cn特征替换

$pfxpath = "c:\temp\www.songxwn.com.pfx" # 用你的域名/cn特征替换

$password = convertto-securestring -string "songxwn.password123!" -force -asplaintext # 导出密码

# 找到指定证书

$cert = get-childitem -path cert:\localmachine\my | where-object { $_.subject -like $subject }

# 导出到pfx

export-pfxcertificate -cert $cert -filepath $pfxpath -password $password使用openssl 转换证书格式 - 注意域名、路径、密码

## powershell 管理员执行 cd "c:\program files\openssl-win64\bin" .\openssl.exe pkcs12 -in c:\temp\www.songxwn.com.pfx -nocerts -nodes -out c:\temp\www.songxwn.com.key -password pass:songxwn.password123! .\openssl.exe pkcs12 -in c:\temp\www.songxwn.com.pfx -clcerts -nokeys -out c:\temp\www.songxwn.com.crt -password pass:songxwn.password123!

以下是用于 iis、nginx 等主流web服务器的常见证书格式及其详细说明,包括各自的文件扩展名、内容结构、适用场景以及如何进行格式转换的方法。希望帮助你理解如何选择和准备正确的证书格式。

证书格式介绍

主要ssl证书文件格式

1. pem格式(常见于linux、nginx、apache等)

- 扩展名:

.pem/.crt/.cer/.key - 编码:base64,ascii文本

- 内容:头尾分别有

-----begin certificate-----/-----end certificate----- - 包含内容:

- 证书(公钥):

-----begin certificate----- - 私钥:

-----begin private key-----或-----begin rsa private key-----

- 证书(公钥):

常见用法:

- nginx、apache、tomcat、haproxy 等服务器,分别要求证书文件和私钥文件。

示例:

-----begin certificate----- miirdzccaiagawibagiqhxqp... -----end certificate----- -----begin private key----- miievqibadanbgkqh... -----end private key-----

2. der格式(常见于java、windows)

- 扩展名:

.der/.cer - 编码:二进制

- 内容:仅证书,不包含私钥

- 应用:主要用于java平台(如tomcat keystore/jks导入),或有的windows/iis。

用法补充:

- der格式常作为证书数量较多或须用二进制格式时使用。

3. pfx/p12格式(iis/windows,部分linux也支持)

- 全称:pkcs#12

- 扩展名:

.pfx/.p12 - 内容:证书(公钥)+ 私钥 + 可选ca根证书,全部打包在一个文件中,并用密码保护

- 编码:二进制

- 典型应用:iis、windows server、azure、iis express、某些支持ssl的windows应用。

注意事项:

- 导入pfx时须输入密码(pfx/p12导出时必须指定密码)。

4. p7b/p7c格式(仅含证书,不含私钥)

- 全称:pkcs#7

- 扩展名:

.p7b/.p7c - 内容:只含公钥证书签名链,不包含私钥

- 编码:ascii(base64)或二进制

- 应用场景:ca连带证书链传递,iis、java等平台的证书链导入

iis和nginx的证书格式要求及部署说明

(1)iis

- 推荐格式:

.pfx(pkcs#12,含私钥) - 支持格式:导入向导也支持

.cer/.crt,但必须提前在windows证书管理器导入私钥 - 部署说明:

- 在证书向导中引入pfx文件,输入私钥导出密码即可全部配置。

- 如仅有

.cer/.crt则需用“证书管理器—导入”方式。

如何转换为pfx格式:

# 合并已有证书文件和私钥生成pfx openssl pkcs12 -export -out server.pfx -inkey server.key -in server.crt -certfile chain.crt

(2)nginx

- 推荐格式:pem格式(明文base64)

server.crt:服务器公钥证书server.key:服务器私钥- 可选

fullchain.crt:已拼接的主证书+ca证书链

- 部署说明:

ssl_certificate(指定公钥或fullchain)ssl_certificate_key(指定私钥)

示例nginx配置片段:

ssl_certificate /etc/nginx/ssl/server.crt; ssl_certificate_key /etc/nginx/ssl/server.key; # 若有ca证书链,建议如下配置 # 或将链直接拼接写入server.crt

拼接证书链方法(主证书在前,链一路向下拼接):

cat server.crt intermediate.crt root.crt > fullchain.crt

不同格式之间的转换方法

pem转pfx

openssl pkcs12 -export -out server.pfx \ -inkey server.key -in server.crt -certfile ca_bundle.crtpfx转pem

openssl pkcs12 -in server.pfx -out server.pem -nodes # 生成带有证书和私钥的pem,自己分离出来

pem转der

openssl x509 -in server.crt -outform der -out server.der

der转pem

openssl x509 -in server.der -inform der -out server.crt

p7b转pem

openssl pkcs7 -print_certs -in server.p7b -out server.crt

总结表格

| 文件格式 | 扩展名 | 包含内容 | pem/der编码 | 场景 | 服务器举例 (主要支持) |

|---|---|---|---|---|---|

| pem | .crt/.pem/.key/.cer | 公钥、私钥 | pem (base64) | nginx/apache等 | nginx、apache、tomcat等 |

| der | .der/.cer | 仅证书 | der (二进制) | java/iis/win | java keystore、部分windows/iis |

| pfx/p12 | .pfx/.p12 | 公钥+私钥+ca链 | der(二进制) | iis/windows | iis、azure、windows |

| p7b/p7c | .p7b/.p7c | 仅公钥证书链 | pem/der | 证书链传递 | iis、java |

微软官方文档

到此这篇关于windows server 2025 安装ad cs角色和颁发证书的文章就介绍到这了,更多相关server 2025 安装ad证书内容请搜索代码网以前的文章或继续浏览下面的相关文章希望大家以后多多支持代码网!

发表评论