1. 前言

今天博主又抽空来给小伙伴更新 spring security 教程啦,上个章节中我们讲解了如何通过数据库实现基于数据库的动态用户认证,大家可能发现了,项目中是基于rbac角色模型的权限控制,虽然能满足大多数场景,但在面对复杂、细粒度的权限需求时可能会力不从心。基于属性的访问控制(abac)模型则通过评估用户、资源、环境等多种属性,实现更加灵活的权限控制。

例如,某个菜单的访问可能不仅取决于用户角色,还取决于用户的部门、时间或其他属性。因此,需要在权限验证时动态获取这些属性,并进行评估。那么本章节我们就来讲解基于数据库的abac属性权限模型实战开发

2. 权限决策依据

既然谈到了 rbac 和 abac 两个模型,就大家介绍下两者间的区别:

rbac

- 核心思想:以角色作为权限管理的核心,每个用户被赋予一个或多个角色,而角色与权限之间存在固定的映射关系。

- 决策依据:当用户请求访问资源时,系统根据用户所属角色所拥有的权限进行校验。

- 粒度:粒度相对较粗,因为权限是绑定在角色上的,无法针对单个请求条件进行动态决策。

abac

- 核心思想:以属性(attribute)为基础,利用用户属性、资源属性、环境属性等多个维度的条件进行权限判断。

- 决策依据:权限决策是基于各种属性之间的逻辑表达式和策略规则来动态确定是否允许访问。

- 粒度:支持非常细粒度的控制,可以针对具体属性制定规则,实现精准的权限控制。

综合对比

| 对比维度 | rbac | abac |

|---|---|---|

| 决策依据 | 用户所属角色与预定义权限映射关系 | 用户、资源及环境属性和策略规则 |

| 灵活性 | 固定、静态权限模型 | 动态、可扩展的权限决策模型 |

| 管理难度 | 管理较简单,但角色关系复杂时易混乱 | 规则管理复杂,但扩展灵活 |

| 粒度 | 较粗,难以细化至个性化条件 | 非常细粒度,可实现精确权限控制 |

| 适用场景 | 企业内部、权限固定的系统 | 复杂、多变、动态决策的业务系统 |

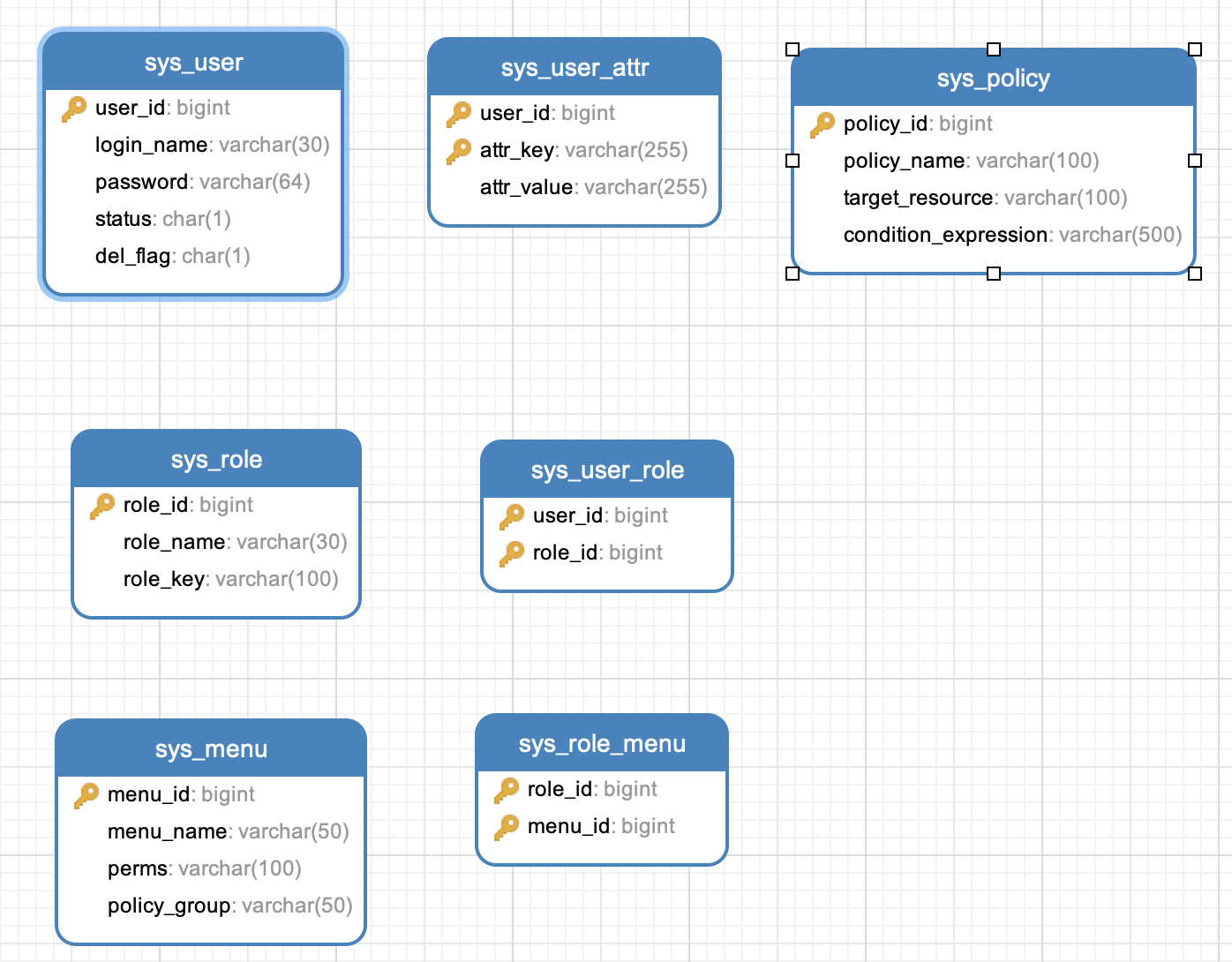

3. 数据库表结构说明

上一个章节rbac角色模型我们使用了五张表,sys_user 、 sys_role、 sys_user_role 、sys_menu 、 sys_role_menu ,需要数据表结构的小伙伴可以查阅上一章内容!本章节不再赘述

现在我们在传统rbac模型基础上,加入abac属性权限模型 abac(attribute-based access control)引入了更细粒度的动态控制维度:

为什么要增加abac属性权限模型?

需求1:请求某个方法除了要验证用户角色或菜单资源,我还要判断用户属性部门=it,国家是zh

需求2:请求某个方法除了要验证用户角色或菜单资源,我还要限制访问时间段

而如果使用abac属性权限模型动态策略就可以很轻松解决这样的问题!

基于上述的需求,我们来扩展我们的数据库表,sys_user_attr 为用户相关属性,sys_policy 为策略表(abac规则存储)

-- 扩展用户属性表(新增)

create table sys_user_attr (

user_id bigint not null,

attr_key varchar(50) not null,

attr_value varchar(100) not null,

primary key (user_id, attr_key)

);

-- 示例数据

insert into sys_user_attr values

(1, 'department', 'it'),

(2, 'department', 'hr'),

(3, 'security_level', '3');

(1, 'country', 'zh'),权限策略表设计:

存储 abac 策略,每条策略包含一个条件表达式(基于 spel 编写)

create table sys_policy (

policy_id bigint auto_increment primary key,

policy_name varchar(50) not null,

target_resource varchar(64) not null,

condition_expression varchar(255) not null

);

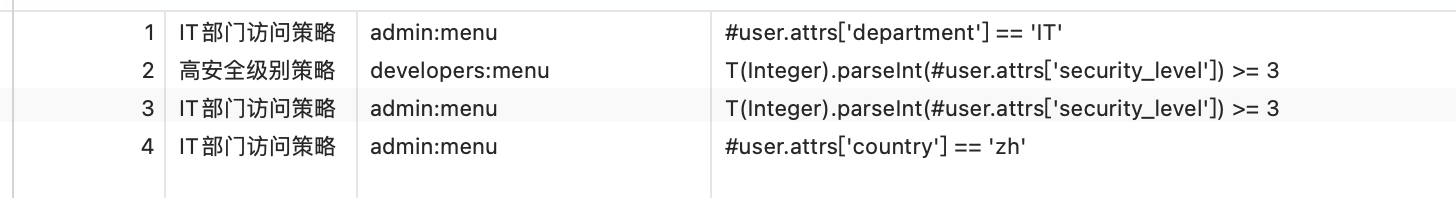

insert into sys_policy values

(1, 'it部门访问策略', 'admin:menu', "#user.attrs['department'] == 'it'"),

(2, '高安全级别策略', 'developers:menu', "t(integer).parseint(#user.attrs['security_level']) >= 3");

(3, 'it部门访问策略', 'admin:menu', "#user.attrs['country'] == 'zh'");整体数据库结构如下:

4. 实战开始

接下来在之前的 maven 项目中,我们复用上个章节的子模块并命名 abac-spring-security

由于涉及数据库操作以及整合mybatis-plus,上一章节博主已经进行了配置的详解这里就简单贴出代码供大家参考:

<!--lombok-->

<dependency>

<groupid>org.projectlombok</groupid>

<artifactid>lombok</artifactid>

<scope>provided</scope>

</dependency>

<!--使用 hikaricp 连接池-->

<dependency>

<groupid>org.springframework.boot</groupid>

<artifactid>spring-boot-starter-data-jpa</artifactid>

</dependency>

<!-- mysql驱动 -->

<dependency>

<groupid>mysql</groupid>

<artifactid>mysql-connector-java</artifactid>

<version>8.0.30</version>

</dependency>

<!-- mybatis-plus -->

<dependency>

<groupid>com.baomidou</groupid>

<artifactid>mybatis-plus-spring-boot3-starter</artifactid>

<version>3.5.9</version>

</dependency>配置yml文件,运行项目确保项目能正常链接数据库且启动成功

server:

port: 8084

spring:

application:

name: db-spring-security #最新spring security实战教程(六)基于数据库的abac属性权限模型实战开发

datasource:

url: jdbc:mysql://localhost:3306/slave_db?usessl=false&servertimezone=utc

username: root

password: root

driver-class-name: com.mysql.cj.jdbc.driver

hikari:

maximum-pool-size: 5

mybatis-plus:

configuration:

map-underscore-to-camel-case: true # 开启驼峰转换

log-impl: org.apache.ibatis.logging.stdout.stdoutimpl # 打印sql

cache-enabled: true # 开启二级缓存

global-config:

db-config:

logic-delete-field: delflag # 逻辑删除字段

logic-delete-value: 1 # 删除值

logic-not-delete-value: 0 # 未删除值5. mybatis-plus实体定义

接下来我们开始编写业务代码

❶ 用户实体(实现userdetails)

@data

@tablename("sys_user")

public class sysuser implements userdetails {

@tableid(type = idtype.auto)

private long userid;

@tablefield("login_name")

private string username; // spring security认证使用的字段

private string password;

private string status; // 状态(0正常 1锁定)

private string delflag; // 删除标志(0代表存在 1代表删除)

@tablefield(exist = false)

private list<sysrole> roles;

@tablefield(exist = false)

private map<string, string> attrs; // 用户的属性集合,用于 abac 动态权限评估

// 实现userdetails接口

@override

public collection<? extends grantedauthority> getauthorities() {

// 组装 grantedauthority 集合,将角色和菜单权限都加入

set<grantedauthority> authorities = new hashset<>();

authorities.addall(roles.stream()

.map(role -> new simplegrantedauthority("role_" + role.getrolekey()))

.collect(collectors.tolist()));

authorities.addall(roles.stream()

.flatmap(role -> role.getmenus().stream())

.map(menu -> new simplegrantedauthority(menu.getperms()))

.collect(collectors.tolist()));

return authorities;

}

@override

public boolean isaccountnonexpired() { return true; }

@override

public boolean isaccountnonlocked() {

return "0".equals(status);

}

@override

public boolean iscredentialsnonexpired() { return true; }

@override

public boolean isenabled() {

return "0".equals(delflag);

}

}❷ 角色实体

@data

@tablename("sys_role")

public class sysrole {

@tableid(type = idtype.auto)

private long roleid;

private string rolename;

private string rolekey;

@tablefield(exist = false)

private list<sysmenu> menus;

}❸ 菜单实体

@data

@tablename("sys_menu")

public class sysmenu {

@tableid(type = idtype.auto)

private long menuid;

private string menuname;

private string perms;

}❹ 用户属性实体

@data

public class sysuserattr {

private long userid;

private string attrkey;

private string attrvalue;

}❺ 决策表实体

@data

@tablename("sys_policy")

public class syspolicy {

@tableid(type = idtype.auto)

private long policyid;

private string policyname;

private string targetresource;

private string conditionexpression;

}6. mybatis-plus mapper配置

除了 usermapper 增加 selectuserattrbyuserid 方法以及新增 syspolicymapper,其余代码与上个章节一致!

usermapper接口 : 主要是通过用户角色中间表获取角色信息(角色信息中又包含了菜单信息)

@mapper

public interface usermapper extends basemapper<sysuser> {

@select("select r.* from sys_role r " +

"join sys_user_role ur on r.role_id = ur.role_id " +

"where ur.user_id = #{userid}")

@results({

@result(property = "roleid", column = "role_id"),

@result(property = "menus", column = "role_id",

many = @many(select = "com.toher.springsecurity.demo.abac.mapper.menumapper.selectbyuserid"))

})

list<sysrole> selectrolesbyuserid(long userid);

/**

* 获取用户属性

* @param userid

* @return

*/

@select("select * from sys_user_attr where user_id = #{userid}")

list<sysuserattr> selectuserattrbyuserid(long userid);

}rolemapper接口 : 主要是通过角色菜单中间表获取菜单信息

@mapper

public interface rolemapper extends basemapper<sysrole> {

@select("select m.* from sys_menu m " +

"join sys_role_menu rm on m.menu_id = rm.menu_id " +

"where rm.role_id = #{roleid}")

list<sysmenu> selectmenusbyroleid(long roleid);

}rolemapper接口 : 主要是通过角色菜单中间表获取菜单信息

@mapper

public interface menumapper extends basemapper<sysmenu> {

@select("select distinct m.* from sys_menu m " +

"join sys_role_menu rm on m.menu_id = rm.menu_id " +

"join sys_user_role ur on rm.role_id = ur.role_id " +

"where ur.user_id = #{userid}")

list<sysmenu> selectbyuserid(long userid);

}syspolicymapper接口

@mapper

public interface syspolicymapper extends basemapper<syspolicy> {

}7. 自定义userdetailsservice实现

自定义 userdetailsservice 继承 userdetailsservice,重写 loaduserbyusername 方法,注入 usermapper 以及 rolemapper通过用户名查询数据库数据,同时将用户的角色、菜单资源集合、用户属性集合 一并赋值;

@service

@requiredargsconstructor

public class userdetailsserviceimpl implements userdetailsservice {

private final usermapper usermapper;

private final rolemapper rolemapper;

@override

public userdetails loaduserbyusername(string username) throws usernamenotfoundexception {

// 1. 查询基础用户信息

lambdaquerywrapper<sysuser> wrapper = new lambdaquerywrapper<>();

wrapper.eq(sysuser::getusername, username);

sysuser user = usermapper.selectone(wrapper);

if (user == null) {

throw new usernamenotfoundexception("用户不存在");

}

// 2. 加载角色和权限

list<sysrole> roles = usermapper.selectrolesbyuserid(user.getuserid());

roles.foreach(role ->

role.setmenus(rolemapper.selectmenusbyroleid(role.getroleid()))

);

user.setroles(roles);

// 3. 检查账户状态

if (!user.isenabled()) {

throw new disabledexception("用户已被禁用");

}

// 4. 用户的属性集合,用于 abac 动态权限评估

list<sysuserattr> attrs = usermapper.selectuserattrbyuserid(user.getuserid());

// 转成map集合

user.setattrs(attrs.stream()

.collect(collectors.tomap(s -> s.getattrkey(), s -> s.getattrvalue())));

return user;

}

}8. 实现方式一:自定义methodsecurityexpressionhandler

编写策略决策引擎

@component

public class abacdecisionengine {

private final spelexpressionparser parser = new spelexpressionparser();

@autowired

private syspolicymapper syspolicymapper;

public boolean check(authentication authentication, string resource) {

sysuser userdetails = (sysuser) authentication.getprincipal();

// 加载策略集

lambdaquerywrapper<syspolicy> querywrapper = new lambdaquerywrapper<>();

querywrapper.eq(syspolicy::gettargetresource, resource);

list<syspolicy> policies = syspolicymapper.selectlist(querywrapper);

if (policies.isempty()) {

return false;

}

// 构建评估上下文

evaluationcontext context = new standardevaluationcontext();

// 将用户传入表达式上下文 如:#user.attrs['department'] == 'it'

// 其中user前缀就是我们传入的user

context.setvariable("user", userdetails);

return policies.stream().allmatch(policy ->

parser.parseexpression(policy.getconditionexpression()).getvalue(context, boolean.class)

);

}

}重写permissionevaluator

@requiredargsconstructor

public class abacpermissionevaluator implements permissionevaluator {

private final abacdecisionengine abacengine;

@override

public boolean haspermission(authentication auth, object targetdomainobject, object permission) {

return abacengine.check(auth, (string)permission);

}

@override

public boolean haspermission(authentication authentication, serializable targetid, string targettype, object permission) {

// 本示例仅实现 haspermission(authentication, object, object)

return false;

}

}9. 实现方式二:自定义注解

使用自定义注解,spring security 将在每次方法调用时调用该 bean 上给定的方法

@component("authz")

@requiredargsconstructor

public class authorizationlogic {

private final spelexpressionparser parser = new spelexpressionparser();

private final syspolicymapper syspolicymapper;

public boolean check(methodsecurityexpressionoperations operations, string permission) {

sysuser userdetails = (sysuser) operations.getauthentication().getprincipal();

// 加载策略集

lambdaquerywrapper<syspolicy> querywrapper = new lambdaquerywrapper<>();

querywrapper.eq(syspolicy::gettargetresource, permission);

list<syspolicy> policies = syspolicymapper.selectlist(querywrapper);

if (policies.isempty()) {

return false;

}

// 构建评估上下文

evaluationcontext context = new standardevaluationcontext();

// 将用户传入表达式上下文 如:#user.attrs['department'] == 'it'

// 其中user前缀就是我们传入的user

context.setvariable("user", userdetails);

return policies.stream().allmatch(policy ->

parser.parseexpression(policy.getconditionexpression()).getvalue(context, boolean.class)

);

}

}10. spring security配置文件

@configuration

//开启方法级的安全控制

@enablemethodsecurity

@requiredargsconstructor

public class abacsecurityconfig {

private final userdetailsserviceimpl userdetailsservice;

private final abacdecisionengine abacengine;

@bean

public securityfilterchain filterchain(httpsecurity http) throws exception {

http.

authorizehttprequests(authorize -> authorize

.requestmatchers("/setpassword").permitall()

//配置形式admin角色可以访问/admin/view

.requestmatchers("/admin/view").hasrole("admin")

.anyrequest().authenticated())

.userdetailsservice(userdetailsservice)

.formlogin(withdefaults())

.logout(withdefaults())

;

return http.build();

}

@bean

public passwordencoder passwordencoder() {

return new bcryptpasswordencoder();

}

/**

* 配置 method security expression handler,使用自定义的 permissionevaluator

*/

@bean

public methodsecurityexpressionhandler methodsecurityexpressionhandler(abacdecisionengine abacengine) {

defaultmethodsecurityexpressionhandler handler = new defaultmethodsecurityexpressionhandler();

handler.setpermissionevaluator(new abacpermissionevaluator(abacengine));

return handler;

}11. controller测试文件

新增一个 admincontroller 作为abac属性权限模型的测试

@restcontroller

@requestmapping("/api")

public class admincontroller {

/**

* methodsecurityexpressionhandler方式

*

* @return

*/

@preauthorize("haspermission(null, 'admin:menu')")

@getmapping("/admin")

public responseentity<?> getadmindata() {

return responseentity.ok("methodsecurityexpressionhandler方式");

}

/**

* 自定义注解的方式

* @return

*/

@preauthorize("@authz.check(#root, 'admin:menu')")

@getmapping("/authz")

public responseentity<?> authz() {

return responseentity.ok("自定义注解的方式");

}

/**

* 以下rbac角色 + abac属性的混合校验 可以复制测试

* @preauthorize("hasauthority('admin:menu') and @abacdecisionengine.check(authentication, 'admin:menu')")

*

* @preauthorize("hasrole('admin') and @authz.check(#root, 'admin:menu')")

*

* @return

*/

@preauthorize("hasrole('admin') and @abacdecisionengine.check(authentication, 'admin:menu')")

@getmapping("/admin/test")

public responseentity<?> test() {

return responseentity.ok("rbac角色 + abac属性的混合校验");

}

}小伙伴们可以根据博主的代码编写完成后,进行运行测试,新增用户属性并可以加入更多的策略来测试,如:

这里博主顺便整理一些常见的策略以供大家参考:

| 场景描述 | spel表达式 |

|---|---|

| 时间段访问控制 | t(java.time.localtime).now().isbetween('09:00', '17:00') |

| 安全等级验证 | attrs['securitylevel'] >= 3 && authentication.isauthenticated() |

| 地理位置限制 | attrs['country'] == 'cn' && attrs['ipregion'] == 'shanghai' |

| 多因素认证验证 | attrs['mfaenabled'] == true && authentication.getauthorities().contains('mfa_verified') |

12. 完整工作流程

请求到达:get /api/admin

身份认证:通过 userdetailsservice 加载用户信息

属性加载:从sys_user_attr 表获取用户属性

策略匹配:查询sys_policy 表中 target_resource 为 admin:menu 的策略

表达式评估:使用spel评估 #user.attrs['department'] == 'it'

访问决策:所有策略满足即允许访问

14. 总结

通过本章节相信大家对abac属性权限模型的开发已经能掌握了,值得一提的是在实际开发中,我们为了避免数据库压力建议还要对用户信息、策略信息等采用缓存处理,相关用户属性、决策也可以按照自身需求进行拓展!

通过rbac角色模型 + abac属性权限模型这种设计,你可以灵活地根据业务变化调整权限策略,实现更细粒度的安全控制。希望这篇实战文章能够为你的项目开发提供参考与启发!

到此这篇关于spring security基于数据库的abac属性权限模型实战开发教程的文章就介绍到这了,更多相关spring security abac权限模型内容请搜索代码网以前的文章或继续浏览下面的相关文章希望大家以后多多支持代码网!

发表评论