Flash Cookie的有效关闭方法以此来避免信息泄露

2013-11-26 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 96

Flash Cookie的有效关闭方法以此来避免信息泄露Flash Cookie可以跨浏览器对不同Cookies进行身份剔重,但是不易删除...

如何防止IP信息被泄露 采用隐藏IP的方法可以解决

2013-11-28 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 112

如何防止IP信息被泄露 采用隐藏IP的方法可以解决“IP”作为Net用户的重要标示,是黑客首先需要了解的,获取的方法有很多如:在局域网内使...

十五招提升服务器安全等级

2014-05-16 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 95

十五招提升服务器安全等级总是担心服务器的安全但又不知道从何下手?被攻击了应该怎么预防?服务器日常安全维护怎么做才安全?一点小事就得提工单、...

对抗 DDoS 攻击的 15 个方法

2015-06-16 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 101

对抗 DDoS 攻击的 15 个方法这篇文章主要介绍了对抗 DDoS 攻击的 15 个方法,DDoS 攻击主要要两大类: 带宽耗尽攻击和资...

密码的一些存储方式和安全传输建议

2015-06-16 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 113

密码的一些存储方式和安全传输建议这篇文章主要介绍了密码的一些存储方式和安全传输建议,本文讲解加了密码存储、可逆加密方式存储、非可逆加密方式...

金山毒霸怎么电脑远程维修(图解) 金山毒霸电脑远程维修的方法

2015-09-09 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 104

金山毒霸怎么电脑远程维修(图解) 金山毒霸电脑远程维修的方法金山毒霸怎么电脑远程维修?当你的电脑遇到问题还是很俗的方法背到维修店去维修吗...

天网防火墙使用教程 禁止本地QQ登录及本地用户使用PING命令

2015-09-10 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 105

天网防火墙使用教程 禁止本地QQ登录及本地用户使用PING命令本文利用防火墙进行以下实验任务:禁止局域网用户使用PING命令对本机进行嗅探...

教大家十五招提升服务器安全等级

2015-09-17 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 101

教大家十五招提升服务器安全等级整天提心吊胆的,心情总是被服务器的安全系数左右着,服务器被攻击了怎么预防呢?服务器日常安全维护怎么做才是安全...

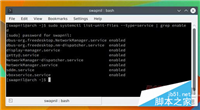

如何使Linux服务器变得更安全

2015-09-14 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 100

如何使Linux服务器变得更安全我运行着几台Linux服务器;家里一台,充当文件服务器,还有三台活动服务器,分别用作我的站点服务器、邮件服...

制作一个百毒不侵的系统 无需安装杀毒软件

2015-09-15 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 102

制作一个百毒不侵的系统 无需安装杀毒软件本文主要介绍了不装杀毒软件如何制作一个百毒不侵的系统,网页病毒、U盘病毒再也威胁不到你的系统了,快...

禁用Cookie功能的方法

2015-09-17 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 102

禁用Cookie功能的方法Cookie实际上是一些小的数据包,里面包含着关于你网上冲浪习惯的信息,可以方便你以后的操作,但随后就为因特网上...

手机木马盗取网银过程大揭秘 验证码短信尤为关键

2015-09-21 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 107

手机木马盗取网银过程大揭秘 验证码短信尤为关键360手机安全中心接到大量用户举报,称其遭受短信诈骗,被骗金额多数以万计。最终都是因为用户中...

使用Cryptsetup加密U盘小技巧

2015-09-21 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 106

使用Cryptsetup加密U盘小技巧如今U盘的存储和数据传输能力已经非常强了,可以跨各类平台运行,存储空间甚至达到了256G,堪比过去普...

捆绑IP地址和MAC地址 避免IP盗用情况的发生

2015-09-23 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 97

捆绑IP地址和MAC地址 避免IP盗用情况的发生 在局域网络中,最方便的捣乱方法就是盗用别人的ip地址,被盗用ip地址的计算机不仅不能正常...

路由器设置实现DDoS防御详解

2015-09-23 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 103

路由器设置实现DDoS防御详解路由器设置实现DDoS防御的操作是什么呢?首先我们要认识到做好DDoS防御之前我们要明白DDoS攻击的原理是...

防止E-mail邮箱被攻击 教你如何远离垃圾邮件

2015-09-23 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 108

防止E-mail邮箱被攻击 教你如何远离垃圾邮件电子邮件使我们缩短了地域之间的距离,通信变得空前的迅速和方便,但也带了来新的麻烦。你可能每...

分析锁机APP过程(附解锁工具)

2016-09-13 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 93

分析锁机APP过程(附解锁工具)之前一直想研究下锁机软件,今天从某群正好下载到了,就来分析下吧。由于她的主包没有任何操作行为【除了有个获取...

远程控制木马最初、后来和现在面临的问题

2016-09-22 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 105

远程控制木马最初、后来和现在面临的问题大家都知道,传统的远程控制木马的适用面试有限的,受到一定的控制,如果不注意安全会出现一些事故,下面小...

大揭秘:原来黑客是这么破解MCU的

2016-09-22 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 94

大揭秘:原来黑客是这么破解MCU的MCU就是大家所熟悉的微控制单元,或者单片微型计算机,或者单片机,攻破MCU有很多种方法,下面小编就为大...

黑客眼中的追踪技术 像素追踪技术(Pixel tracking)

2016-09-25 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 110

黑客眼中的追踪技术 像素追踪技术(Pixel tracking)大家都知道像素追踪技术被用于黑客网络钓鱼的电子邮件营销技巧,而现在更是被黑...

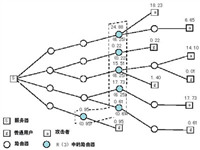

浅析2016年DDoS攻击现状与防御机制

2016-09-28 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 103

浅析2016年DDoS攻击现状与防御机制防御DDoS攻击指南,随着Internet互联网络带宽的增加和多种DDOS黑客工具的日新月异的发展...

木马病毒的查杀过程详细介绍

2016-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 92

木马病毒的查杀过程详细介绍这篇文章主要介绍了木马病毒的查杀过程详细介绍的相关资料,需要的朋友可以参考下... 16-10-08

Web 安全之Cookie劫持详细介绍

2016-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 107

Web 安全之Cookie劫持详细介绍这篇文章主要介绍了Web 安全之Cookie劫持详细介绍的相关资料,需要的朋友可以参考下... 16...

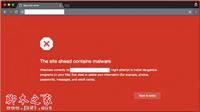

蹭网占了点小便宜?黑客能让你亏大发

2016-10-14 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 99

蹭网占了点小便宜?黑客能让你亏大发现在我们的生活离不开网络,走到哪里都有网络的存在,就算是公共场合,也会有免费的WiFi,那么这些网络是否...

详解黑客修改WordPress核心文件,劫持网站流量

2016-10-18 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 97

详解黑客修改WordPress核心文件,劫持网站流量现在做网站的都害怕一件事,那就是怕自己的网站被黑,否则不论我们怎么用心的去维护我们的网...

详解服务器三大攻击杀手(DDoS CC攻击 ARP欺骗)

2016-10-20 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 96

详解服务器三大攻击杀手(DDoS CC攻击 ARP欺骗)大家都知道服务器的攻击有很多种,但是有三种主流的攻击,那就是DoS攻击、CC攻击以...

分析国外黑客发现的海康威视远程系统XXE漏洞

2016-10-21 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 106

分析国外黑客发现的海康威视远程系统XXE漏洞大家都知道最近海康威视监控设备存在安全隐患的问题倍受关注,很多行业都在热烈的讨论更多地关注了海...

怎么利用硬件防御ROP 详解HA-CFI技术

2016-10-25 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 95

怎么利用硬件防御ROP 详解HA-CFI技术了解网络安全的用户都知道,最近一些漏洞手段的技术是越来越困难,尤其是被大家所认知的ROP,但是...

如何正确的进行网站入侵渗透测试

2016-10-28 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 91

如何正确的进行网站入侵渗透测试入侵渗透涉及许多知识和技术,并不是一些人用一两招就可以搞定的,下面小编就为大家具体的讲解如何正确的进行网站入...

我们不知道的秘密? 黑客可以使用硬件破解GSM A5加密算法

2016-11-06 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 108

我们不知道的秘密? 黑客可以使用硬件破解GSM A5加密算法以前我们都是在使用基于早期信号标准的GSM手机,这也是当前应用最为广泛的移动电...