之前一直想研究下锁机软件,今天从某群正好下载到了,就来分析下吧。由于她的主包没有任何操作行为【除了有个获取root权限的操作】,所以360等杀软并没有报毒

0x01样本信息

qqshuazhuan-1.apk没有锁机操作,有锁机操作的是底下那个

文件:c:\users\*****\desktop\qqshuazhuan.apk-1.apk

大小:5568191字节

修改时间:2016年8月23日,22:54:35

md5:37e124b185bf33c6f4d05140b0155847

sha1:b2167e7025bd5b70c48b5179781d9849aaaaaa6a

crc32:85b89047

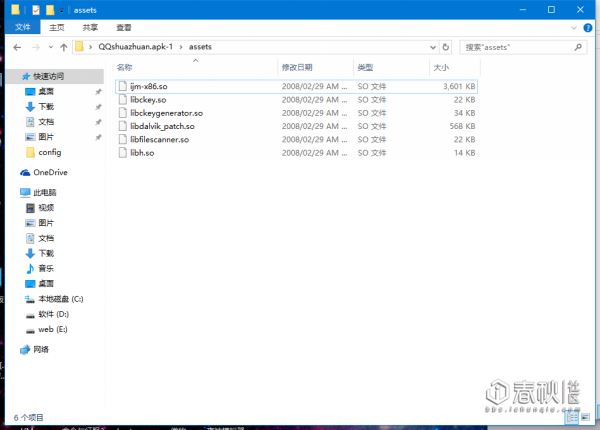

文件:c:\users\****\desktop\qqshuazhuan.apk-1\assets\ijm-x86.apk

大小:3686633字节

修改时间:2008年2月29日,10:33:46

md5:6e60c23625e96843e027799476e5c8b0

sha1:0965d96f676c1cd578521446b7c53fe268f6e279

crc32:f3a766e4

0x02所需工具【文章后面附下载】

dex2jar

androidkiller1.3.1

jd-gui

0x03开始分析

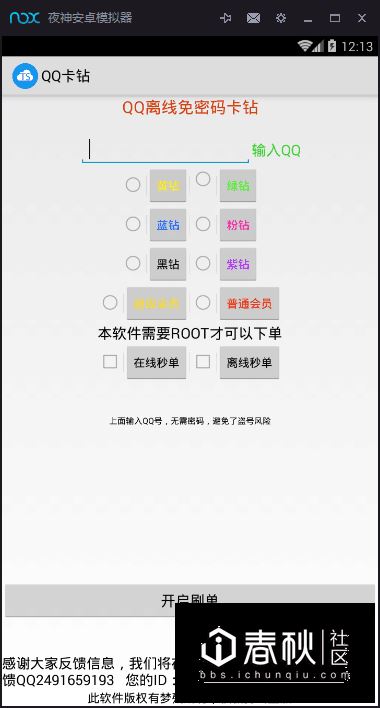

首先我们运行下这个app

有点经验的是不会点击下面的刷单的。。但是今天是要分析这款软件的,所以就点咯

点击之后会索取root权限,有什么用?一会就知道了

允许后,我的手机(模拟器)重启了

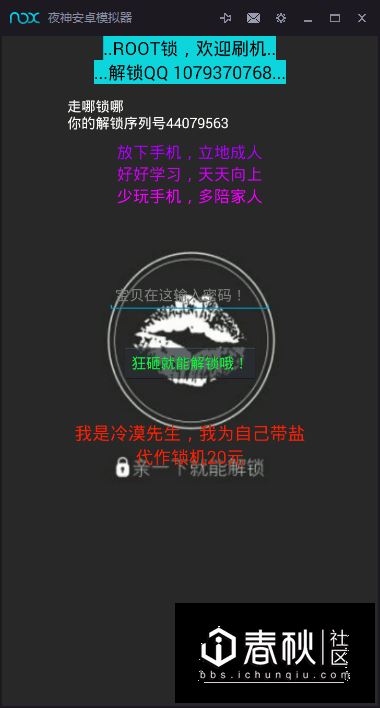

重启后的界面【吐槽下,这界面真tm丑,还特么亲手机屏幕,恶心。。。】

行了,运行到此结束,我们打开大杀器androidkiller1.3.1,并载入

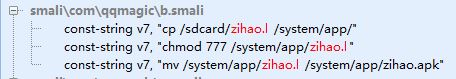

这个文件有点可疑,按理说这个so文件不能运行在安卓下,又发现个zihao.l,这个文件更奇怪,于是我全局搜索了下

发现了蹊跷,解释下各行代码

第一行:复制zihao.l到/system/app/目录下

第二行:调zihao.l权限777

第三行重命名zihao.l为zihao.apk

顺着文件名称,找到了这货

这个是伪装爱加密的目录文件,主要是混淆一些安卓反编译工具,造成有壳的假象

果断改为.apk继续分析

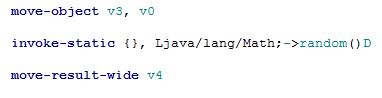

这段代码是生成随机数【就是那个所谓的随机码】

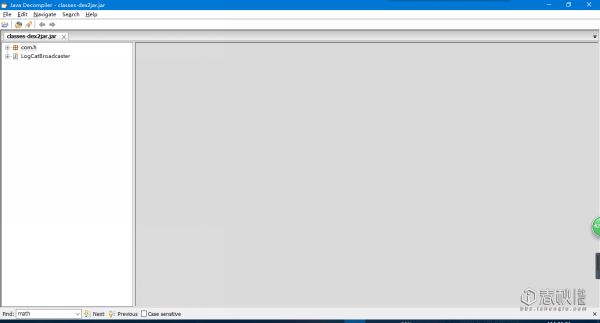

由于安卓杀手后面过于繁琐,所以更换为jd-gui继续分析,由于jd-gui需要jar文件,所以我们要用dex2jar将classes.dex返回到jar文件

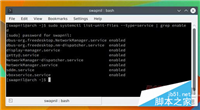

首先将classes.dex复制到dex2jar目录下,然后新建批处理,里面写上

d2j-dex2jar.batclasses.dex

其中d2j-dex2jar.bat是那个反编译的主文件,后面那个dex就是你从apk中提取出来的文件

然后我们用jd-gui打开目录下的classes-dex2jar.jar

依次进入com.h→s→s

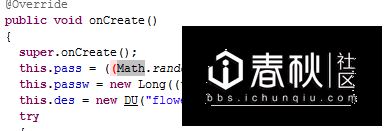

由于我们确定了随机数为math.random,所以直接搜索这个就可以了,搜索后我们来到这个位置

[java]纯文本查看复制代码

public void oncreate()

{

super.oncreate();

this.pass = ((math.random() * 100000000));//生成8位随机数

this.passw = new long((this.pass + 7190) * 3);//随机数+7190后乘以3

this.des = new du("flower");//加载des加密

try

{

不用我多说了吧,那个des加密解密其实运算出来就是这个,没什么卵用

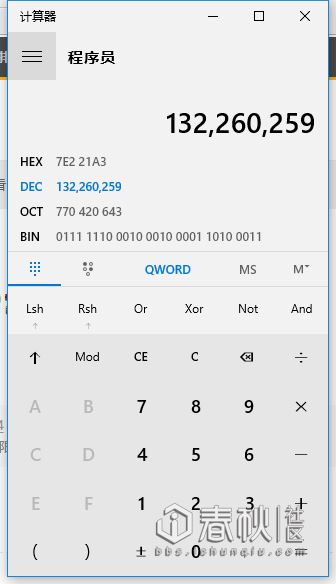

由于我的随机码是44079563

算完后是

附上测试成功截图

本人做的程序【win1014393.0版本测试通过,如需源码,请联系坏蛋@yyyxy索取】

0x04总结

没有贪心,就没有锁机,没有破不了的锁机,只有不努力的cracker解锁方法不止这一种,大家可以用adb直接kill掉system/app/zihao.apk来解锁

本文转自:i春秋社区

本文地址:http://bbs.ichunqiu.com/thread-10602-1-1.html?from=jbzj

发表评论