辅助测试和研发人员的一款小插件【数据安全】 | 京东云技术团队

2024-08-06 07:31 | 分类:网络安全 | 评论:0 次 | 浏览: 385

一、为什么要做一款这样的小插件 数据,一直在思考如何让数据更安全的流转和服务于客户,围绕这样的想法,我们做过许多方面的扩展。我们落地了服务端...

2023年最具威胁的25种安全漏洞(CWE TOP 25)

2024-08-06 07:31 | 分类:网络安全 | 评论:0 次 | 浏览: 410

摘要: CWE Top 25 是通过分析美国国家漏洞数据库(NVD)中的公共漏洞数据来计算的,以获取前两个日历年 CWE 弱点的根本原因映射...

聚焦Web前端安全:最新揭秘漏洞防御方法 | 京东云技术团队

2024-08-06 07:31 | 分类:网络安全 | 评论:0 次 | 浏览: 388

在 Web 安全中,服务端一直扮演着十分重要的角色。然而前端的问题也不容小觑,它也会导致信息泄露等诸如此类的问题。在这篇文章中,我们将向读者...

OpenSSL 3.0.0 设计(三)|FIPS 模块

2024-08-06 07:31 | 分类:网络安全 | 评论:0 次 | 浏览: 394

译|王祖熙 *(花名:金九 )* 蚂蚁集团开发工程师 *负责国产化密码库 Tongsuo 的开发和维护* *专注于密码学、高性能网络、网络安...

安全测试常态化落地方案及日常推进机制 | 京东物流技术团队

2024-08-06 07:30 | 分类:网络安全 | 评论:0 次 | 浏览: 389

# **一、背景** 数据安全法实施后,国家监管部门加强了对企业数据安全的监管力度。在这个大的背景下,为保障物流体系系统安全,提前规避安全风...

云小课|HSS对近期Cactus勒索病毒的分析

2024-08-06 07:30 | 分类:网络安全 | 评论:0 次 | 浏览: 386

阅识风云是华为云信息大咖,擅长将复杂信息多元化呈现,其出品的一张图(云图说)、深入浅出的博文(云小课)或短视频(云视厅)总有一款能让您快速上...

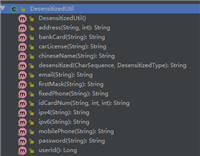

Hutool:一行代码搞定数据脱敏 | 京东云技术团队

2024-08-04 14:22 | 分类:网络安全 | 评论:0 次 | 浏览: 405

1. 什么是数据脱敏 1.1 数据脱敏的定义 数据脱敏百度百科中是这样定义的: 数据脱敏,指对某些敏感信息通过脱敏规则进行数据的变形,实现敏...

构建一体化云原生安全防御体系,京东云云原生安全平台重磅发布

2024-08-04 14:22 | 分类:网络安全 | 评论:0 次 | 浏览: 416

当用户充分利用原生云能力进行应用设计、部署和运维时,云原生也面临新的安全挑战,例如镜像漏洞与投毒、编排软件漏洞、不安全配置利用、容器逃逸等。...

Web应用防火墙--规则防护 | 京东云技术团队

2024-08-04 14:22 | 分类:网络安全 | 评论:0 次 | 浏览: 403

一、什么是Web应用防火墙? Web应用防火墙对网站、APP的业务流量安全及合规性保护,对业务流量的识别恶意特征提取、分析识别出恶意流量并进...

浅谈进程隐藏技术

2024-08-04 08:29 | 分类:网络安全 | 评论:0 次 | 浏览: 408

前言 在之前几篇文章已经学习了解了几种钩取的方法 ● 浅谈调试模式钩取 ● 浅谈热补丁 ● 浅谈内联钩取原理与实现 ● 导入地址表钩取技术 ...

Windows远程桌面的奇技淫巧

2024-08-04 08:28 | 分类:网络安全 | 评论:0 次 | 浏览: 387

前言 Windows远程桌面简介 远程桌面协议(RDP)是一个多通道(multi-channel)的协议,让使用者连上提供微软终端机服务的计...

一道关于逆向的实战CTF题目分析

2024-08-04 08:26 | 分类:网络安全 | 评论:0 次 | 浏览: 360

前言 本题自带call型花指令,考验选手对花指令的理解程度。加密属于基础的异或和左右移位加密。主要考察选手的基础能力,动态调试和写脚本的能力...

路径遍历(一):PortSwigger靶场通关笔记

2024-08-04 08:25 | 分类:网络安全 | 评论:0 次 | 浏览: 390

写在前面 ---- 这篇文章主要是对作者关于portswigger提供的路径遍历的相关lab的通关笔记 通过这些lab需要的工具是burps...

文件上传(一):PortSwigger靶场通关笔记

2024-08-04 08:25 | 分类:网络安全 | 评论:0 次 | 浏览: 420

写在前面 ---- 该文章是作者在PortSwigger的文件上传漏洞靶场训练的过程记录以及学习笔记 使用的工具为BurpSuite Pro...

SSRF(一):PortSwigger靶场笔记

2024-08-04 08:23 | 分类:网络安全 | 评论:0 次 | 浏览: 406

写在前面 ---- 该文章是关于作者在PortSwigger的SSRF靶场训练的记录和学习笔记 使用的工具为BurpSuite Pro 有问...

JMX 反序列化漏洞

2024-08-04 08:22 | 分类:网络安全 | 评论:0 次 | 浏览: 388

前言 前段时间看到普元 EOS Platform 爆了这个洞,Apache James,Kafka-UI 都爆了这几个洞,所以决定系统来学习...

MaxKey单点登录认证系统4.1.0,重大更新

2024-08-04 08:21 | 分类:网络安全 | 评论:0 次 | 浏览: 438

业界领先的IAM-IDaas身份管理和认证产品 # 概述 **MaxKey**单点登录认证系统,谐音马克思的钥匙寓意是最大钥匙,是**业界领...

某个OA系统的代码审计

2024-08-04 08:21 | 分类:网络安全 | 评论:0 次 | 浏览: 414

2023年HVV中爆出来的洞了,但是有一些漏洞点修复了,刚好地市级的攻防演练中遇到了一个,想着把可能出现问题的点全部审计一下,顺便熟悉一下....

vulnhub(kioptrix)靶机在vmware打开后,无法修改网络适配器为NAT模式

2024-08-04 08:20 | 分类:网络安全 | 评论:0 次 | 浏览: 411

## 问题描述: 近期在看《脑洞大开:渗透测试另类实战攻略》,会用到vulnhub平台的靶机。在看到第二章进行实操时,把下载的镜像文件在vm...

后门函数技术在二进制对抗中的应用

2024-08-04 08:20 | 分类:网络安全 | 评论:0 次 | 浏览: 409

本次题目跟第七届HWS线下的re2有类似的地方,均有后门函数。 二进制后门可以理解为:我们只需要修改某个字节或某个函数,就可以将加密的过程变...

数据安全治理类项目的阶段性工作汇总(二)

2024-08-04 08:19 | 分类:网络安全 | 评论:0 次 | 浏览: 353

数据分类依据 GB/T 38667-2020 《信息技术 大数据 数据分类指南》 GB/T 4754-2017 《国民经济行业分类》 发改高...

公网IP与内网IP的核心区别及辨别方法

2024-08-04 08:19 | 分类:网络安全 | 评论:0 次 | 浏览: 332

今天我们来聊聊公网IP和内网IP的区别,以及如何区分这两者。在互联网时代,了解这些基础知识有助于我们更好地管理网络和设备。 公网IP与内网I...

eBPF,何以称得上是革命性的内核技术?

2024-08-04 08:18 | 分类:网络安全 | 评论:0 次 | 浏览: 387

eBPF 的全称是 extended Berkeley Packet Filter,它被称之为“革命性”的内核技术,可以在 Linux 内核...

倒数计时,全球开源技术峰会 GOTC 要来了

2024-08-04 08:18 | 分类:网络安全 | 评论:0 次 | 浏览: 340

报名注册倒计时,错过等一年! 全球开源技术峰会(Global Open-source Technology Conference) GOTC...

公开比拼硬实力,华为众多议题入选 GOTC 2023

2024-08-04 08:18 | 分类:网络安全 | 评论:0 次 | 浏览: 392

全球开源技术峰会(Global Open-source Technology Conference) GOTC 2023 由开放原子开源基金...

GOTC 2023 “开源安全”专题论坛议程曝光

2024-08-04 08:18 | 分类:网络安全 | 评论:0 次 | 浏览: 401

开源软件在数据中心、消费者设备和应用程序中无处不在。使用开源代码已经成为软件开发的新常态,统计显示,一个软件平均有 90% 的代码源自开源,...

OpenSSL 3.0.0 设计(一)|介绍、术语与架构

2024-08-04 08:17 | 分类:网络安全 | 评论:0 次 | 浏览: 370

译|王祖熙(花名:金九 ) 蚂蚁集团开发工程师 *负责国产化密码库 Tongsuo 的开发和维护**专注于密码学、高性能网络、网络安全等领域...

OSCS开源安全周报第 56 期:Apache Airflow Spark Provider 任意文件读取漏洞

2024-08-04 08:17 | 分类:网络安全 | 评论:0 次 | 浏览: 367

## 本周安全态势综述 OSCS 社区共收录安全漏洞 3 个,公开漏洞值得关注的是 Apache NiFi 连接 URL 验证绕过漏洞(CV...

恶意爬虫防护 | 京东云技术团队

2024-08-04 08:17 | 分类:网络安全 | 评论:0 次 | 浏览: 372

引言 如果您仔细分析过任何一个网站的请求日志,您肯定会发现一些可疑的流量,那可能就是爬虫流量。根据Imperva发布的《2023 Imper...

记一次“有手就行”的从SQL注入到文件上传Getshell的简单过程

2024-08-04 08:17 | 分类:网络安全 | 评论:0 次 | 浏览: 360

0x01 前台SQL注入 漏洞原理 SQL 注入漏洞的原理是应用程序没有对用户输入进行充分的验证和过滤,导致攻击者可以在输入框中插入恶意的 ...