spring boot + vue 基于 rsa 的用户身份认证加密机制实现

什么是rsa?

rsa算法是一种非对称加密算法,与对称加密算法不同的是,rsa算法有两个不同的密钥,一个是公钥,一个是私钥

rsa公开密钥密码体制是一种使用不同的加密密钥与解密密钥,“由已知加密密钥推导出解密密钥在计算上是不可行的”密码体制

在公开密钥密码体制中,加密密钥(即公开密钥)pk是公开信息,而解密密钥(即秘密密钥)sk是需要保密的。加密算法e和解密算法d也都是公开的。虽然解密密钥sk是由公开密钥pk决定的,但却不能根据pk计算出sk

正是基于这种理论,1978年出现了著名的rsa算法,它通常是先生成一对rsa密钥,其中之一是保密密钥,由用户保存;另一个为公开密钥,可对外公开,甚至可在网络服务器中注册。为提高保密强度,rsa密钥至少为500位长。这就使加密的计算量很大。为减少计算量,在传送信息时,常采用传统加密方法与公开密钥加密方法相结合的方式,即信息采用改进的des或idea对话密钥加密,然后使用rsa密钥加密对话密钥和信息摘要。对方收到信息后,用不同的密钥解密并可核对信息摘要

安全需求介绍

背景:在安全扫描过程中,系统被检测到存在中危漏洞,影响了用户登录环节的信息安全性

漏洞描述

web程序在处理用户登录过程中,针对用户名和口令在传输前未采用加密。用户名和口令一旦被恶意攻击者嗅探或暴力破解得到后,可以直接利用它去登录系统。

解决方案:建议对用户名、口令等参数值采用强加密算法,如sha512、rsa、aes、国密算法等,避免使用md5、base64、des、3des等弱算法。

问题分析:未加密的敏感信息在传输过程中易被拦截,尤其是在公共网络环境下。这使得系统的认证机制成为攻击目标,存在较高的安全隐患

需求实现:

- 在前端使用安全加密算法对用户名和密码进行加密,防止信息裸露传输

- 后端解密用户信息并进行验证,同时保障传输数据的完整性与安全性

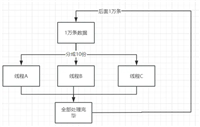

前后端交互流程

基于rsa加密的登录流程,web端和服务端的交互过程详细步骤:

- 用户发起登录请求:

- 用户在web端输入登录操作,web端开始处理登录流程

- web端向服务端发送一个请求,要求获取rsa加密所需的公钥

- 服务端返回公钥:

- 服务端接收到公钥请求后,从系统中读取公钥信息,并将公钥发送回web端。这个步骤的响应无需校验

- web端加密用户凭据:

- web端使用获取到的公钥,对用户的用户名和密码进行加密。加密后的数据用于安全传输,避免敏感信息在网络中被截获

- web端将加密后的用户名和密码通过https协议发送给服务端。https协议提供了额外的安全层,防止中间人攻击

- 服务端解密并验证:

- 服务端接收到加密的数据后,使用私钥对加密内容进行解密。私钥是严格保密的,只在服务端保存和使用服务端对解密后的用户名和密码进行验证,检查凭据是否正确并符合登录要求

- 返回登录结果:

- 服务端验证完成后,将登录验证的结果返回给web端。结果可以是登录成功或失败的信息

- web端处理响应:

- web端接收并处理服务端返回的登录结果,并显示相应的提示或进行后续操作

前端使用 rsa 加密密码

在前端 vue.js 中,使用 jsencrypt 库对用户名密码进行加密,并将加密后的用户名密码发送给后端

安装 jsencrypt库

在vue.js 项目中运行以下命令来安装 jsencrypt:

npm install jsencrypt --save

实现敏感信息加密

在 vue.js 登录页面中,对敏感信息进行加密,然后发送给后端:

// 引入 jsencrypt 和 base64 编码库

import jsencrypt from 'jsencrypt';

// 需要安装 js-base64 库

import { base64 } from 'js-base64';

export default {

data() {

return {

username: '', // 用户输入的用户名

password: '' // 用户输入的密码

};

},

methods: {

/**

* 使用 rsa 公钥加密字符串

* @param {string} str - 需要加密的字符串

* @returns {string|null} - 加密后的字符串,若失败返回 null

*/

encryptstring(str) {

// 初始化 jsencrypt

const encrypt = new jsencrypt();

// 设置公钥

const publickey = `

-----begin public key-----

...公钥内容...

-----end public key-----

`;

encrypt.setpublickey(publickey);

// 加密字符串并返回加密结果

return encrypt.encrypt(str);

},

/**

* 用户登录逻辑

*/

login() {

// 获取用户输入的用户名和密码

const username = this.username.trim(); // 去除多余空格

const password = this.password.trim();

// 验证用户名和密码是否为空

if (!username || !password) {

this.$message.error('用户名或密码不能为空'); // 提示用户

return;

}

// 加密用户名和密码

const encryptedusername = this.encryptstring(username);

const encryptedpassword = this.encryptstring(password);

// 验证加密是否成功

if (!encryptedusername || !encryptedpassword) {

this.$message.error('加密失败,请检查公钥配置');

return;

}

// base64 编码的主要作用是将加密后的数据转换成由可见 ascii 字符组成的字符串,以便在网络传输或存储时避免因特殊字符引发的兼容性问题

const base64encodedusername = base64.encode(encryptedusername);

const base64encodedpassword = base64.encode(encryptedpassword);

// 发送登录请求到后端

this.$axios.post('/api/login', {

username: base64encodedusername, // 加密后的用户名

password: base64encodedpassword // 加密后的密码

}).then(response => {

// 登录成功后的处理逻辑

if (response.data.success) {

this.$message.success('登录成功');

// 跳转到主页面或其他逻辑

} else {

this.$message.error(response.data.message || '登录失败');

}

}).catch(error => {

// 请求失败的处理逻辑

console.error('登录请求失败:', error);

this.$message.error('登录失败,请稍后重试');

});

}

}

};服务器端生成rsa的公私钥文件

windows环境 生成rsa的公私钥文件

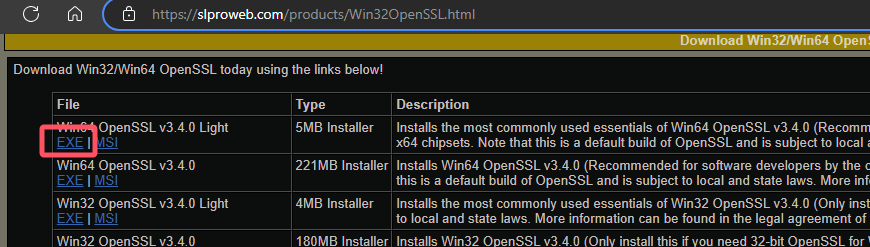

安装 openssl:下载并安装 openssl for windows,可以从 openssl 官网 下载适合的版本。

生成 rsa 私钥:

- 在安装目录的bin目录下面,打开命令提示符(

cmd) - 运行以下命令生成一个2048位的私钥文件

private_key.pem:

openssl genpkey -algorithm rsa -out private_key.pem -pkeyopt rsa_keygen_bits:2048

- 生成 rsa 公钥:

- 使用生成的私钥来提取公钥,运行以下命令:

openssl rsa -pubout -in private_key.pem -out public_key.pem

linux环境 生成rsa的公私钥文件

使用rsa算法生成pem格式的私钥文件,指定密钥长度2048

openssl genpkey -algorithm rsa -out private_key.pem -pkeyopt rsa_keygen_bits:2048

使用rsa算法在上述私钥文件基础上生成pem格式的公钥文件

openssl rsa -pubout -in private_key.pem -out public_key.pem

执行完成后,会看到输出两份文件 private_key.pem, public_key.pem。

后端代码实现

返回给前端的公钥接口

将生成的两份密钥文件放入指定的目录中,然后在配置文件中配置公私钥文件所属路径

/**

* 获取公钥

*/

@getmapping("/getpublickey")

public ajaxresult getpublickey() {

// 加载资源

file file = new file("公钥的文件所属路径");

if (!file.exists()) {

throw new businessexception("未获取到指定公钥文件");

}

string publickey;

try (inputstream inputstream = files.newinputstream(file.topath())) {

publickey = ioutils.tostring(inputstream, standardcharsets.utf_8);

} catch (ioexception e) {

log.error("读取公钥文件失败", e);

// 返回错误信息

return ajaxresultgenerator.error("读取公钥文件失败");

}

// 检查 publickey 是否为 null 或空字符串

if (publickey == null || publickey.isempty()) {

return ajaxresultgenerator.error("公钥内容为空");

}

// 删除pem格式的头部和尾部以及所有空格、换行符

publickey = publickey.replace("-----begin public key-----", "")

.replace("-----end public key-----", "")

.replaceall("\\s+", "");

return ajaxresultgenerator.success(publickey);

}解密前端传入的加密字符串

前端的账户和密码进行rsa加密并且base64编码后,调用正常登录接口login(),readprivatekeyanddecode()方法将 rsa 加密并 base64 编码的字符串解码后,再用 rsa 私钥对解码后的数据进行解密,最终返回解密后的原始数据

pom.xml

<dependency> <groupid>cn.hutool</groupid> <artifactid>hutool-all</artifactid> <version>5.8.26</version> </dependency>

登录和解密方法

/**

* 用户名密码登录

*

* @param loginbody 登录信息

* @return 结果

*/

@postmapping("/v1/login")

public ajaxresult login(@requestbody loginbody loginbody) {

// 使用 rsa 私钥解密

string username = readprivatekeyanddecode(loginbody.getusername());

string password = readprivatekeyanddecode(loginbody.getpassword());

loginbody.setusername(username);

loginbody.setpassword(password);

// 执行正常的登录逻辑...

return ajaxresultgenerator.success();

}

/**

* 读取私钥并解密

*

* @param rsaencoded64str 已rsa加密并且base64编码后的字符串

* @return

*/

public string readprivatekeyanddecode(string rsaencoded64str) {

// 加载资源

file file= new file("私钥的文件所属路径");

if (!file.exists()) {

throw new businessexception("未获取到指定私钥文件");

}

string privatekey;

try (inputstream inputstream = files.newinputstream(file.topath())) {

privatekey = ioutils.tostring(inputstream, standardcharsets.utf_8);

} catch (ioexception e) {

log.error("读取私钥文件失败", e);

throw new businessexception("读取私钥文件失败:" + e.getmessage());

}

if (stringutils.isblank(privatekey)) {

throw new businessexception("私钥内容为空");

}

// 删除pem格式的头部和尾部以及所有空格、换行符

privatekey = privatekey.replace("-----begin private key-----", "")

.replace("-----end private key-----", "")

.replaceall("\\s+", "");

// 进行base64解密

string decodedusername = new string(base64.getdecoder().decode(rsaencoded64str));

// 使用 rsa 私钥解密,用到了hutool-all中的类

return new rsa(privatekey, null)

.decryptstr(decodedusername, keytype.privatekey);

}实现效果

到此这篇关于spring boot + vue 基于 rsa 的用户身份认证加密机制实现的文章就介绍到这了,更多相关spring boot vue 身份认证加密内容请搜索代码网以前的文章或继续浏览下面的相关文章希望大家以后多多支持代码网!

发表评论