微软于 8 月 13 日发布安全公告,敦促 windows 10、windows 11 用户尽快安装最新补丁,以修复严重的 tcp / ip 远程代码执行(rce)漏洞。

漏洞简介

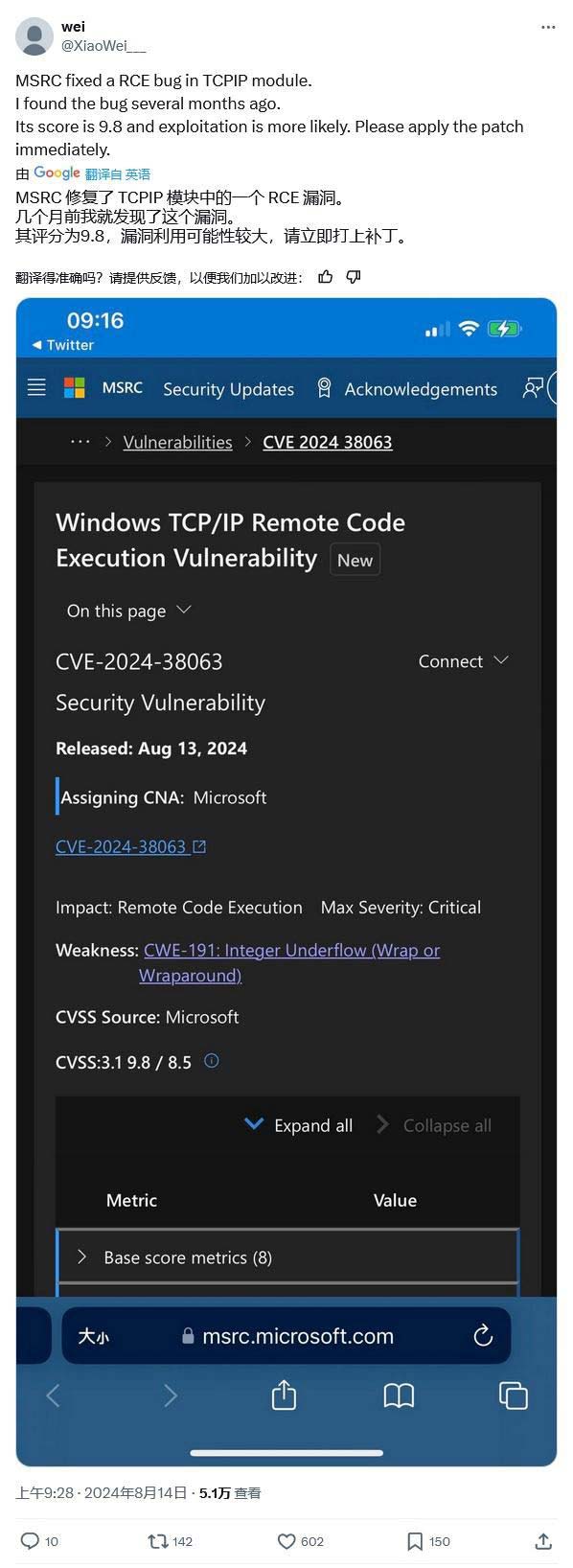

该漏洞追踪编号为 cve-2024-38063,在 cvss 3.1 中基础评价分为 9.8 分,生命周期评价分为 8.5 分,以上满分均为 10 分。

注:该漏洞由国内安全创业公司赛博昆仑旗下的昆仑实验室发现,该实验室肖伟(xiaowei,音译)表示该漏洞是由整数下溢 bug 引起的,攻击者可利用该弱点触发缓冲区溢出,从而在易受攻击的 windows 10、windows 11 和 windows server 系统上执行任意代码。

该安全研究专家表示,由于该漏洞在被防火墙处理之前就已经触发,因此在本地 windows 防火墙上阻止 ipv6 并不能阻止黑客利用该漏洞,他表示:“考虑到其危害性,我短期内不会透露更多细节”。

微软公告

微软在本周二的公告中,表示未经认证的攻击者可以通过重复发送包含特制数据包的 ipv6 数据包,在低复杂度攻击中远程利用该漏洞。

微软还分享了对这一关键漏洞的可利用性评估,将其标记为“更有可能被利用”(exploitation more likely),这意味着威胁行为者可以创建利用代码,在攻击中持续利用该漏洞。

漏洞影响

这个严重的 tcp / ip 远程代码执行(rce)漏洞,会影响所有默认启用 ipv6 的 windows 系统。

风险描述:

- 攻击者无需以用户身份进行身份验证。

- 不需要访问受害者计算机上的任何设置或文件。

- 受害者设备用户不需要进行任何交互操作,无需点击链接、加载图像或执行文件。

- 微软强烈建议用户立即更新系统至最新版本,正在发布相关补丁以修复此漏洞。

临时缓解措施:如果目标计算机上禁用 ipv6,系统不会受到影响。

由于此漏洞的性质,攻击者无需用户执行任何操作即可获取权限。大多数情况下,用户获取到的 ipv6 地址为公网地址,因此攻击者极有可能对特定公司、学校、机构或目标人群进行有针对性地入侵。各大公司和机构应及时安装安全补丁或开启系统更新,以确保安全。

微软表示 ipv6 网络协议栈是 windows vista 和 windows server 2008 及后续版本的必备部分,不建议关闭 ipv6 或其组件,可能会导致某些 windows 组件停止工作。

发表评论