1. springsecurity完成前后端完全分离

分析:

前后端分离:响应的数据必须为json数据,之前响应的是网页

需要修改的代码有:

登录成功需要返回json数据登录失败需要返回json数据权限不足时返回json数据未登录访问资源返回json数据

1.1 登录成功需要返回json数据

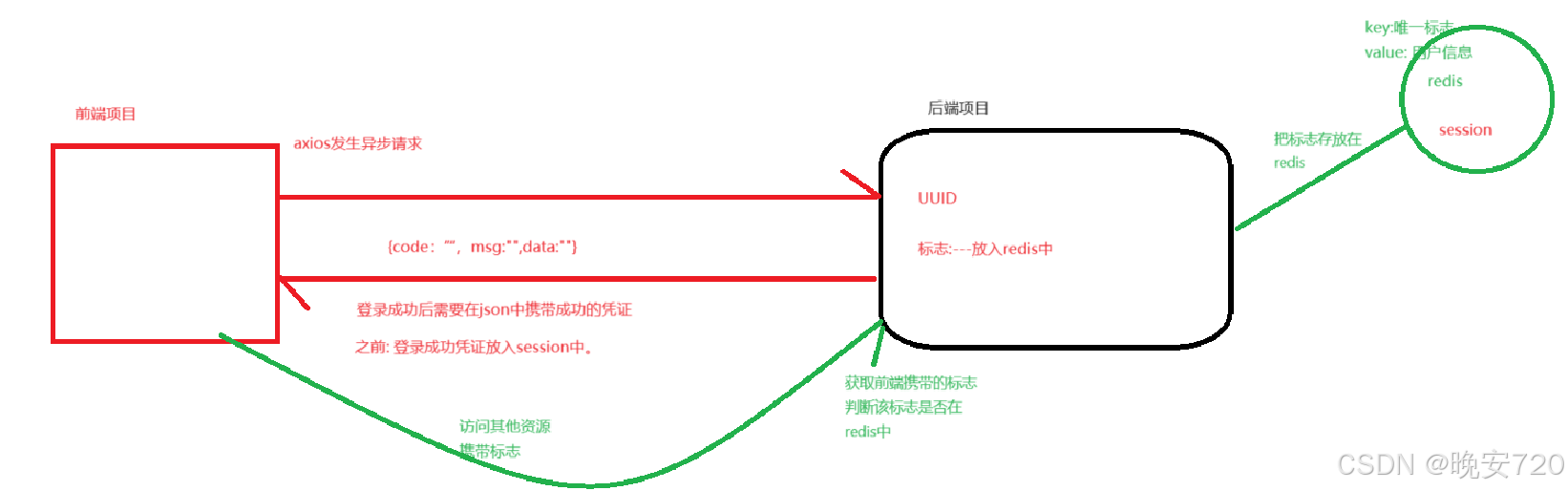

第一种方案:基于redis 实现session共享

该方案的缺点:

redis压力太大项目依赖于第三方组件

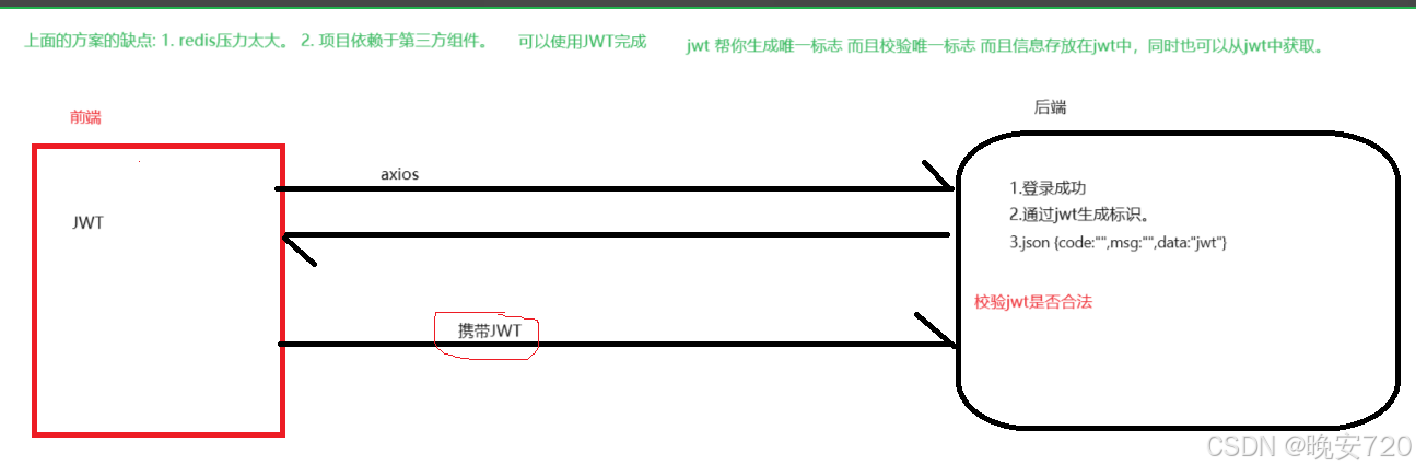

第二种方案:基于jwt【采用】

jwt帮你生成唯一标志,而且校验唯一标志。信息存放在jwt中,同时可以从jwt中获取

1.2 jwt的概述

1.2.1 什么是jwt

json web token (jwt),是为了在网络应用环境间传递声明而执行的一种基于json的开放标准((rfc7519).该token被设计为紧凑且安全的,特别适用于分布式站点的单点登录(sso)场景。jwt的声明一般被用来在身份提供者和服务提供者间传递被认证的用户身份信息,以便于从资源服务器获取资源,也可以增加一些额外的其它业务逻辑所必须的声明信息,该token也可直接被用于认证,也可被加密。

官网: https://jwt.io/introduction/

jwt就是token的一种具体实现方式,本质就是一个字符串,它将用户信息保存到一个json字符串中,然后进行编码后得到一个

jwt token,并且这个jwt token带有签名信息,接收后可以校验是否被篡改。所以可以用于在各方之间安全地将信息作为json对象传输。

1.2.2 前后端完全分离认证问题

互联网服务离不开用户认证。一般流程是下面这样。

1、用户向服务器发送用户名和密码。

2、服务器验证通过后,在当前对话(session)里面保存相关数据,比如用户角色、登录

时间等等。

3、服务器向用户返回一个session_id,写入用户的cookie。

4、用户随后的每一次请求,都会通过cookie,将session_id传回服务器。5、服务器收到 session_id,找到前期保存的数据,由此得知用户的身份。

这种模式的问题在于,扩展性(scaling)不好。单机当然没有问题,如果是服务器集群,或者是前后端分离的服务导向架构,就要求session 数据共享,每台服务器都能够读取session,

举例来说,a网站和b网站是同一家公司的关联服务。现在要求,用户只要在其中一个网站登录,再访问另一个网站就会自动登录,请问怎么实现?

一种解决方案是 session 数据持久化,写入数据库或别的持久层。各种服务收到请求后,都向持久层请求数据。这种方案的优点是架构清晰,缺点是工程量比较大[]。另外,持久层万一挂了,就会单点失败。

另一种方案是服务器索性不保存 session 数据了,所有数据都保存在客户端,每次请求都发回服务器。jwt就是这种方案的一个代表。

jwt:影响了网络宽带

1.2.3 jwt的原理

jwt的原理是,服务器认证以后,生成一个json对象,发回给用户,就像下面这样。

{

“姓名”:“张三”,

“角色”:“管理员”,

“到期时间”:“2022年8月1日0点0分”

}

以后,用户与服务端通信的时候,都要发回这个json对象。服务器完全只靠这个对象认定用户身份。为了防止用户篡改数据,服务器在生成这个对象的时候,会加上签名(详见后文)。

服务器就不保存任何 session 数据了,也就是说,服务器变成无状态了,从而比较容易实现扩展。

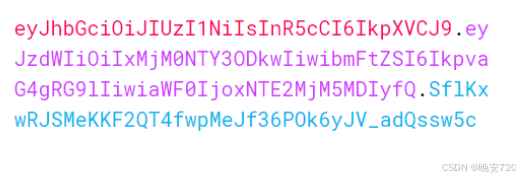

1.2.4 jwt的数据结构

实际的 jwt大概就像下面这样。

它是一个很长的字符串,中间用点(.)分隔成三个部分。注意,jwt内部是没有换行的,这里只是为了便于展示,将它写成了几行

jwt的三个部分依次如下:

header(头部)payload(负载,载荷)signature(签名)

写成一行,就是下面的样子。

header.payload.signature

1.2.4.1 header

{

"alg": "hs256",

"typ": "jwt"

}jwt头是一个描述jwt元数据的json对象,alg属性表示签名使用的算法,默认为hmac sha256(写为hs256);typ属性表示令牌的类型,jwt令牌统一写为jwt。最后,使用base64 url算法将上述json对象转换为字符串保存 。

1.2.4.2 payload

payload 部分也是一个json对象,用来存放实际需要传递的数据。jwt规定了7个官方字段,供选用。

iss (issuer):签发人 exp (expiration time):过期时间 sub (subject):主题 aud (audience):受众 nbf (not before):生效时间 iat (lssued at):签发时间 jti (jwt id):编号

除了官方字段,你还可以在这个部分定义自己的字段,下面就是一个例子。

{

"sub": "1234567890",

"name" : "john doe",

“userid”:2

"admin": true

}注意,jwt 默认是不加密的,任何人都可以读到,所以不要把==秘密信息【密码】==放在这个部分。这个json 对象也要使用base64url 算法转成字符串。

jwt只是适合在网络中传输一些非敏感的信息

1.2.4.3 signature

signature部分是对前两部分的签名,防止数据篡改。

首先,需要指定一个密钥(secret)。这个密钥只有服务器才知道,不能泄露给用户。然后,使用header里面指定的签名算法(默认是 hmac sha256),按照下面的公式产生签名。

hmacsha256( base64urlencode(header) + ".”"+base64urlencode(payload), secret)

算出签名以后,把 header、payload、signature 三个部分拼成一个字符串,每个部分之间用"点"(.)分隔,就可以返回给用户。

1.2.5 jwt的使用方式

客户端收到服务器返回的jwt,可以储存在cookie里面,也可以储存在 localstorage、sessionstorage

此后,客户端每次与服务器通信,都要带上这个jwt。你可以把它放在cookie里面自动发送,但是这样不能跨域,所以更好的做法是放在https请求的头信息authorization字段里面。

客户端收到服务器返回的jwt,可以储存在cookie里面,也可以储存在 localstorage。sessionstorage

此后,客户端每次与服务器通信,都要带上这个jwt。你可以把它放在cookie里面自动发送,但是这样不能跨域,所以更好的做法是放在http请求的头信息authorization字段里面。

步骤

1. 引入jar

<!--引入jwt的依赖-->

<dependency>

<groupid>com.auth0</groupid>

<artifactid>java-jwt</artifactid>

<version>4.4.0</version>

</dependency>2. 创建jwt的工具类

通过jwt创建token令牌

private static string key="layzhang";

//创建token

public static string createtoken(map<string,object> map){

//设置头部信息

map<string,object> head=new hashmap<>();

head.put("alg","hs256");

head.put("typ","jwt");

//设置发布日期

date date=new date();

//设置过期时间

calendar instance = calendar.getinstance();//获取当前时间

instance.set(calendar.second,7200);//在当前时间的基础上添加两个小时

date time = instance.gettime();//得到date类型的时间

//创建token

string token = jwt.create()

.withheader(head)//设置头部信息

.withissuedat(date)//设置发布时间

.withexpiresat(time)//设置过期时间

.withclaim("userinfo", map)//设置个人信息

.sign(algorithm.hmac256(key));//签名

return token;

}校验token

//校验token

public static boolean verify(string token){

verification require = jwt.require(algorithm.hmac256(key));

try {

require.build().verify(token);

return true;

}catch (exception e){

system.out.println("token错误");

return false;

}

}

jwt.require()方法: 这是jwt库中的一个方法,用于创建一个verification【验证】对象,该对象用于配置和执行jwt的验证过程。

algorithm.hmac256(key): 这里指定了用于签名jwt的算法和密钥。hmac256是一种基于哈希的消息认证码(hmac)算法,它使用sha-256哈希函数。key是一个密钥,用于生成和验证jwt的签名。这个密钥在生成jwt令牌和验证jwt令牌时必须相同。

require.build(): 这个方法调用会基于之前通过jwt.require(...)方法配置的验证要求,构建一个jwtverifier实例。这个实例包含了所有必要的验证配置(如签名算法和密钥)。

.verify(token): 使用构建好的jwtverifier实例来验证给定的token。如果token是有效的(即,它是由指定的密钥和算法签名的,且未被篡改),则此方法将成功执行。如果token无效,将抛出异常。

综上所述,

verify方法通过指定的密钥和算法验证给定的jwt令牌是否有效,并根据验证结果返回相应的布尔值。这种方法是web应用中实现身份验证和授权的一种常见方式。

根据token获取自定义的信息

//根据token获取自定义的信息

public static map<string,object> getinfo(string token,string mykey){

jwtverifier build = jwt.require(algorithm.hmac256(key)).build();

claim claim = build.verify(token).getclaim(mykey);

return claim.asmap();

}

jwt.require(algorithm.hmac256(key)): 这部分代码与前面提到的验证token的方法类似,它创建了一个verification配置,指定了用于验证jwt的算法(hmac256)和密钥(key)。这里的key应该是一个在jwt生成和验证过程中都使用的共享密钥。

.build(): 这个方法调用基于前面配置的验证要求,构建了一个jwtverifier实例。这个实例将用于验证jwt令牌。

build.verify(token): 使用构建的jwtverifier实例来验证给定的token。如果token是有效的(即,它确实是由指定的密钥和算法签名的,并且没有被篡改),这个方法将返回一个decodedjwt对象,该对象包含了jwt中的所有信息。

.getclaim(mykey): 从验证并解码的jwt中获取与mykey键相关联的claim对象。jwt中的信息以键值对的形式存储,其中每个键值对都是一个claim。如果jwt中不存在与mykey对应的claim,则此方法可能抛出异常或返回null(具体行为取决于jwt库的实现)。

claim.asmap(): 如果claim对象存在且不为空,这个方法将claim中的信息转换为一个map。这样,你就可以像操作普通map一样方便地访问jwt中存储的自定义信息了

1.3 登录成功后返回json数据

authenticationsuccesshandler接口:只有一个抽象方法,为函数式接口,所以可以使用lamda表达式重写抽象方法。这个接口是spring security用于处理成功认证后的行为的一个钩子。 用于自定义用户成功登录后的处理逻辑。当认证过程成功完成时(例如,用户提供了正确的用户名和密码),spring security会调用实现了这个接口的类的

onauthenticationsuccess方法。

private authenticationsuccesshandler successhandler(){

// return new authenticationsuccesshandler() {

// @override //

// public void onauthenticationsuccess(httpservletrequest httpservletrequest, httpservletresponse httpservletresponse, authentication authentication) throws ioexception, servletexception {

// //设置响应的编码

// httpservletresponse.setcontenttype("application/json;charset=utf-8");

// //获取输出对象

// printwriter writer = httpservletresponse.getwriter();

// //返回json数据即可

// map<string,object> map=new hashmap<>();

// map.put("username",authentication.getname());

// collection<? extends grantedauthority> authorities = authentication.getauthorities();

// //获取权限

// list<string> collect = authorities.stream().map(item -> item.getauthority()).collect(collectors.tolist());

//

// map.put("permissions",collect);

// string token = jwtutil.createtoken(map);

//

// //返回一个统一的json对象

// r r=new r(200,"登录成功",token);

// //转换为json字符串

// string jsonstring = json.tojsonstring(r);

// //servlet

// writer.println(jsonstring);

// writer.flush();

// writer.close();

// }

// };

//使用lambda表达式

return (httpservletrequest, httpservletresponse, authentication) -> {

//设置响应的编码

httpservletresponse.setcontenttype("application/json;charset=utf-8");

//获取输出对象

printwriter writer = httpservletresponse.getwriter();

//返回json数据即可

map<string,object> map=new hashmap<>();

map.put("username",authentication.getname());

//获取权限信息列表

collection<? extends grantedauthority> authorities = authentication.getauthorities();

//获取响应的权限标识符

list<string> collect = authorities.stream().map(item -> item.getauthority()).collect(collectors.tolist());

map.put("permissions",collect);

string token = jwtutil.createtoken(map);

//返回一个统一的json对象

r r=new r(200,"登录成功",token);

//转换为json字符串

string jsonstring = json.tojsonstring(r);

//servlet

writer.println(jsonstring);

writer.flush();

writer.close();

};

}修改配置

.successhandler(successhandler())

onauthenticationsuccess方法:

这是authenticationsuccesshandler接口中需要实现的方法。它有三个参数:httpservletrequest、httpservletresponse和authentication。

httpservletrequest: 提供了对当前http请求信息的访问。httpservletresponse: 允许你控制对客户端的响应,比如设置响应头、发送响应体等。authentication: 包含了认证成功的用户的信息,比如用户名、密码(通常加密或散列)、权限等。

设置响应编码和获取输出对象:

httpservletresponse.setcontenttype("application/json;charset=utf-8");: 设置响应的内容类型为json,并指定字符集为utf-8。printwriter writer = httpservletresponse.getwriter();: 获取一个printwriter对象,用于向客户端发送字符文本数据。

构建返回的json数据:

- 创建一个

hashmap来存储要返回给客户端的数据。 - 从

authentication对象中获取用户名并添加到map中。 - 使用java 8的流(stream)从

authentication对象中获取用户的权限(grantedauthority),并将它们转换为字符串列表,然后添加到map中。

获取权限标识符:

authorities是一个collection类型的集合,它包含了用户所拥有的权限信息。每个grantedauthority对象都代表了一个权限,通常是通过它的getauthority()方法来获取权限的标识符(通常是一个字符串)。使用 java 8 的 stream api,您可以将这个集合转换为一个新的

list,其中包含了所有权限的标识符。这是通过以下步骤实现的:

- 调用

stream()方法:将collection转换为一个stream,这样您就可以使用 stream api 提供的各种操作了。 - 调用

map()方法:map()方法接受一个函数作为参数,这个函数会被应用到 stream 中的每个元素上。在这个例子中,您传递了一个 lambda 表达式item -> item.getauthority(),它将每个grantedauthority对象映射为其权限标识符(即调用getauthority()方法的结果)。这样,stream 中的元素就从grantedauthority对象变成了字符串。 - 调用

collect()方法:collect()方法是一个终端操作,它接受一个collector来将 stream 中的元素累积成一个结果。在这个例子中,您使用了collectors.tolist()来收集 stream 中的所有元素到一个新的list中。

这行代码的作用就是:将用户所拥有的所有权限(

grantedauthority对象)转换为一个包含这些权限标识符(字符串)的列表。

构建统一的响应对象并转换为json字符串:

- 创建一个

r对象(假设这是一个自定义的响应类,用于封装响应的状态码、消息和数据),将状态码设置为200,消息设置为"登录成功!",并将jwt令牌作为数据设置进去。 - 使用某个json库(如fastjson、jackson等)将

r对象转换为json字符串。

发送响应到客户端:

- 使用

printwriter将json字符串写入到http响应中。 - 调用

flush()方法确保所有缓冲的输出都被发送到客户端。 - 调用

close()方法关闭printwriter。

总的来说,这个

successhandler方法在用户成功登录后,会构建一个包含用户名、权限和jwt令牌的json响应,并将其发送给客户端。这样,客户端就可以使用这个jwt令牌进行后续的身份验证和授权操作。

1.4 登录失败返回的json数据

//登录失败返回json数据

private authenticationfailurehandler failurehandler(){

return (httpservletrequest, httpservletresponse, e)->{

//设置编码

httpservletresponse.setcontenttype("application/json;charset=utf-8");

//获取输出对象

printwriter writer = httpservletresponse.getwriter();

r r=new r(500,"登录失败!",e.getmessage());

string s = json.tojsonstring(r);

writer.println(s);

writer.flush();

writer.close();

};

}修改配置

.failurehandler(failurehandler())

1.5 权限不足返回的json数据

//权限不足返回json数据

private accessdeniedhandler accessdeniedhandler(){

return (httpservletrequest, httpservletresponse, e)->{

httpservletresponse.setcontenttype("application/json;charset=utf-8");

printwriter writer = httpservletresponse.getwriter();

r r=new r(403,"权限不足,请联系管理员",e.getmessage());

string s = json.tojsonstring(r);

writer.println(s);

writer.flush();

writer.close();

};

}修改配置

//指定权限不足跳转的页面

http.exceptionhandling().accessdeniedhandler(accessdeniedhandler());1.6 未登录访问资源返回json数据

需要自定义一个过滤器

@component //交于spring容器管理

public class loginfilter extends onceperrequestfilter {

@override

protected void dofilterinternal(httpservletrequest httpservletrequest, httpservletresponse httpservletresponse, filterchain filterchain) throws servletexception, ioexception {

//若是登录路径,放行

string requesturi = httpservletrequest.getrequesturi();

string method = httpservletrequest.getmethod();

if("/login".equals(requesturi)&&"post".equals(method)){

//放行

filterchain.dofilter(httpservletrequest,httpservletresponse);

return;

}

//统一编码格式

httpservletresponse.setcontenttype("application/json;charset=utf-8");

//1. 从请求头中获取token令牌

string token = httpservletrequest.getheader("token");

//2. 判断token是否为null

if(stringutils.isempty(token)){

//获取传输对象

printwriter writer = httpservletresponse.getwriter();

r r =new r(500,"未登录",null);

string s = json.tojsonstring(r);

writer.write(s);

writer.flush();

writer.close();

return;

}

//3. 验证token

if(!jwtutil.verify(token)){

printwriter writer = httpservletresponse.getwriter();

//返回一个token失效的json数据

r r=new r(500,"token失效!",null);

string s = json.tojsonstring(r);

writer.write(s);

writer.flush();

writer.close();

return;

}

//把当前用户的信息封装到authentication对象中

securitycontext context = securitycontextholder.getcontext();

map<string, object> userinfo = jwtutil.getinfo(token, "userinfo");

object username = userinfo.get("username");

//权限标识符

// list<string> permissions = (list<string>) userinfo.get("permissions");

list<string> permissions = (list<string>) userinfo.get("permission");

//通过stream流转换类型

list<simplegrantedauthority> collect = permissions.stream().map(item -> new simplegrantedauthority(item)).collect(collectors.tolist());

// list<simplegrantedauthority> collect = permissions.stream().map(item -> new simplegrantedauthority(item)).collect(collectors.tolist());

//三个参数

//object principal,账号

//object credentials,密码 null

//collection<? extends grantedauthority> authorities:权限

usernamepasswordauthenticationtoken usernamepasswordauthenticationtoken=new usernamepasswordauthenticationtoken(username,null,collect);

context.setauthentication(usernamepasswordauthenticationtoken);

//放行

filterchain.dofilter(httpservletrequest,httpservletresponse);

}

}用于处理http请求的过滤器方法,通常用于在请求到达控制器之前执行一些预处理操作

检查登录路径并放行:

- 首先,方法通过检查请求的uri和方法来确定是否是一个登录请求(通常是

/login路径且方法为post)。 - 如果是登录请求,则直接调用

filterchain.dofilter(httpservletrequest, httpservletresponse);来放行请求,允许它继续通过过滤器链到达相应的控制器。

从请求头中获取token:

通过

httpservletrequest.getheader("token")从http请求头中获取名为token的值,这个值通常是一个jwt(json web token),用于身份验证和授权。

检查token是否为空:

- 使用

stringutils.isempty(token)(这里假设stringutils是一个工具类,用于字符串操作)来检查token是否为空或null。 - 如果token为空,则构造一个包含错误信息的json响应(状态码500,消息“未登录”),并写入响应体中,然后结束方法执行。

验证token:

- 调用

jwtutil.verify(token)(这里假设jwtutil是一个工具类,用于处理jwt)来验证token的有效性。 - 如果token无效(例如,签名不匹配、过期等),则构造一个包含错误信息的json响应(状态码500,消息“token失效!”),并写入响应体中,然后结束方法执行。

从token中提取用户信息并封装:

- 使用

jwtutil.getinfo(token, "userinfo")(这里假设getinfo方法从token中提取特定字段的信息,"userinfo"是字段名)从token中提取用户信息。 - 从用户信息中提取用户名和权限列表。注意,这里权限列表的键名从

permissions更改为permission,这取决于token中实际存储的键名。 - 使用java 8的stream api将权限列表中的每个权限字符串转换为

simplegrantedauthority对象,这些对象代表了spring security中的权限。

将用户信息封装到

authentication对象中创建一个

usernamepasswordauthenticationtoken(或其他适合的authentication子类)实例,设置用户名、密码(对于jwt通常不需要,但可以使用null或特殊值)、权限列表等,并将该实例设置到securitycontextholder中

设置安全上下文:

通过

securitycontextholder.getcontext().setauthentication(...)将身份验证信息设置到当前线程的安全上下文中。这是必要的,因为spring security会在后续的处理过程中(如访问控制决策)检查这个上下文来确定当前用户的身份和权限。

修改配置类

在配置类中注入自定义的过滤器

在方法中将自定义的过滤器放在之前

//把自定义的过滤器放在usernamepasswordauthenticationfilter之前

http.addfilterbefore(loginfilter, usernamepasswordauthenticationfilter.class);到此这篇关于使用jwt的springsecurity实现前后端分离的文章就介绍到这了,更多相关springsecurity jwt前后端分离内容请搜索代码网以前的文章或继续浏览下面的相关文章希望大家以后多多支持代码网!

发表评论