linux系统安全防护

查看密码策略

/etc/login.defs

pass_max_days 99999 #密码的最大有效期 天 ,推荐90

pass_min_days 0 #两次修改密码的最小间隔时间

pass_warn_age 7 #密码过期前多少星期开始提示

pass_min_len #用户密码的最少长度,root用户无效

encrypt_method sha512 #linux用户使用 sha512 散列模式加密

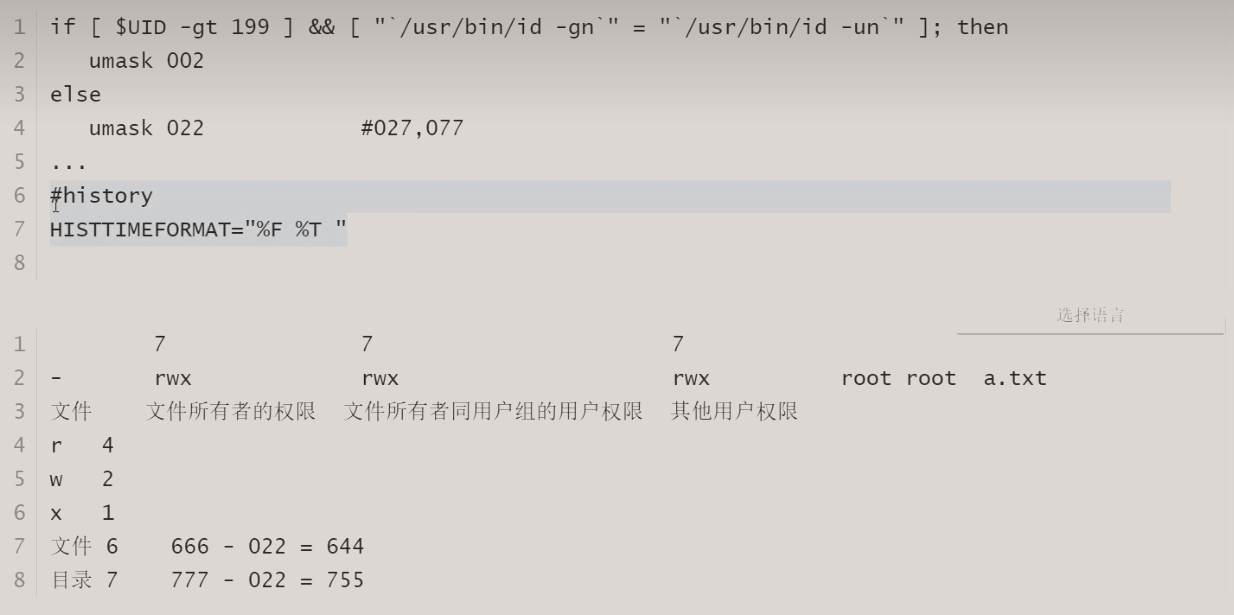

umask 022 #创建用户目录的umask值

/etc/passwd

内容

# id:密码(统一用x代替):用户uid:gid:注释信息:用户的home目录:用户shell

root:x :0 :0 :root :/root :/bin/bash

daemon:x:1:1:daemon:/usr/sbin:/usr/sbin/nologin

bin:x:2:2:bin:/bin:/usr/sbin/nologin

sys:x:3:3:sys:/dev:/usr/sbin/nologin

sync:x:4:65534:sync:/bin:/bin/sync

...

/etc/shadow

root:$6$8810rg2q$wevtw6vtbdaucbmu7/26hjil1bjfttqugq1abqrqempqkokuntw7lz.gevzurunmpnnmq8rrvjtwbdkyanra6. :19277 :0 :99999 :7 : : :daemon :* :17959 :0 :99999 :7 : : :

用户名

加密密码

最后一次修改时间

最小修改时间间隔(day)

密码有效期(day)

密码需要变更前的警告天数

密码过期后的宽限天数

账号失效时间

保留

访问控制

/etc/ssh/sshd_config

内容

port 22 #端口 建议不要22

listenaddress 0.0.0.o #监听地址,只能使用这个地址访问,配置内网地址

logingracetime 2m #连接主机时,输入密码的时间超过多长时间就断开,30s

permitrootlogin yes #是否允许root登入 no

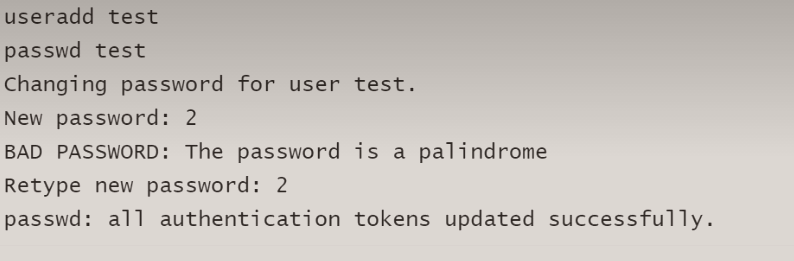

passwd #创建用户与密码useradd

maxauthtries 6 #可以测试密码的次数i使用本地xshe71测试,3

maxsessions 3 #同时发起登录请求的数量,3

clientalivecountmax #客户端超时次数(输密码的次数),3

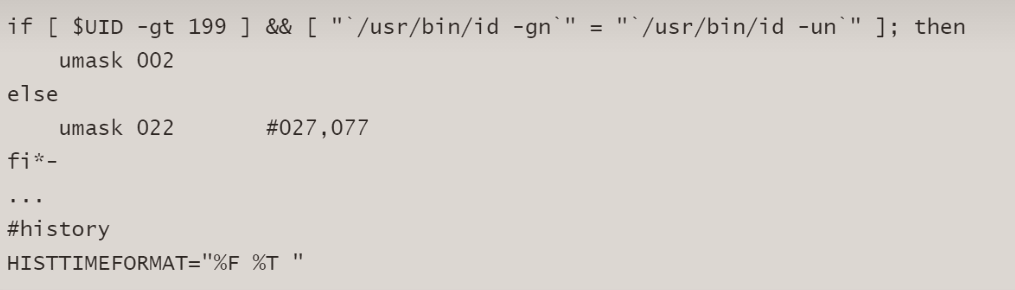

/etc/bashrc

/etc/profile

/etc/hosts.deny

sshd:all #所有主机禁止登录sshd,配合白名单

/etc/hosts.allow

sshd:[ip] #把需要的主机ip填入

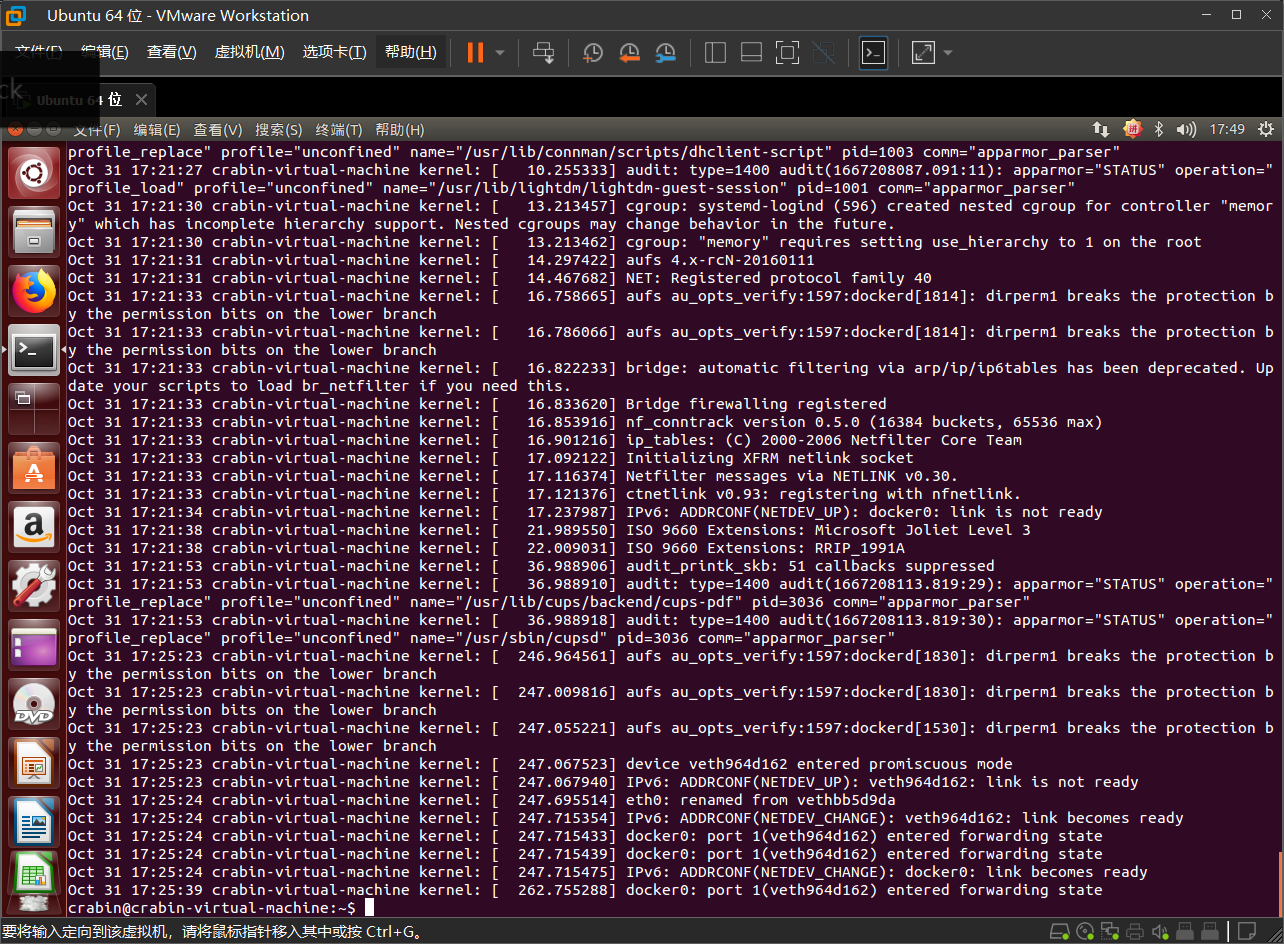

安全审计

/etc/rsyslog.conf

# 需要打印的日志类型 保存地址

*.err;kern.debug;daemon.notice /var/log/adm.log

#配置日志的远程主机(把日志保存到其他主机文件) *.*: 所有日志

*.* @192.q68.0.1:514

mail.* ....

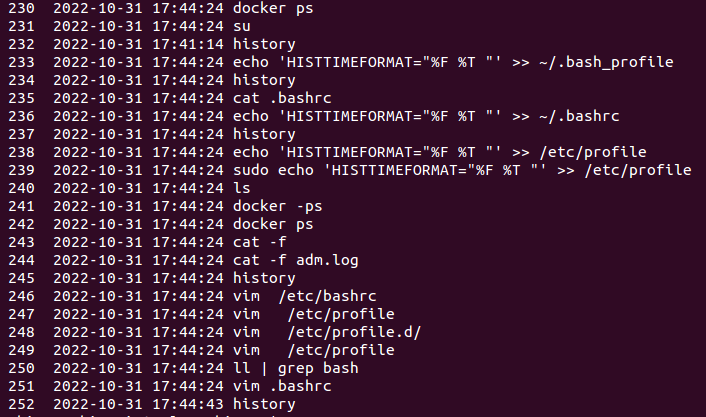

history

入侵防范(关闭不必要的服务)

systemctl list-unit-files | grep enabled #查看启动的服务 开机自启动

systemctl disable nginx #关闭 nginx 服务

挂服务指纹

systemctl list-unit-files | grep enabled > text

md5sum text

md5sum --check md5 #检查这个md5值是否被修改

渗透测试工具

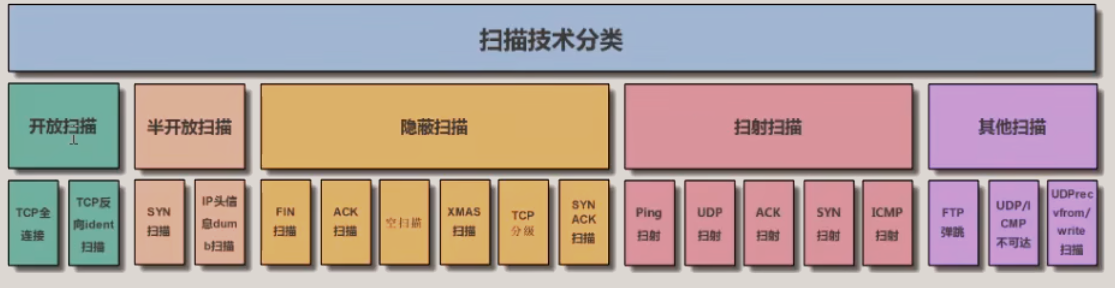

扫描

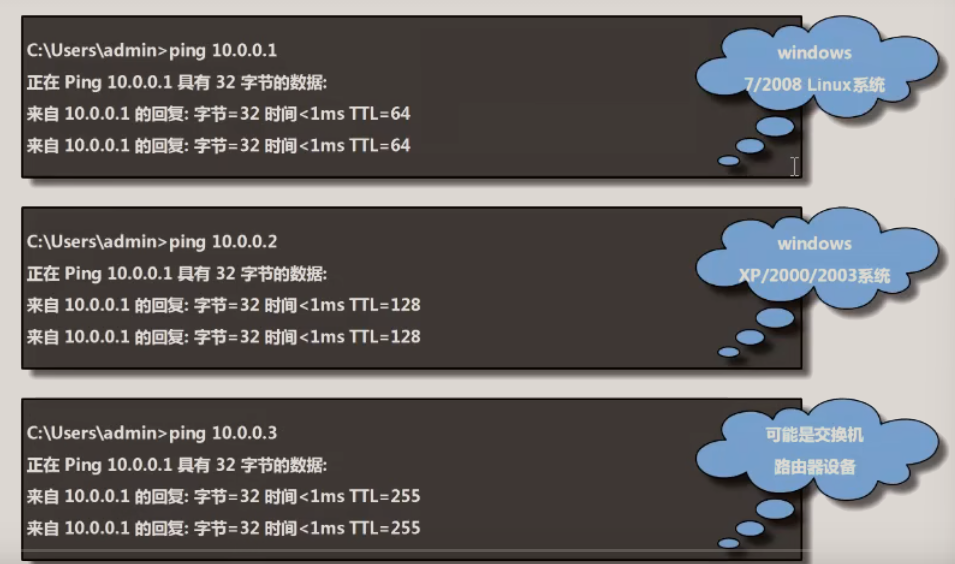

链路检测扫描

ping

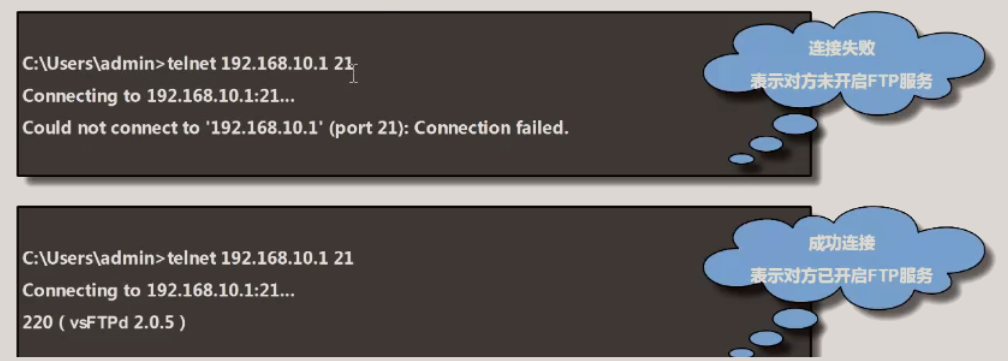

端口检测扫描

talnet

探测这个端口是否开放

nmap

-1667211762248)]

链路检测扫描

ping

[外链图片转存中…(img-5ko2jdbd-1667211762249)]

端口检测扫描

talnet

探测这个端口是否开放

[外链图片转存中…(img-fj1nltpq-1667211762249)]

发表评论