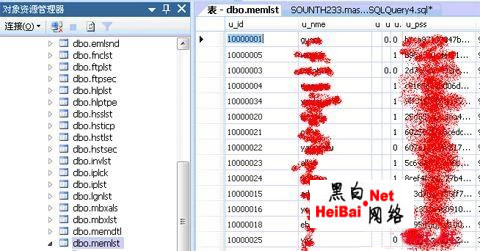

从数据库的表结构可以看出这个应该是虚拟主机平台的用户数据。找了一个等级高的破解了md5密码。后在网站登陆了下:

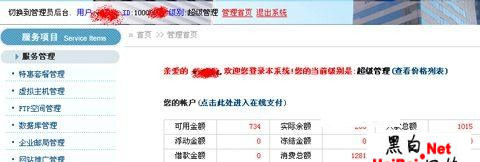

现在是管理员了,切换到后台看看。这个就是hzhost6.5版本后台。通过查看客户资料发现目标站点账号密码。居然还是明文的!!!数据库密码也是一样,下面就是登陆数据库远程备份回来或者自己加用户到论坛后台去查其他资料咯。无聊又接着逛了下后台的系统设置,因为原来一直以为刚才的密码是在本机登陆过ftp都会出现记录的。后来本地测试,发现不是,疑惑中!结果在后台有了惊人发现,原来是hzhost的一个致命漏洞!

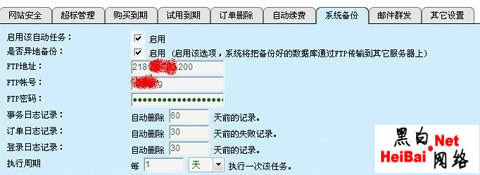

在后台的任务计划处出现了这个系统备份的功能。上面的ftp地址、账号密码(星号部分在刚才备份得到的数据库里查询到的)和我们前面在sysdbftp.scr这个文件里读取到的是一模一样的,看来系统缓存里的日志文件是因为hzhost的定时任务计划生成的。

另外在服务器管理的进程池部分看到了这些,看来刚才的session记录也后台导致的。

不仅如此,因为虚拟主机程序要对服务器进行操作(比如添加删除用户时候要远程或本地操作iis和serv-u等软件,)所以存在一个管理密码和接口,这个密码有什么用不需要多说了吧?接下来考虑下怎么拿下这个虚拟主机提供商网站权限看看。

发表评论