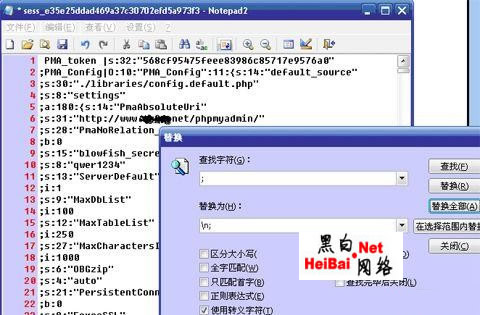

(这里使用”;”来判断是否换行,基本网页脚本语法..选择使用转义字符并在替换为输入”\n;” 这里的\n 是转义字符换行的意思)惊现 “qwer1234”!!!经常完破解密码的人看到这个应该很熟悉,因为这个是一个常用密码…而且上面还有一个phpmyadmin(mysql管理程序),那么这个密码应该就是一个mysql的管理密码了,上面看到了mysql配置文件config.default.php于是猜想密码是root的。

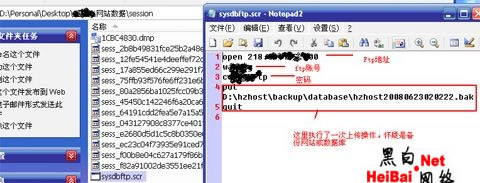

不过很可惜,因为mysql的root权限是不允许外部登陆的,所以选择放弃了。(相信很多人在入侵mysql php的网站的时候有一个困惑,得到账号密码,却无法连接数据库,或者不知道服务器上phpmyadmin的地址吧?通过这个日志记录我们就轻易的找到地址了 ) 接下来看看那个可疑的sysdbftp.scr。

使用上面的账号密码顺利登陆到服务器

不过很可惜上面的网站和目标站点不是一个服务器,是独立的备份服务器。上面的bak文件不知道是什么,下载来本地看看,最近玩多了mssql,所以看到这个觉得应该是数据库的备份文件。于是用工具导入本地数据库看看。

提示恢复成功了!看来证明我的猜测是正确的。

发表评论