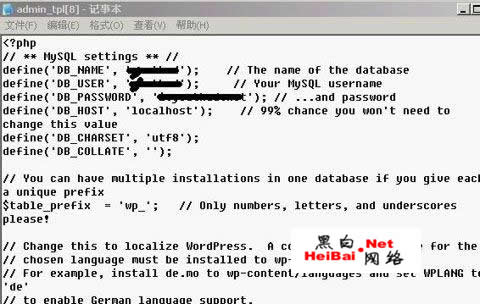

图12

是本地连接的,在它的上一层目录找到了phpmyadmin的登陆地址,站长已经改名了,如果没有这个遍历目录的缺陷,似乎很难再突破下去。登陆phpmyadmin,成功登陆

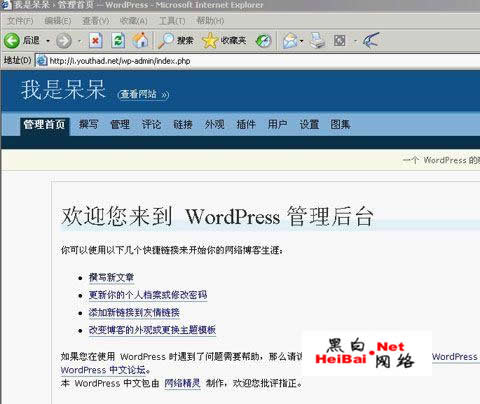

图13

左边有个wp_user点击下,看到右面的user_login里面是用户名,user_pass里面是md5保存的密码,一共有四个,放在xmd5.cn里跑出来了一个,恰好是admin的密码,很简单六个数字。之后用跑出的密码登陆作者的blog,

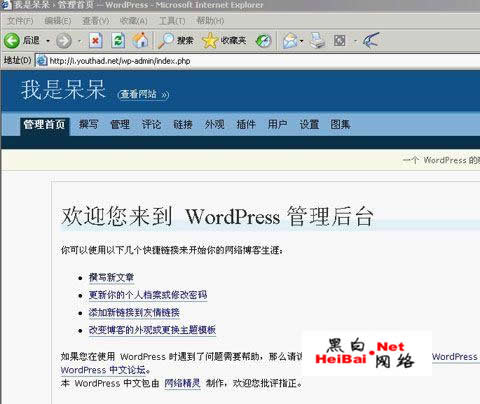

图14

webshell中上传asp文件调用服务器ActiveX控件溢出获取shell

对著名快递公司的艰难的oracle入侵过程(图) 轻车熟路 一个对新飞鸿有意见的亲密朋友找我说能不能把这个公司的网站给搞了,我一听公司,心想,企业站都是垃圾,好搞,便痛快…

版权声明:本文内容由互联网用户贡献,该文观点仅代表作者本人。本站仅提供信息存储服务,不拥有所有权,不承担相关法律责任。 如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 2386932994@qq.com 举报,一经查实将立刻删除。

发表评论