docker-cli源码窥探

最近一直在使用docker,看了一些书和教程,但是一直停在使用的层面,但总觉得不够深入,故决定看看源码,学习优秀的项目。

我将以docker ps -a 命令为例探究docker命令在 client侧的执行过程,源码的版本为20.10,。 选择docker ps -a 的原因是,逻辑比较简单,且通过debug跟踪发现,该命令覆盖了大部分的代码逻辑。

为了突出显示重要的代码和节省篇幅,我将会隐藏部分代码,以 … 代替。

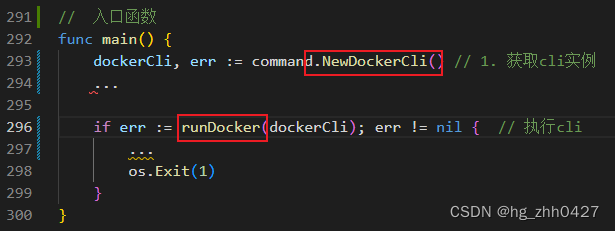

docker cli 项目的入口函数是 cli/cmd/docker/docker.go 文件中的main()函数。

1.入口函数main()

main()函数中仅包含两步骤:

- 先通过

newdockercli()获取一个docker cli实例; - 然后通过

rundocker()运行该cli实例

// 入口函数

func main(){

dockercli,err:=command.newdockercli()//1.获取cli实例...

if err:=rundocker(dockercli);err!=nil{//执行cli...

os.exit(1)

}

}

1.1 newdockercli()

newdockercli() 中主要涉及一些对cli实例的配置,如内容置信开关(默认是关闭的),还有其他一些参数。这里与具体的执行关系不大,就不赘述了。

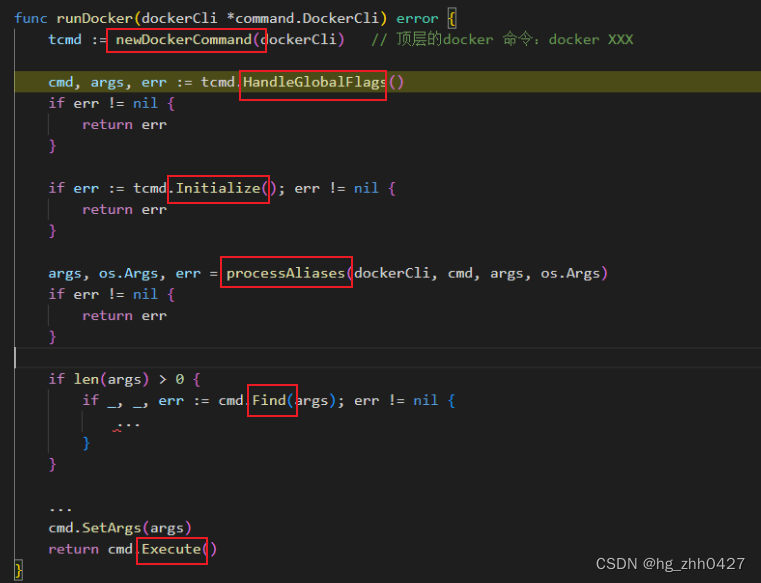

1.2 rundokcer()

rundokcer()是真正命令开始解析执行的地方。

rundocker()总体过程是:

- 首先通过

newdockercommand()实例化一个顶级命令(即 docker xxx); - 通过

handleglobalflags()对顶级命令做一些配置; - 通过

initialize()对顶级命令初始化,主要涉及配置文件方面; - 通过

processaliases()处理命令别名; - 通过

find()判断顶级命令后的 根命令是否合规。 - 最终通过

execute()开始执行顶级命令

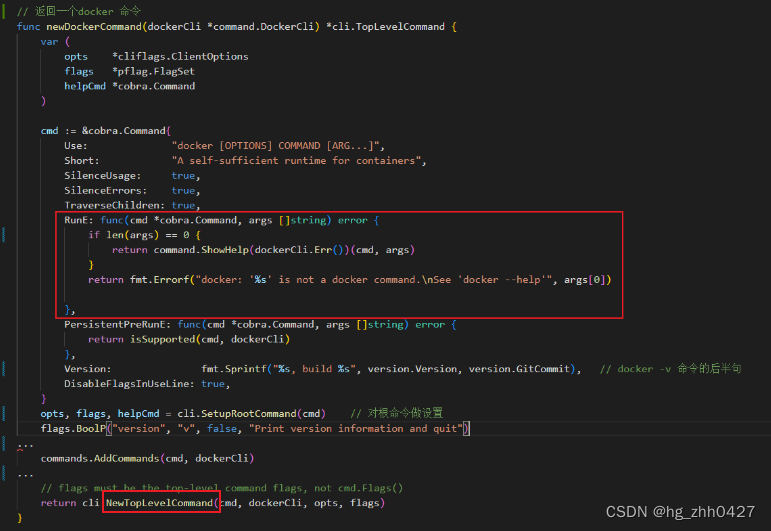

1.2.1 newdockercommand()

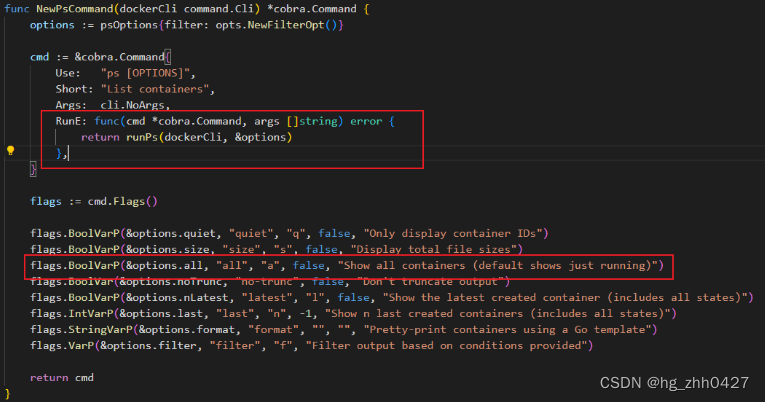

在newdockercommand()中会首先实例化一个cmd,cmd中有一个rune字段,该字段为函数类型,这是docker命令默认执行的逻辑,如果docker 后面不加参数,默认会显示help, 而实际执行时,确实是显示了help信息。

在cmd实例创建之后,会对该实例进行一些配置,如:添置一些模板函数,错误处理,帮助信息打印等。

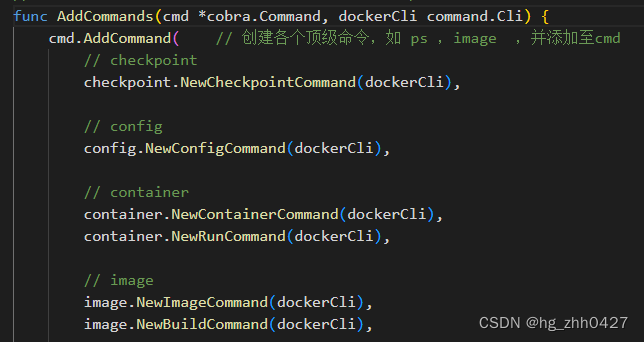

newdockercommand()中另一个重要的函数是addcommands(),该函数会将所有的根命令(例如,ps 、image、 build等等,现阶段一共53个 ),添加至cmd中:

最终通过 newtoplevelcommand()将cmd封装为一个顶级命令并返回。

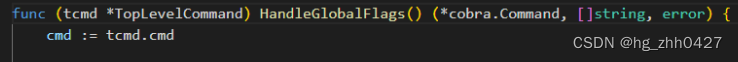

1.2.2 handleglobalflags()

对于该函数,我理解的其作用主要是将tcmd中的顶级命令及后面的参数取出来,以docker ps -a为例,cmd 就是docker命令,而返回为args则包含了ps -a。

1.2.3 initialize()

此函数中主要是一些配置动作,包括与安全有关的一些配置,读取配置文件的动作,此处就不详细阐述了。

1.2.4 processaliases()

此函数主要处理一些命令别名,也略过了

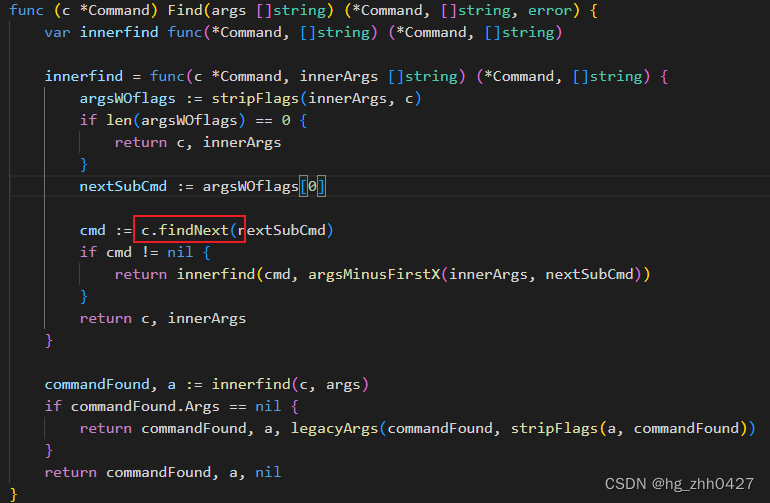

1.2.5 find()

find()的主要作用是对命令做一些合规性检查。例如:是不是在不该加参数的命令后面加了参数,是不是输入了根本不存在命令等。

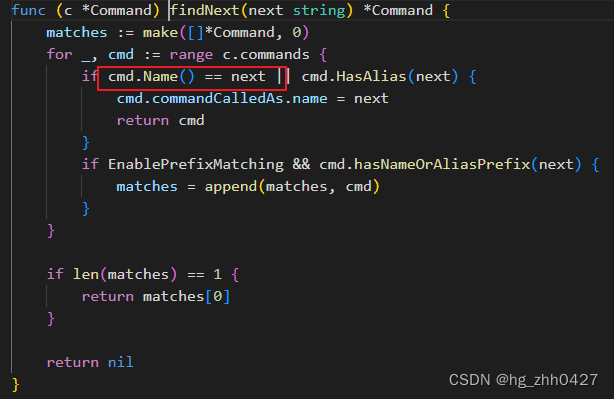

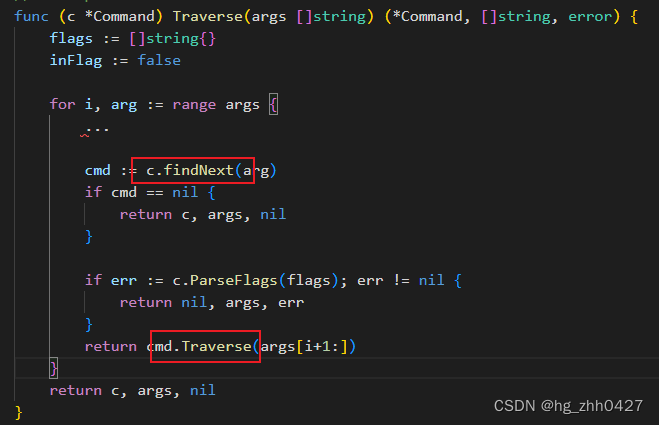

这里调用findnext()的主要目的是,判断在addcommands()中添加的53个根命令,是否包含args中的命令。

举个例子,args 为 ["ps"," -a"], 那么此时find的作用就是判断 addcommands()函数中有没有添加与ps有关的命令。通过查询,发现addcommands()是包含ps命令的。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-nksg9rdm-1668085827971)(docker ps -a 流程.assets/image-20221110205610148.png)]](https://images.3wcode.com/3wcode/20240519/b_0_202405191226556550.jpg)

后面,execute() 会再次调用findnext()函数。

1.2.6 execute()

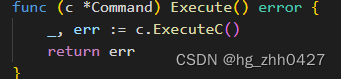

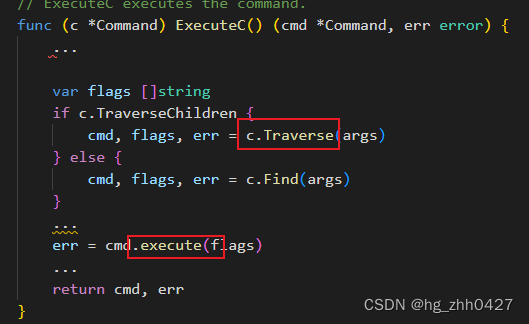

execute()实际会调用 executec()。

在executec(),会调用traverse(),获取c中的根命令,即ps -a 。并通过execute()执行该命令。

1.2.6.1 traverse()

traverse函数中通过递归和findnext() 的结合实现根命令提,并将命令及参数返回。

1.2.6.2 execute()

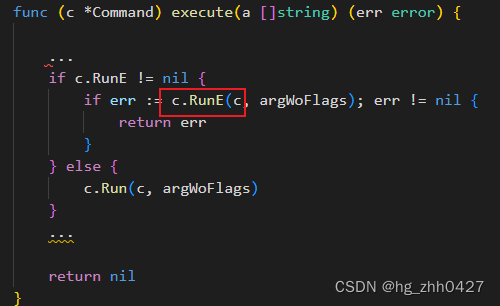

回到executec()中调用的execute(),执行最后获取到了ps -a命令,函数中包含了一系列的前置和后置函数,但是最重要 的是rune()。

要注意,此时的rune,已经不在顶级命令docker 的rune,而是通过traverse()函数获取的newpscommand()中的rune。该rune中调用了runps()获取容器信息。

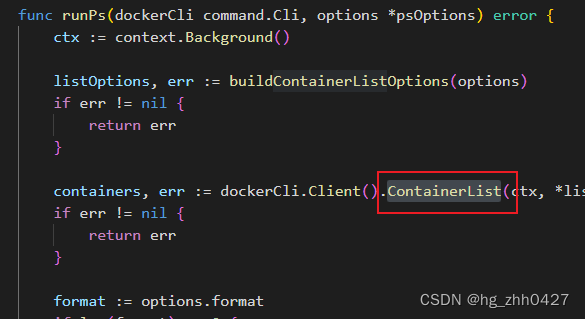

1.2.6.1.1 runps()

runps() 中,通过containerlist接口,获取所有的容器信息,并输出相关结果。

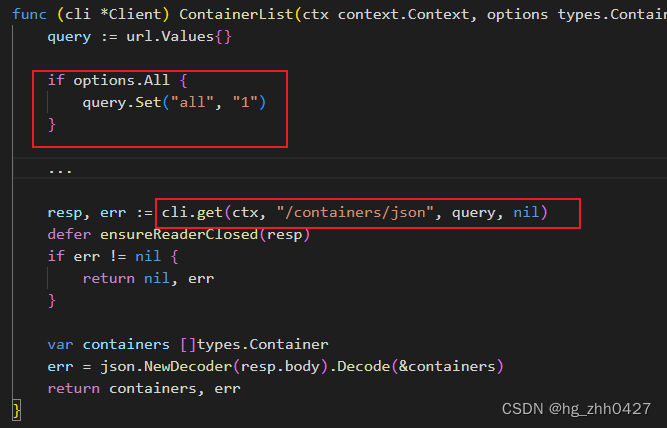

1.2.6.1.2 containerlist()

在containerlist的接口实现中,发现此处通过向docker server发送一个get请求,获取所有容器信息,然后返回,并由runps()打印相关信息。

至此,整个docker ps -a 命令在docker client侧的解析执行过程就结束了,在此过程中涉及的函数众多,且功能繁杂,但是代码并不难懂。相信在明白这个命令之后,其他命令也能更容易学习。本人能力有限,难以将每个函数讲清楚,建议大家可以自行搭建调式环境,通过打断点的方式深入了解。后续,我也将更新docker ps -a 命令在docker server侧的执行过程。

如果说不会搭建调式环境,可以自行百度下

到此这篇关于docker-cli源码窥探的文章就介绍到这了,更多相关docker-cli源码内容请搜索代码网以前的文章或继续浏览下面的相关文章希望大家以后多多支持代码网!

发表评论