项目场景

apache james邮件服务器使用数据库来存储用户信息的密码加密问题:

- 将james的用户改为数据库存储

- james密码是如何加密验证的

1.将james的用户改为数据库存储

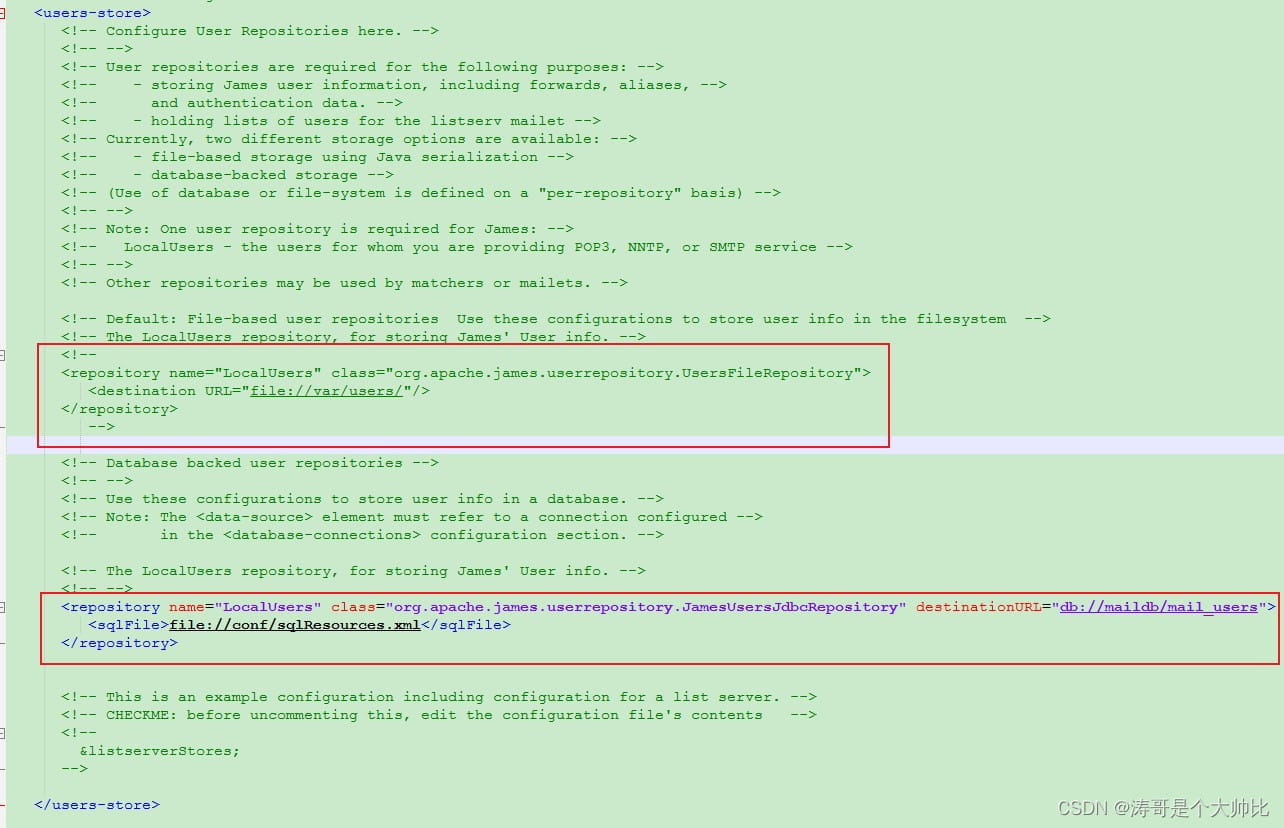

1、修改存储方式

找到james-2.3.2\apps\james\sar-inf\config.xml

找到<users-store>标签,注释掉原来文件存储的方式,改为数据库的方式

maildb:是后面配置的数据源名称

mail_users:是存储用户信息的表名

<users-store> <!-- 注释掉原来文件存储的方式 --> <!-- <repository name="localusers" class="org.apache.james.userrepository.usersfilerepository"> <destination url="file://var/users/"/> </repository> --> <!-- 改为数据库的方式 --> <repository name="localusers" class="org.apache.james.userrepository.jamesusersjdbcrepository" destinationurl="db://maildb/mail_users"> <sqlfile>file://conf/sqlresources.xml</sqlfile> </repository> </users-store>

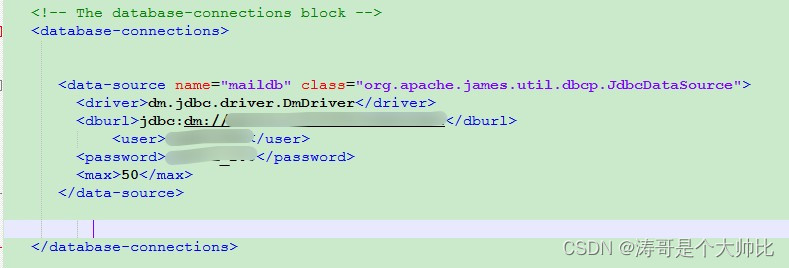

2.、配置数据库信息

找到<data-source>标签,根据具体数据库类型进行配置,下面已国产达梦数据库为例

maildb:数据源名称

<data-source name="maildb" class="org.apache.james.util.dbcp.jdbcdatasource"> <driver>dm.jdbc.driver.dmdriver</driver> <dburl>jdbc:dm://127.0.0.1:5236/test_mail</dburl> <user>test</user> <password>test123</password> <max>50</max> </data-source>

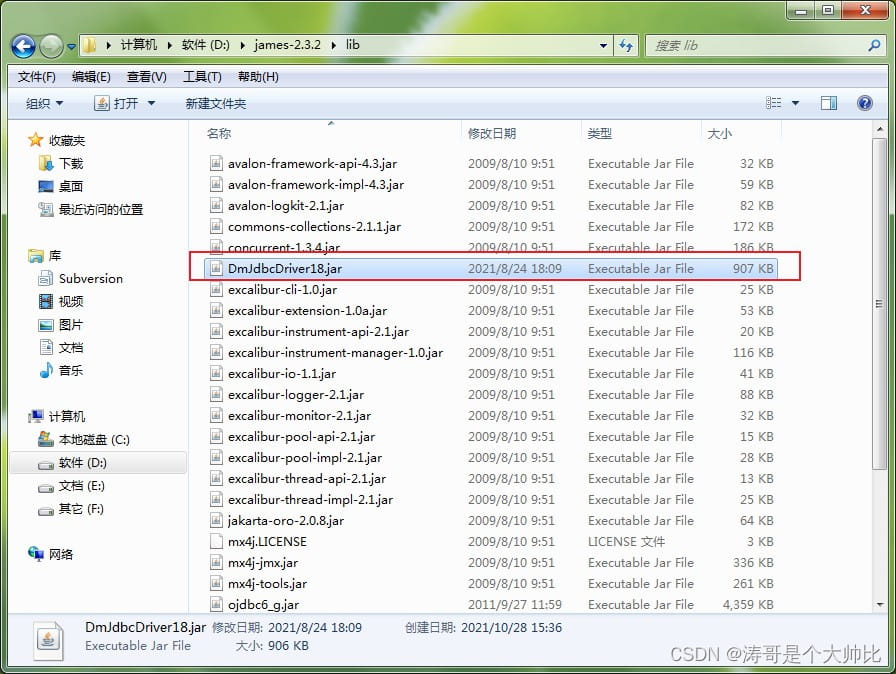

3、添加依赖包

因为我用的是达梦数据库,james里面没有这个数据库的依赖包,所以需要额外添加,如果是mysql、oracle常用的数据库就不需要再额外添加,因为james已经支持。

找到james-2.3.2\lib,然后把需要的依赖包放进去

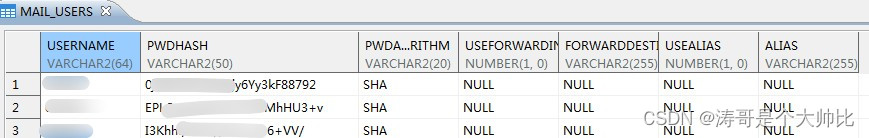

4、创建用户表

正常情况下会自动创建,sql语句在james-2.3.2\apps\james\conf\sqlresources.xml

如果不会自动创建,那么自己把sql语句复制出来执行

create table "mail_users"

(

"username" varchar2(64) not null,

"pwdhash" varchar2(50),

"pwdalgorithm" varchar2(20),

"useforwarding" number(1,0),

"forwarddestination" varchar2(255),

"usealias" number(1,0),

"alias" varchar2(255),

primary key("username")

);

comment on table "mail_users" is 'james邮件用户';

comment on column "mail_users"."pwdalgorithm" is '加密方式,默认sha';

comment on column "mail_users"."pwdhash" is '加密后的密码';

comment on column "mail_users"."username" is '邮箱帐号';2.james密码是如何加密验证的

当你通过telnet添加新用户时,比如add user test 123456,你可以查看数据库中的记录,username字段是test,pwdhash是加密后的密码,pwdalgorithm字段是“sha”,显然用的是sha加密方式。

让我们看下james源码是如何实现的,网上找到apache-james-2.3.2-src.zip源码文件,版本根据自己的来,然后用idea打开。

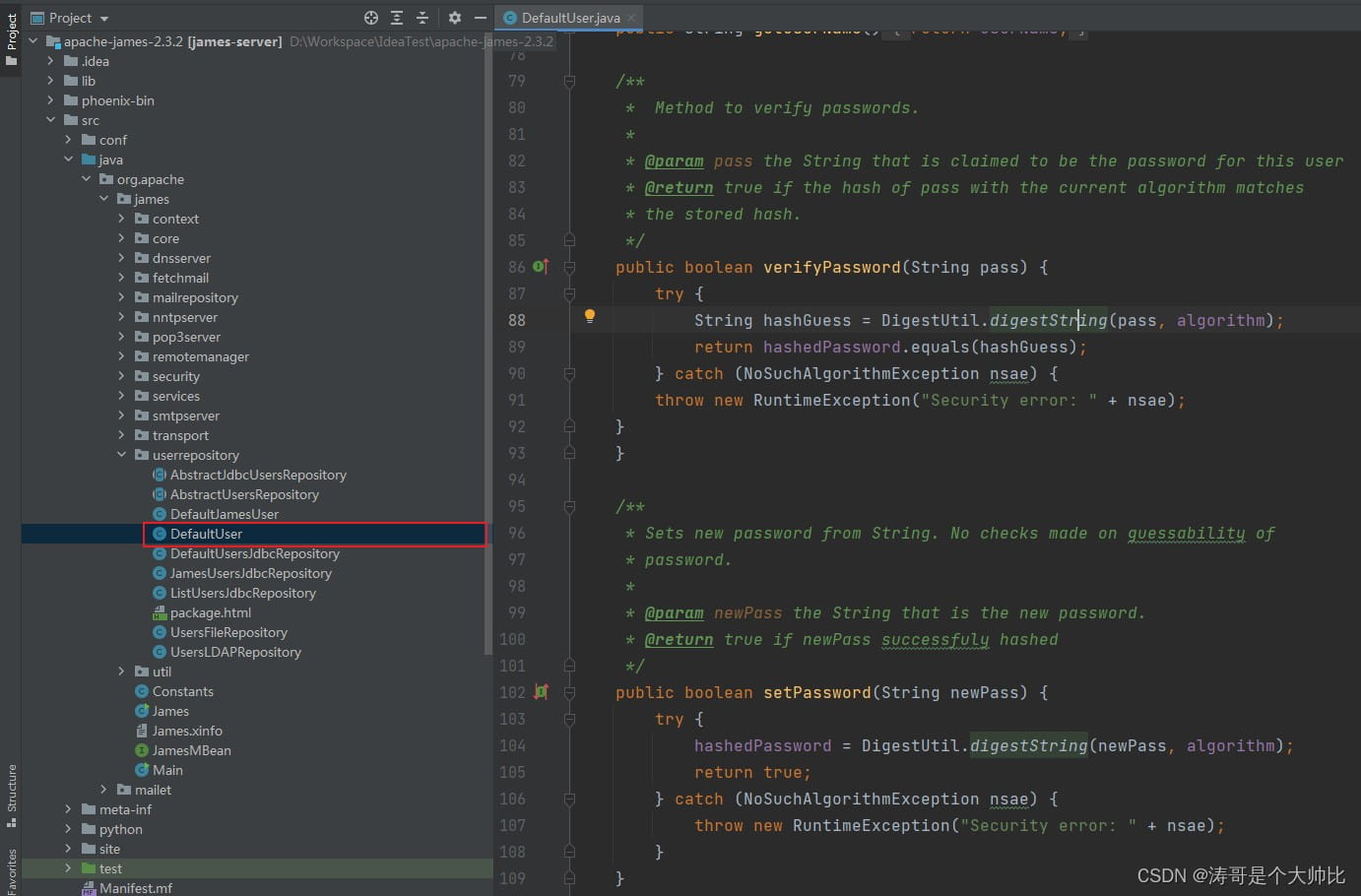

我们找到org.apache.james.userrepository.defaultuser类

第一个方法verifypassword()是用来做密码认证,传入的参数是明文密码,通过digestutil.digeststring()方法,转换成密文密码,然后与数据库中密码作比较,返回比较结果。请注意这里的digestutil.digeststring()方法,在后面还在提到。

第二个方法setpassword()是用于密码转换的,把明文转成密文,用的同样是digestutil.digeststring()方法。

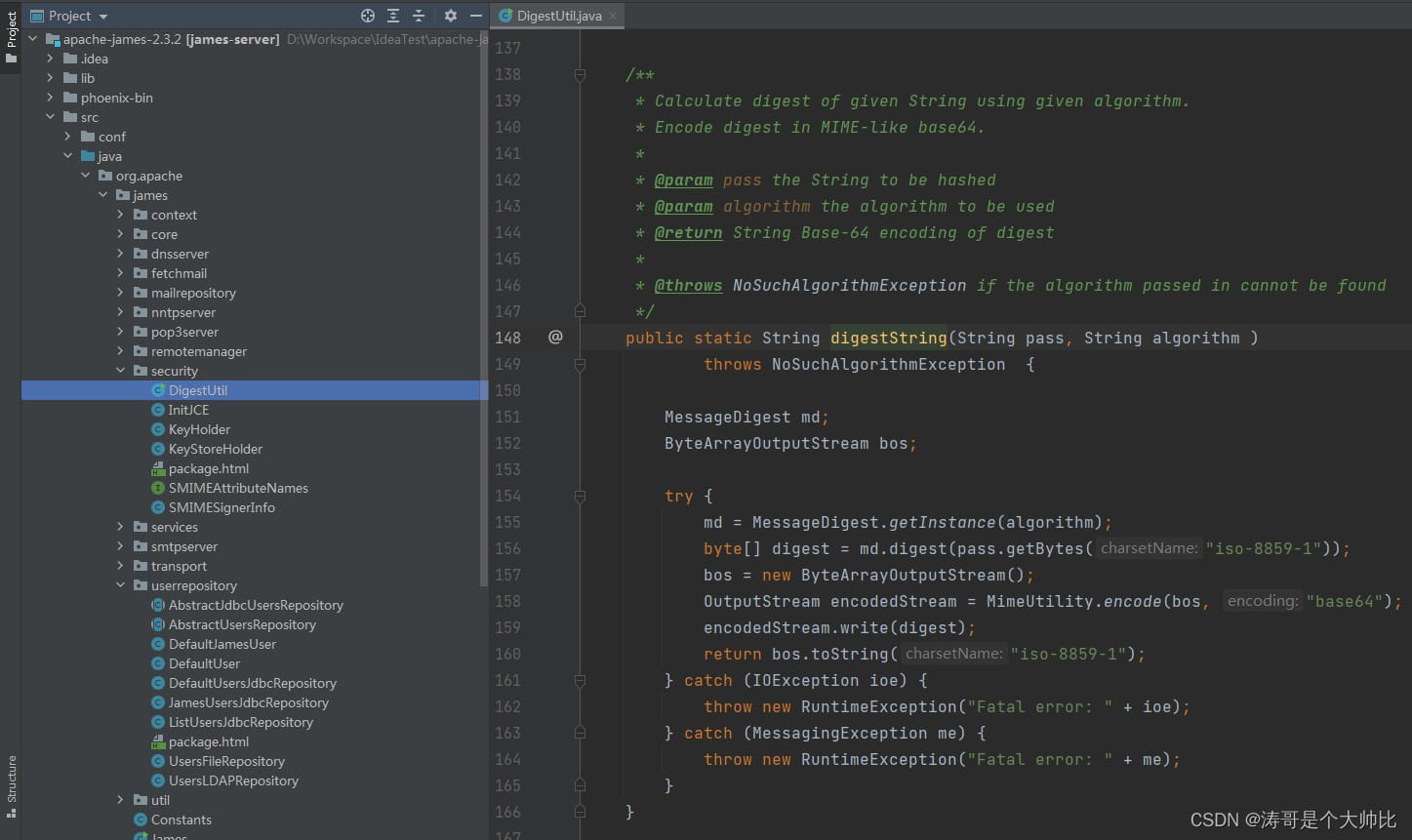

让我们再看下 org.apache.james.security.digestutil类,我们可以看到digeststring加密的方法。

如果需要在自己的项目里去添加或修改用户的信息,这时候密码处理的逻辑肯定需要跟james一致,这时候我们把这个加密的方法拷贝用就行了 。

创建个digestutil类,然后调用digestutil.digeststring()来获得加密后的密码。

package com.mail;

import javax.mail.messagingexception;

import javax.mail.internet.mimeutility;

import java.io.bytearrayoutputstream;

import java.io.ioexception;

import java.io.outputstream;

import java.security.messagedigest;

import java.security.nosuchalgorithmexception;

public class digestutil {

public static string digeststring(string pass, string algorithm )

throws nosuchalgorithmexception {

messagedigest md;

bytearrayoutputstream bos;

try {

md = messagedigest.getinstance(algorithm);

byte[] digest = md.digest(pass.getbytes("iso-8859-1"));

bos = new bytearrayoutputstream();

outputstream encodedstream = mimeutility.encode(bos, "base64");

encodedstream.write(digest);

return bos.tostring("iso-8859-1");

} catch (ioexception ioe) {

throw new runtimeexception("fatal error: " + ioe);

} catch (messagingexception me) {

throw new runtimeexception("fatal error: " + me);

}

}

private digestutil() {}

}加密支持的算法有md5、sha、sha-256等 ,如果你想知道支持哪些算法,可以通过下面的代码列出所有支持的算法:

import java.security.security;

import java.security.provider;

import java.security.provider.service;

public class listalgorithms {

public static void main(string[] args) {

for(provider provider: security.getproviders()) {

for(service service: provider.getservices()) {

if ("messagedigest".equals(service.gettype())) {

system.out.println(service.getalgorithm());

}

}

}

}

}3.总结

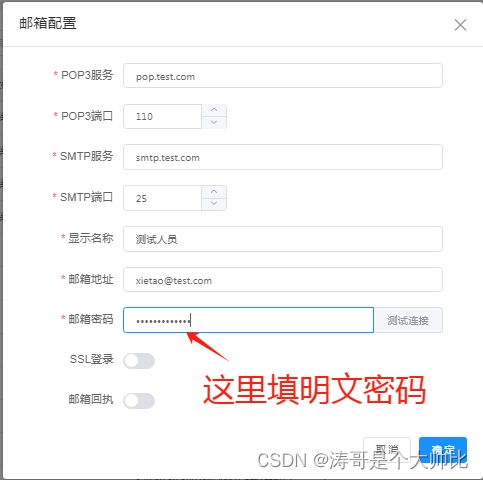

集成java mail直接用明文帐号密码连接就行了,因为james会自己去加密验证,其他软件通过pop3配置,密码也是用明文就行了。

如果觉得这种连接方式不安全有两种解决方案:

修改james源码,比较麻烦。密码在web端加密,传输到自己后台再解密,然后用解密后的密码连接james。

import javax.mail.*;

import javax.mail.internet.*;

import java.util.*;

public class sendemail {

public static void main(string[] args) {

string host = "smtp.example.com"; // smtp服务器地址

string username = "your-username"; // 用户名

string password = "your-password"; // 密码

properties props = new properties();

props.put("mail.smtp.host", host);

props.put("mail.smtp.auth", "true");

session session = session.getinstance(props, new authenticator() {

@override

protected passwordauthentication getpasswordauthentication() {

return new passwordauthentication(username, password);

}

});

try {

message message = new mimemessage(session);

message.setfrom(new internetaddress("from@example.com"));

message.setrecipients(message.recipienttype.to, internetaddress.parse("to@example.com"));

message.setsubject("email subject");

message.settext("email body");

transport.send(message);

system.out.println("email sent successfully");

} catch (messagingexception e) {

throw new runtimeexception("error sending email", e);

}

}

}

到此这篇关于apache james数据库存储用户信息的密码加密问题的文章就介绍到这了,更多相关apache james密码加密内容请搜索代码网以前的文章或继续浏览下面的相关文章希望大家以后多多支持代码网!

发表评论