概述

作为网络安全工程师,ssh(secure shell)服务的安全配置是我们日常工作中不可忽视的重要环节。本文将从基础配置到高级安全加固,全面解析ssh服务的各项参数,帮助您构建更加安全的远程管理环境。

基础配置详解

端口与监听设置

ssh默认监听22端口,这是最容易被攻击者扫描的目标之一。建议修改为1024以上的非标准端口:

port 2222 # 修改默认ssh端口

同时,限制ssh仅监听必要的网络接口:

listenaddress 192.168.1.100 # 仅监听内网接口

主机密钥配置

现代ssh服务支持多种密钥算法,推荐优先使用更安全的ed25519:

hostkey /etc/ssh/ssh_host_ed25519_key # 最佳选择 hostkey /etc/ssh/ssh_host_rsa_key # 兼容性选择

安全提示:应禁用已过时的dsa算法,在配置文件中注释掉相关行。

认证机制强化

禁用密码认证

密码认证容易受到暴力 破解攻击,强烈建议禁用:

passwordauthentication no # 禁用密码认证 pubkeyauthentication yes # 启用密钥认证

禁止root直接登录

防止攻击者直接针对root账户进行攻击:

permitrootlogin no # 禁止root直接登录

实现双因素认证(2fa)

结合google authenticator增加额外安全层:

# 安装所需软件 sudo apt install libpam-google-authenticator # 配置ssh使用双因素认证 challengeresponseauthentication yes authenticationmethods publickey,keyboard-interactive

访问控制策略

用户/ip白名单

限制允许访问ssh的用户和ip范围:

# 允许user1在任何位置访问,user2仅限内网访问 allowusers user1 user2@192.168.*.*

防火墙规则配置

使用ufw限制ssh访问来源:

# 仅允许内网访问ssh端口 sudo ufw allow from 192.168.1.0/24 to any port 2222

登录频率限制

安装fail2ban防御暴力 破解:

# 安装fail2ban sudo apt install fail2ban # 配置示例(/etc/fail2ban/jail.local) [sshd] enabled = true port = 2222 filter = sshd logpath = /var/log/auth.log maxretry = 3 findtime = 30 bantime = 3600

密钥管理最佳实践

密钥生成规范

使用高强度算法生成密钥对:

# 使用ed25519算法(推荐) ssh-keygen -t ed25519 -a 100 # 使用rsa算法(兼容性更好) ssh-keygen -t rsa -b 4096

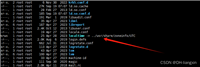

文件权限控制

确保ssh相关文件有正确的权限设置:

chmod 700 ~/.ssh chmod 600 ~/.ssh/authorized_keys chmod 600 ~/.ssh/id_ed25519 chmod 644 ~/.ssh/id_ed25519.pub

高级安全配置

加密算法配置

限制使用强加密算法,禁用弱算法:

# 加密算法配置 kexalgorithms curve25519-sha256@libssh.org,diffie-hellman-group-exchange-sha256 ciphers chacha20-poly1305@openssh.com,aes256-gcm@openssh.com,aes128-gcm@openssh.com macs hmac-sha2-512-etm@openssh.com,hmac-sha2-256-etm@openssh.com

会话超时设置

减少空闲会话保持时间,降低被劫持风险:

# 客户端保持活动状态检查 clientaliveinterval 300 clientalivecountmax 2 # 登录超时时间 logingracetime 1m

运维管理建议

- 定期更新:保持openssh服务更新到最新版本

- 日志监控:配置集中式日志收集,监控异常登录尝试

- 密钥轮换:定期更换服务器和用户密钥(建议每6-12个月)

- 审计配置:定期检查sshd_config文件变更

- 备份策略:备份服务器密钥和授权密钥文件

总结

通过本文介绍的多层次安全配置,您可以将ssh服务的安全性提升到专业级别。记住,安全是一个持续的过程,而非一次性配置。建议每季度复查一次ssh配置,并根据最新的安全威胁调整防御策略。

最后建议:在生产环境实施任何重大变更前,请先在测试环境验证,并确保保留至少一个活动会话作为备用连接方式,避免因配置错误导致无法远程访问服务器。

以上就是linux中ssh服务配置的全面指南的详细内容,更多关于linux ssh服务配置的资料请关注代码网其它相关文章!

发表评论