在服务器管理中,使用 ssh 密钥认证可以有效提升登录安全性。相比传统的密码认证,密钥认证不仅避免了暴 力 破 解的风险,同时也简化了多台服务器间的登录流程。本文将详细介绍如何在 windows 到 linux 和 linux 到 linux 的场景中配置密钥认证,并在配置完成后禁用密码登录,从而提高系统安全性。

windows 到 linux 的密钥登录

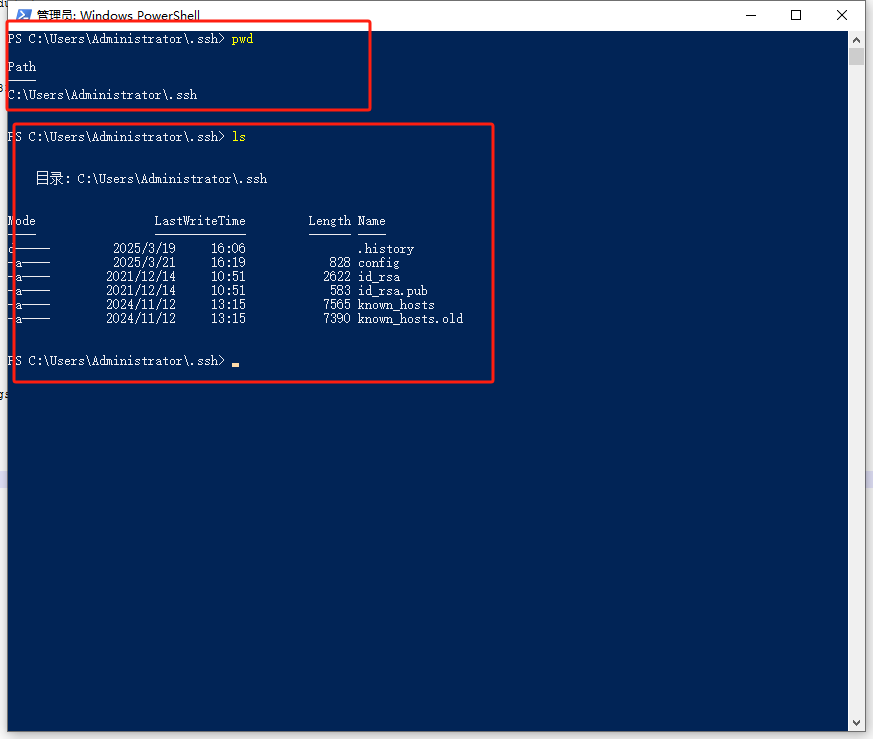

生成 ssh 密钥对(使用 windows 自带的 openssh)

如果你使用的是 windows 10 或更新版本,可以直接利用 openssh 工具生成密钥。在 powershell 中运行以下命令:

ssh-keygen -t rsa -b 4096

接下来根据提示为私钥添加密码,一般情况可以直接 enter 两次跳过,如若情况特殊可自行设置密码

- 参数说明:

-t rsa:指定生成 rsa 类型的密钥(也可以选择ed25519)。-b 4096:指定密钥长度为 4096 位,安全性更高。

生成后,会在指定目录下生成两个文件:

- 私钥(

id_rsa):请务必妥善保管,不要泄露。 - 公钥(

id_rsa.pub):将用于配置在 linux 服务器上。

我是administrator用户

上传公钥到 linux 服务器

将生成的公钥上传到目标 linux 服务器。可以使用 scp 命令:

scp c:\users\你的用户名\.ssh\id_rsa.pub 用户名@linux服务器ip:~/

登录到服务器后,执行以下命令配置公钥:linux上操作的

mkdir -p ~/.ssh cat ~/id_rsa.pub >> ~/.ssh/authorized_keys chmod 700 ~/.ssh chmod 600 ~/.ssh/authorized_keys rm ~/id_rsa.pub

解释:

mkdir -p ~/.ssh:创建 ssh 目录(如果不存在)。cat ~/id_rsa.pub >> ~/.ssh/authorized_keys:将公钥追加到认证文件中。chmod 700和chmod 600:设置目录及文件权限,防止未授权访问。- 最后删除临时上传的公钥文件,保证服务器整洁。

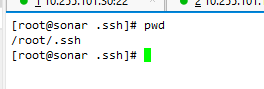

我是root用户

禁用密码登录

为防止密码被暴力破解,建议修改 ssh 配置文件,禁用密码登录:

sudo vim /etc/ssh/sshd_config

找到以下配置项,修改为:

passwordauthentication no pubkeyauthentication yes

passwordauthentication no这行指令禁用了密码认证。也就是说,用户将不能使用用户名和密码来登录服务器,进一步减少暴力破解攻击的风险,从而提高安全性。

pubkeyauthentication yes这行指令启用了基于公钥的认证方式。服务器将接受客户端使用密钥对中私钥所产生的签名进行身份验证。只有当客户端的公钥出现在服务器用户的

~/.ssh/authorized_keys文件中时,才会允许登录。

保存后,重启 ssh 服务:

sudo systemctl restart sshd

注意: 在禁用密码认证前,请确保已经测试过密钥登录正常可用,否则可能会导致远程无法访问!

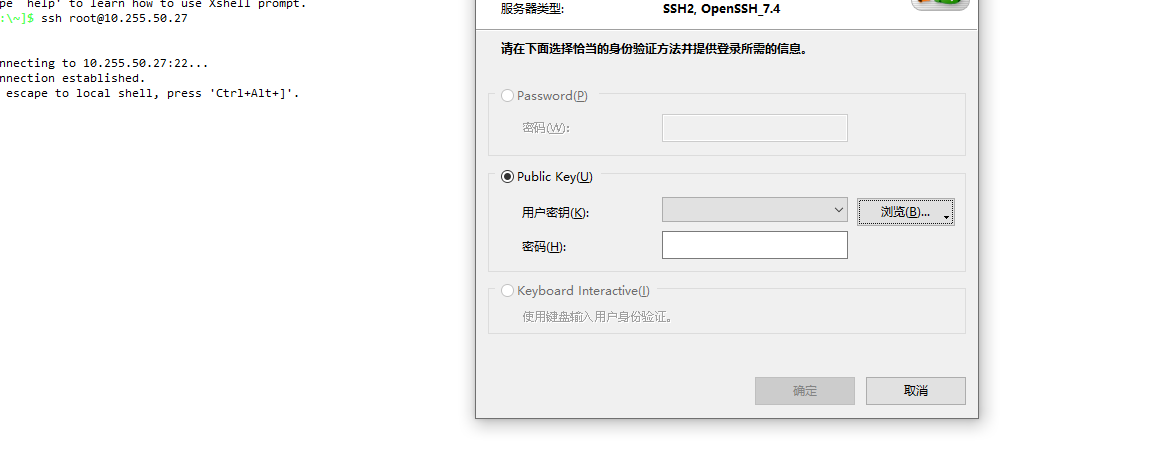

重启完,不要直接退出服务器,可以另开窗口测试我是xshell

现在让我秘钥,不要密码了

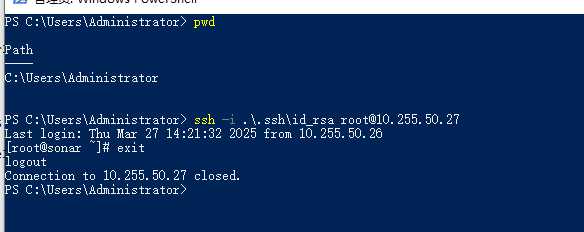

测试 ssh 免密登录

在 windows 的 powershell 中执行:

ssh -i c:\users\你的用户名\.ssh\id_rsa 用户名@linux服务器ip

如果无需输入密码即可登录,说明配置成功。同时可以在 windows 端配置 ~/.ssh/config 文件,以简化连接过程:

host myserver

hostname linux服务器ip

user 用户名

identityfile c:\users\你的用户名\.ssh\id_rsa

以后只需执行 ssh myserver 即可连接。

linux 到 linux 的密钥登录

在多台 linux 服务器之间,使用 ssh 密钥认证同样适用。下面介绍如何在 linux 环境下生成密钥、传输公钥以及配置无密码登录。

在源服务器生成密钥对

在终端中执行:

ssh-keygen -t rsa -b 4096

同样会生成:

- 私钥:

~/.ssh/id_rsa - 公钥:

~/.ssh/id_rsa.pub

将公钥复制到目标服务器

可以使用 ssh-copy-id 命令将公钥自动添加到目标服务器的 authorized_keys 文件中:

ssh-copy-id 用户名@目标服务器ip

执行后会要求输入目标服务器的密码,输入后命令会自动将公钥添加到 ~/.ssh/authorized_keys 文件中,并设置合适的权限。

如果 ssh-copy-id 命令不可用,也可以手动复制:

scp ~/.ssh/id_rsa.pub 用户名@目标服务器ip:~/

登录目标服务器后:

mkdir -p ~/.ssh cat ~/id_rsa.pub >> ~/.ssh/authorized_keys chmod 700 ~/.ssh chmod 600 ~/.ssh/authorized_keys rm ~/id_rsa.pub

测试密钥登录

在源服务器上测试 ssh 登录:

ssh 用户名@目标服务器ip

如果无需输入密码即可登录,则说明密钥认证配置成功。

禁用密码登录(目标服务器)

和 windows 到 linux 的步骤类似,在目标服务器上编辑 ssh 配置:

sudo vim /etc/ssh/sshd_config

将以下配置项修改为:

passwordauthentication no pubkeyauthentication yes

保存后重启 ssh 服务:

sudo systemctl restart sshd

其他安全优化及常见问题

禁止 root 远程登录

为了进一步提升安全性,建议禁用 root 用户的 ssh 远程登录。在 /etc/ssh/sshd_config 中找到:

permitrootlogin yes

修改为:

permitrootlogin no

然后重启 ssh 服务。

配置防火墙和 fail2ban

- 防火墙设置: 确保只开放必要的端口(通常是 22 端口),并限制部分 ip 访问。

- fail2ban: 安装并配置 fail2ban,可自动封禁多次尝试登录失败的 ip 地址,有效防止暴力破解。

常见问题及解决方案

- 权限问题: 如果 ssh 登录时报错“bad permissions”,请检查

~/.ssh目录和authorized_keys文件的权限设置是否正确。 - 密钥格式问题: 生成密钥时若使用了 passphrase,确保在连接时正确输入,否则可以重新生成不含 passphrase 的密钥。

- 连接超时: 检查服务器的防火墙设置是否允许 ssh 连接,以及网络是否正常。

总结

通过 ssh 密钥认证实现无密码登录不仅提升了远程管理的便利性,更大幅降低了密码泄露和暴力破解的风险。无论是 windows 到 linux 还是 linux 到 linux 的场景中,都可以按照以下步骤完成配置:

- 生成密钥对: 在客户端生成公钥和私钥。

- 上传公钥: 将公钥添加到目标服务器的

authorized_keys文件中,并设置正确的权限。 - 禁用密码登录: 修改 ssh 配置文件,禁用密码认证,重启 ssh 服务。

- 安全加固: 禁止 root 登录、配置防火墙和 fail2ban 等措施。

希望本文能帮助大家构建更安全、高效的服务器管理环境。通过以上配置,你将能更轻松地管理多台服务器,并有效防止未经授权的访问。

到此这篇关于linux通过密钥认证实现ssh无密码登录的文章就介绍到这了,更多相关ssh 无密码登录内容请搜索代码网以前的文章或继续浏览下面的相关文章希望大家以后多多支持代码网!

发表评论