突破一流信息监控系统传木马并获得系统权限

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 146

突破一流信息监控系统传木马并获得系统权限 今天终于GK完了无聊闲逛在网上,意识催魂试的找我要文章...哈~发现一迷信网站,不爽...(入侵...

MSSQL数据库SA权限入侵的感悟

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 164

MSSQL数据库SA权限入侵的感悟 想必大家都知道MSSQL中SA权限是什么,可以说是至高无上。今天我就它的危害再谈点儿,我所讲的是配合N...

黑客对Linux操作系统的入侵全过程

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 176

黑客对Linux操作系统的入侵全过程 Once upon a time,我发现了一个网站,于是常规入侵。很好,它的FINGER开着,于是我...

Linux系统下由论坛到SSH的入侵分析

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 161

Linux系统下由论坛到SSH的入侵分析 本来我不习惯开QQ,可好友打来电话说有事找我,遂上线。因为我用的QQ是能显示IP地址的木子版本,...

黑客经验谈:如何入侵能建立IPC$空衔接的主机

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 168

黑客经验谈:如何入侵能建立IPC$空衔接的主机 IPC$的定义:IPC$是共享“命名管道”的资源,它对于程序间的通...

黑客经验谈系列之入侵3389起源完整编

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 175

黑客经验谈系列之入侵3389起源完整编 这多是本人多年下来的经验。 工具:WINNTAutoAttack自动攻击器(扫漏洞);SQLT...

黑客如何入侵装有SQL数据库的电脑主机

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 182

黑客如何入侵装有SQL数据库的电脑主机 近些年来,计算机的安全性能,曾突飞猛进的上升势头。导致以前网络,遍地都是的弱口令肉鸡,现在早已消失...

黑客谈对一台BT主机的入侵过程

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 195

黑客谈对一台BT主机的入侵过程 终于高中毕业了,一定要在暑假努力学习,发奋学习,以前入侵少之又少,都是研究这样研究那样,实战经验太欠缺了,...

黑客利用跨站实现HTTP会话劫持

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 194

黑客利用跨站实现HTTP会话劫持 Web应用程序是通过2种方式来判断和跟踪不同用户的:Cookie或者Session(也叫做会话型Cook...

黑客谈MS07-029域名DNS漏洞利用入侵过程

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 179

黑客谈MS07-029域名DNS漏洞利用入侵过程 前言:MS07-029,Windows 域名系统 (DNS) 服务器服务的远程过程调用 ...

黑客教你SQL注入Access导出WebShell的方法

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 188

黑客教你SQL注入Access导出WebShell的方法 热 点: 已经听N个人过说有人已经发现SQL注入Access得到webshe...

一个注射点,一个webshell甚至系统权限

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 195

一个注射点,一个webshell甚至系统权限 ————只要给我一个注射点,无论什么权限,我...

黑客实战:一次简单脚本攻击实例

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 170

黑客实战:一次简单脚本攻击实例 一、开篇 今天闲着无聊,到本地区的一个社区上转转,那些人污言秽语的,有个帖子还侵犯了一个朋友的版权,跟贴说...

eWebEditor编辑器成网站中的隐形炸弹

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 196

eWebEditor编辑器成网站中的隐形炸弹 站长在使用eWebEditor的时候是否发现,eWebEditor配置不当会使其成为网站中的...

系统泄露密码的入侵攻击分析

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 215

系统泄露密码的入侵攻击分析 WINDOWS访问139端口时自动用当前用户、密码连接,造成泄露用户密码,虽然其密码是加密的,但一样可以用来攻...

看看黑客是怎样使用Google黑掉Windows服务器

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 187

看看黑客是怎样使用Google黑掉Windows服务器 在我的《为什么使用Google扫描安全漏洞》的技巧中,我讨论了如何使用Google...

IPC经典入侵,比3389实用(图)

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 154

IPC经典入侵,比3389实用(图) 1.通过流光 、X-way或其他扫描程序扫到139端口机器建议用流光4.7,顺便可以破解到Admin...

网站和数据库分离的入侵技术(图)

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 212

网站和数据库分离的入侵技术(图) 前言:在我们入侵的过程中,很多人会遇到这种情况,拿到一个sa权限或是db_owner权限的注入点,但是数...

霸王背后的脆弱——完全解剖雷霆购物系统

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 202

霸王背后的脆弱——完全解剖雷霆购物系统 雷霆购物系统是国内一个使用比较广泛的购物系统,现在,我们就来看看它的安全性究竟如何吧!从网上下载7...

推荐:对FCBLOG的简单分析

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 222

推荐:对FCBLOG的简单分析 一:古老的OR注入漏洞。看一下首页,做的好凑合。有个登陆的地方,如图1.二话不说,试’or’=’or’,点...

完整的XSS wrom入侵实现流程

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 201

完整的XSS wrom入侵实现流程 我先拿SOHU BLOG做示范. 1.测试过滤字符,下面都是构造XSS所需要的关键字符(未包含全角字符...

Dvbbs8.0 access 后台拿webshell for 2003

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 188

Dvbbs8.0 access 后台拿webshell for 2003 新建一个数据库文件,命名为a.mdb 新建一个文本文件,命名为b...

手动克隆管理员

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 209

手动克隆管理员 现在入侵一台主机容易但是保护好很难 所一我们讲一下手动克隆管理员帐号!~ c:>net user hacker$Co...

论坛通用入侵一条龙教学(图)

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 604

论坛通用入侵一条龙教学(图) 目前网上有种新的趋势,黑客们的攻击目标开始从网站延伸到论坛和聊天室及留言板等公共场所,而许多用户的论坛密码竟...

热门技术探讨之跨站式入侵(图)

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 196

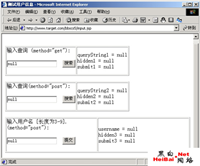

热门技术探讨之跨站式入侵(图) 最近朋友们老是弄些跨站,一会看这个站被跨站 那个站又被跨站,我看也无聊 顺便弄一些玩玩,到百度上随便搜索了...

sniffer攻击实例

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 204

sniffer攻击实例 假设我们已经通过某种方法成功的攻人了 Solaris 主机 202.11.22.33(本文隐藏了实际 IP地址,下...

强化远程终端3389入侵

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 195

强化远程终端3389入侵 很多朋友利用输入法漏洞通过3389端口入侵别人的服务器时,会发现在连接对方机器后,无法像内网计算机那样可以互传文...

利用SA权限入侵Mssql主机后的感悟

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 222

利用SA权限入侵Mssql主机后的感悟 想必大家都知道MSSQL中SA权限是什么,可以说是至高无上。今天我就它的危害再谈点儿,我所讲的是配...

追踪入侵JSP网站服务器

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 540

追踪入侵JSP网站服务器 在用JSP制作的电子商务网站多如牛毛。但是对于JSP网站而言,安全性真的能够让人放心吗?面对层出不穷的黑客攻击和...

IDS入侵特征库样本数据建立详解

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 195

IDS入侵特征库样本数据建立详解 IDS要有效地捕捉入侵行为,必须拥有一个强大的入侵特征数据库,这就如同一款强大的杀毒软件必须拥有强大且完...