不需其他启动管理软件在一个硬盘上同时安装win98,win2kP,win2ks,winXP,linux,FreeBSD

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 137

不需其他启动管理软件在一个硬盘上同时安装win98,win2kP,win2ks,winXP,linux,FreeBSD作者:NetDemo...

安全测试工具AWVS(acunetix web vulnerability scanner)的使用方法

2016-09-28 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 313

安全测试工具AWVS(acunetix web vulnerability scanner)的使用方法这篇文章主要介绍了安全测试工具AWV...

网络漏洞扫描工具Acunetix Web Vulnerability Scanner(AWVS)使用介绍

2016-09-28 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 280

网络漏洞扫描工具Acunetix Web Vulnerability Scanner(AWVS)使用介绍Acunetix Web Vuln...

Google出品的自动Web安全扫描程序 Skipfish 下载及安装使用方法

2012-10-19 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 311

Google出品的自动Web安全扫描程序 Skipfish 下载及安装使用方法Skipfish是由google出品的一款自动化的网络安全扫...

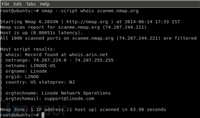

Nmap备忘单:从探索到漏洞利用 第三章 NSE脚本的使用

2016-12-27 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 313

Nmap备忘单:从探索到漏洞利用 第三章 NSE脚本的使用众所周知NMAP是经常用来进行端口发现、端口识别。除此之外我们还可以通过NMAP...

Nmap备忘单:从探索到漏洞利用 第二章 MITM

2016-12-27 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 354

Nmap备忘单:从探索到漏洞利用 第二章 MITM这是我们的第二期NMAP备忘单,基本上,我们将讨论一些高级NMAP扫描的技术,我们将进行...

Docker构建Web渗透测试工具容器

2016-08-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 304

Docker构建Web渗透测试工具容器使用Docker容器,我们可以根据需要创建渗透测试环境或者审计环境。我们也可以将容器作为证据的一部分...

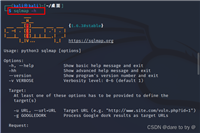

SQLMap简介及简单应用实例图文详解

2023-02-04 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 297

SQLMap简介及简单应用实例图文详解一个自动化的SQL注入工具,其主要功能是扫描、发现并利用给定URL的SQL注入漏洞,内置了很多绕过插...

隐藏在Windows XP中的28个秘密武器

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 308

隐藏在Windows XP中的28个秘密武器Windows XP现在大家都在用了,不过,隐藏在它其中的秘密武器可不是人人都找得到,下面就让...

黑客攻击的方式有?

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 289

初级黑客教学各位老大//// 本文纯属个人见解 //// 如有不满竟请见谅 qq :249395079 emil:lovew...

Telnet的命令模式

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 291

Telnet的命令模式除了在Telnet是如何工作的例子介绍的以外,Telnet还有很多的特点。Telnet可发送除了"esca...

邮箱密码破解EmailCrack使用

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 276

邮箱密码破解EmailCrack使用现在你去ISP处开户上网,他们一般都会给你一个邮箱,地址一般是你的帐号@xxx.net,密码和你的上网...

在W2K中提升权限的几个攻击实例之成败心得

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 285

在W2K中提升权限的几个攻击实例之成败心得讲到Exploit都会涉及到提升权限的问题,所谓提升权限就是利用系统的漏洞来获得更高的Privi...

仅用windows自带的ftp.exe实现断点续传

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 260

仅用windows自带的ftp.exe实现断点续传动画下载地址: http://www.chinesehack.org/soft/boo...

电脑杀毒软件怎么关闭?

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 262

电脑杀毒软件怎么关闭?电脑是自带杀毒功能的,很多用户都比较习惯使用杀毒软件,都是默认打开的,在下载一些软件的时候会进行拦截,很多网友都不知...

常用的Linux网络安全工具简介

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 276

常用的Linux网络安全工具简介常用的Linux网络安全工具简介 尽管各种版本的Linux distribution 附带了很多开放源...

pwdump的使用方法

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 260

pwdump的使用方法作者:kingboy 来源:中国鹰派联盟 不知道大家有没有用过pwdump这个工具,这是一个用来抓取NT、...

DoS系列--分布式拒绝服务攻击工具mstream

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 271

DoS系列--分布式拒绝服务攻击工具mstream DoS系列--分布式拒绝服务攻击工具mstream ☆ 简介 分布式拒绝服务攻击...

NetXray使用说明总汇

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 258

NetXray使用说明总汇标题:NetXray使用说明之(1)1.1.1.1----2.2.2.2----3.3.3.3----4.4.4...

网络刺客2使用指南

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 257

网络刺客2使用指南 “天行”推出网络刺客2已有一年,想当初此软件因其强大的功能被国内“黑”界推为惊世之作,我在得到它后,却有近半年时间在研...

冰河”启示录

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 272

冰河”启示录 冰河”启示录 作者: 陈经韬 前言:我经常在杂志和报刊上看到此类标题的文章,但大多是骗稿费的,没有任何技术含量.于是一气之...

tfn2k使用方法和对策(3)

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 264

tfn2k使用方法和对策(3) tfn2k使用方法和对策(3) 作者:佳佳 本来想再分两次写完本文,后来发现佳佳要...

tfn2k使用方法和对策(2)

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 272

tfn2k使用方法和对策(2) tfn2k使用方法和对策(2) 作者:佳佳 佳佳继续上一次的文章,这一次是...

火凤凰2.4使用教程

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 271

火凤凰2.4使用教程今次给大家推荐的是阿风哥的作品:无赖小子。(way).说起来它普及的不广,但是面孔生疏的马儿更加隐蔽。不是众杀毒软件的...

tfn2k使用方法和对策(1)

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 255

tfn2k使用方法和对策(1) tfn2k使用方法和对策(1) 作者:佳佳 今年年初,一些黑客使用DDo...

火凤凰2.0使用教程

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 262

火凤凰2.0使用教程火凤凰是国产木马里最先使用反弹端口的木马,其避开防火墙的能力极其出色,DELPHI编写,功能较多但是不太好用,而且没有...

Nmap网络安全扫描器说明(5)

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 289

Nmap网络安全扫描器说明(5)Nmap网络安全扫描器说明(5) 作者:作者:Fyodor 译者:quack发布日期:2002-2-6上传...

Nmap网络安全扫描器说明(3)

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 283

Nmap网络安全扫描器说明(3)Nmap网络安全扫描器说明(3) 作者:作者:Fyodor 译者:quack发布日期:2002-2-6上传...

不需要任何密码就能达到进入中有冰河的机器!!!

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 266

不需要任何密码就能达到进入中有冰河的机器!!!不需要任何密码就能达到进入中有冰河的机器!!!小飞刀 [[冰河第一站]]冰河出现到现在,使用...

Nmap网络安全扫描器说明(2)

2008-10-08 00:00 | 分类:网络安全 | 评论:0 次 | 浏览: 232

Nmap网络安全扫描器说明(2)Nmap网络安全扫描器说明(2) 作者:作者:Fyodor 译者:quack发布日期:2002-2-6上传...