前言:

802.1x认证是网络接入控制方案(nac)中的一种,是一种基于端口的网络接入控制协议,通过它能够实现保护企业内网的安全性的目的。

802.1x认证安全性较高,但是却需要客户终端安装802.1x客户端,网络部署不灵活。相较而言,nac中的mac认证方式不需要安装客户端,但是需要在认证服务器上登记mac地址,管理复杂;而portal认证方式同样不需要客户端并且部署灵活,但是安全性不高。

所以,802.1x认证一般适用于新建网络、用户集中并且信息安全要求严格的场景。

场景:

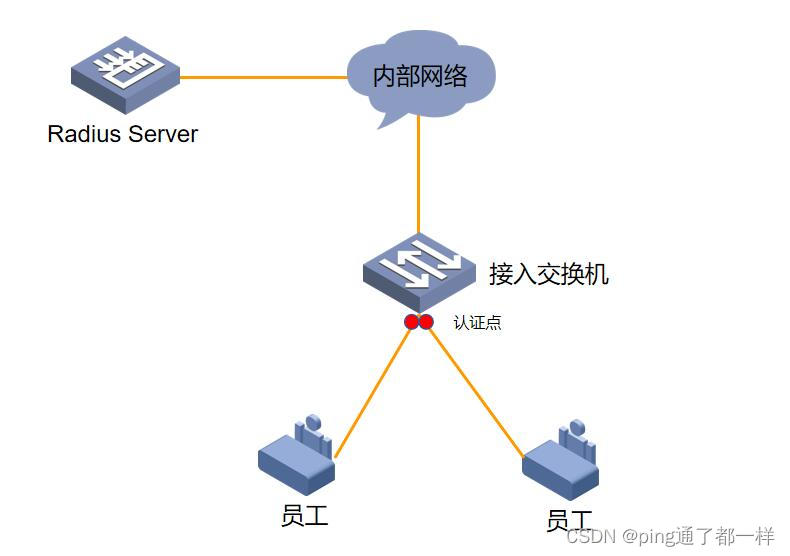

华为agile controller-campus对接入用户进行802.1x认证(认证点部署在接入交换机)

huawei/h3c设备——对接huawei ag(radius服务器)

nac为统一模式,可基于vpn实例

终端用户(支持802.1x认证)采用802.1x认证方式接入的组网环境

一、华为设备:

1、配置radius服务器,添加用户账户,保证用户的认证/授权/计费功能正常运行(略)

#配置过程中有两个个共享密钥(radius认证和计费密钥)交换机侧与服务器侧必须要配置一致

2、配置全网路由可达

3、(可选)配置二层交换机透传802.1x认证报文

l2protocol-tunnel user-defined-protocol 802.1x protocol-mac 0180-c200-0003 group-mac 0100-0000-0002

interface ethernet接口/ge接口/eth-trunk接口

l2protocol-tunnel user-defined-protocol 802.1x enable

bpdu enable4、创建radius服务器模板(指定radius服务器ip地址及共享密钥)

radius-server template radius_temp #创建radius server模板

radius-server shared-key cipher radius@auth #定义共享秘钥

radius-server authentication x.x.x.x 1812 vpn-instance video source ip-address x.x.x.x weight 100 #ip-address为需要修改的地址,每个局点不同

radius-server accounting x.x.x.x 1813 vpn-instance video source ip-address x.x.x.x weight 100 #ip-address为需要修改的地址,每个局点不同

radius-server testuser username authtest password cipher huayun@123 #创建测试用户authtest,用户密码huayun@123

radius-server authorization x.x.x.x vpn-instance video shared-key cip radius@auth #定义授权秘钥

5、创建aaa认证方案,认证方式为radius

aaa #进入aaa模式

authentication-scheme radius_auth #创建认证方案

authentication-mode radius #指定认证方案的认证模式radius6、创建aaa计费方案,认证方式为radius

accounting-scheme radius_acc #创建审计方案

accounting-mode radius #指定审计方案的审计模式为radius

accounting realtime 15 #指定实时审计周期为15分钟

accounting start-fail online #指定开始计费失败策略为:如果开始计费失败,允许用户上线 (缺省情况下,如果开始计费失败,用户不能上线,即采用offline方式)

该命令仅在执行accouting-mode命令配置计费模式为hwtacacs或radius模式下生效;

应用场景:应用了计费方案后,如果有用户上线,设备将向计费服务器发送开始计费请求。

正常情况下,计费服务器响应设备的请求,由于网络故障的影响,可能造成设备没有收到计费服务器的响应而造成计费失败。

计费失败后,需要执行响应的策略:

7、创建接入用户默认认证域,并将radius服务器模板、认证方案、计费方案绑定至该域;

aaa #进入aaa模式

domain video.gov #创建video.gov的域并进入域的视图

authentication-scheme radius_auth #配置域下应用的认证方案

accounting-scheme radius_acc #配置域下应用的计费方案

radius-server radius_temp #配置域下应用radius-server模板8、定义触发逃生通道后用户所能访问的资源,以下配置以能够访问所有资源为例(即配置radius服务器状态探测功能)

#设备通过radius服务器状态探测功能感知radius服务器的状态,在radius服务器状态为down时,使用户能够获得逃生权限;在radius服务器状态up后,用户退出逃生权限,进行重认证

#服务器down后,每60s测试一次,3s内只要收到回复(无论认证成功与否都会有回复),服务器状态变为up.

radius-server template radius_temp

radius-server detect-server interval 60

radius-server detect-server timeout 3

#radius请求5s秒内无回复再次请求(以下为缺省值)

radius-server retransmit 3 timeout 5

#5s内出现两次radius请求无响应,循环技术两次则服务器被判定为down.

#两次radius请求无响应时间大于300s时,判定服务器down. 默认 5 2 2

radius-server dead-interval 5

radius-server dead-count 1

radius-server detect-cycle 2

radius-server max-unresponsive-interval 300

#配置radius认证服务器和计费服务器的状态同步

radius-server dead-detect-condition by-server #配置基于ip地址对radius服务器进行自动探测

缺省情况下,radius服务器和计费服务器是分开进行探测的。

配置该功能后,相同vpn实例下,相同ip地址的radius认证服务器和计费服务器同步探测,状态同步更新;

#配置授权参数

用户在预连接、认证失败或认证服务器down时,支持通过vlan、ucl组和业务方案授权

#业务方案

acl number 3000 #定义acl,service-scheme需调用

description for_video

rule 1 permit ip #放行所有ip流量

aaa

service-scheme authserver_down #创建一个业务方案,并进入业务方案视图。缺省情况下,设备没有创建业务方案

acl-id 3000 #业务方案下绑定acl9、创建并配置802.1x接入模板

dot1x-access-profile name dot1x_access_profile //缺省情况下,设备自带1个名称为dot1x_access_profile的802.1x接入模板

dot1x authentication-method { chap | pap | eap } //配置802.1x用户的认证方式

缺省情况下,802.1x用户认证方式为eap,即采用可扩展的认证协议eap(extensible authentication protocol)中继认证方式

注释:如果802.1x客户端采用peap认证方式,则设备端用户的认证方式可配置为eap

10、创建并配置802.1x认证模板

authentication-profile name dot1x_authen_profile

dot1x-access-profile dot1x_access_profile //配置认证模板绑定的802.1x接入模板

access-domain video.gov force //指定强制认证域

authentication mode multi-authen max-user 100 #指定用户接入模式为多用户单独认证接入模式、最大接入用户数为100

authentication event authen-server-down action authorize service-scheme authserver_down #配置用户在认证服务器down时的网络访问权限

authentication event authen-server-up action re-authen #使能当认证服务器状态由down或强制up转变为真正up时,设备对处于逃生状态的用户进行重认证。

缺省情况下,当认证服务器状态由down或强制up转变为真正up时,设备不会对处于逃生状态的用户进行重认证。

缺省情况下,对预连接用户或认证失败用户进行重认证的周期为60s

说明:设备将radius服务器的状态设置为down,执行命令radius-server dead-time dead-time配置radius服务器恢复激活状态的时间,当dead-time超时后,设备会将服务器的状态设置为up,此状态为强制up。

服务器可以成功收发报文时为真正up状态。服务器状态从down或强制up状态转变为真正up状态时,设备会对用户进行重认证。

11、接口下绑定认证模板

interface gigabitethernet0/0/17

authentication-profile dot1x_authen_profile附:

相关查看命令

#display access-user access-type dot1x# #查看在线802.1x用户信息

#display radius-server { dead-interval | dead-count | detect-cycle } #查看radius服务器的探测周期、每个探测周期连续响应的最大次数和探测周期循环的配置信息

#display radius-server configuration #查看radius服务器模板下自动探测用户、探测周期以及探测报文超时等待时间的配置信息

#display radius-server max-unresponsive-interval #查看radius服务器无响应的最大时间间隔的配置信息

#display dot1x-access-profile configuration [ name access-profile-name ] #查看802.1x接入模板的配置信息 二、h3c

1、配置radius服务器,添加用户账户,保证用户的认证/授权/计费功能正常运行(略)

#配置过程中有两个个共享密钥(radius认证和计费密钥)交换机侧与服务器侧必须要配置一致

2、配置全网路由可达

3、配置radius方案

radius scheme radius_temp #创建radius方案,并进入radius方案视图

primary authentication x.x.x.x vpn-instance video key simple radius@auth weight 100 #配置主radius认证服务器

primary accounting x.x.x.x vpn-instance video key simple radius@auth weight 100 #配置主radius计费服务器

user-name-format without-domain #设置发送给radius服务器的用户名不携带携带isp域名(缺省情况下,发送给radius服务器的用户名携带isp域名)

nas-ip x.x.x.x #为指定radius方案配置发送radius报文使用的源ip地址(一般为网关)(可选)

#缺省情况下,未指定发送radius报文使用的源ip地址,设备将使用到达radius服务器的路由出接口的主ipv4地址作为发送radius报文的源ip地址。

#需要修改的地址,每个局点不同

4、配置isp域

domain video.gov #创建非缺省isp域

authentication default radius-scheme radius_temp #配置802.1x用户使用radius方案"radius_temp"进行认证、授权、计费

authorization default radius-scheme radius_temp

accounting default radius-scheme radius_temp

5、配置802.1x

dot1x #开启全局802.1x功能(缺省情况下,全局的802.1x处于关闭状态)

dot1x authentication-method eap #配置802.1x系统的认证方式(缺省情况下,设备启用eap终结方式,并采用chap认证方法)

#注释:如果采用eap中继认证方式,则设备会把客户端输入的内容直接封装后发给服务器,这种情况下user-name-format命令的设置无效。

dot1x access-user log enable successful-login failed-login #开启802.1x认证用户上线成功、失败的日志信息

#缺省情况下,802.1x接入用户日志信息功能处于关闭状态。interface interface-type interface-number

dot1x #开启端口的802.1x

dot1x mandatory-domain video.gov #指定接口上接入的802.1x用户使用强制认证域video.gov

#缺省情况下,未指定802.1x用户使用的强制认证域

#功能:1、防止用户通过恶意假冒其它域账号从本端口接入网络

2、通过配置强制认证域对不同端口接入的用户指定不同的认证域,从而增加了管理员部署802.1x接入策略的灵活性

#只有同时开启全局和端口的802.1x后,802.1x的配置才能在端口上生效

6、配置802.1客户端(略)

附:

相关查看命令

显示802.1x的会话连接信息、相关统计信息或配置信息

display dot1x [ sessions | statistics ] [ interface interface-type interface-number ]

显示当前802.1x在线用户的详细信息

display dot1x connection [ open ] [ interface interface-type interface-number | slot slot-number | user-mac mac-address | user-name name-string ]

显示指定类型的vlan中的802.1x用户的mac地址信息

display dot1x mac-address { auth-fail-vlan | critical-vlan | guest-vlan } [ interface interface-type interface-number ]

清除guest vlan内802.1x用户

reset dot1x guest-vlan interface interface-type interface-number [ mac-address mac-address ]

清除802.1x的统计信息

reset dot1x statistics [ interface interface-type interface-number ]faq:

802.1x认证时,radius方案中不配置nas-ip会影响认证?

答:不配置nas-ip,接入设备查询路由表,以出接口的ip作为源地址发送radius报文,即该出接口ip相当于nas-ip。

不配是否存在影响,这主要看认证服务器存有的接入设备ip与设备发出radius报文的源地址(nas-ip)是否一致,不一致的话,提示没有找到接入设备或者设备的radius使能未启用

发表评论