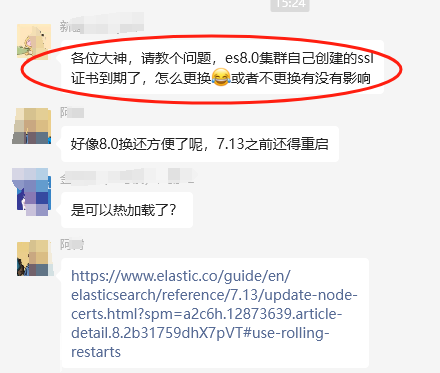

1、ssl 证书过期问题

如上两个问题是近期社群讨论比较多的问题,涉及8.x、7.x等版本。

在 elasticsearch 集群中,使用ssl证书对数据传输进行加密是一种常见的安全措施。

正如《一本书讲透 elasticsearch》所讲的一样,elasticsearch 8.0 之后,安全设置已经成为默认配置,除非手动禁用。。

但,随着时间的推移,这些ssl证书会到期,需要进行更换以保持集群的安全性。

本文将详细介绍如何为elasticsearch 8.x集群更换自创建的ssl证书,确保数据传输的安全性不受影响。

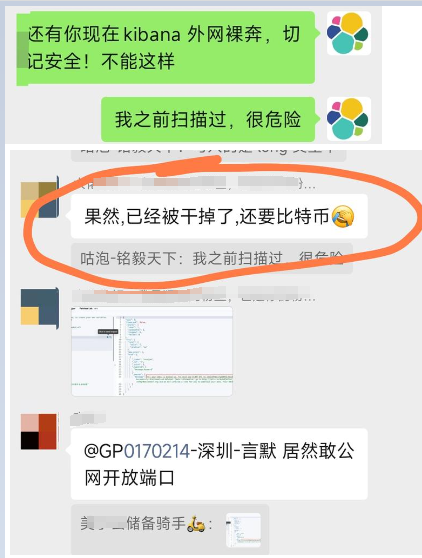

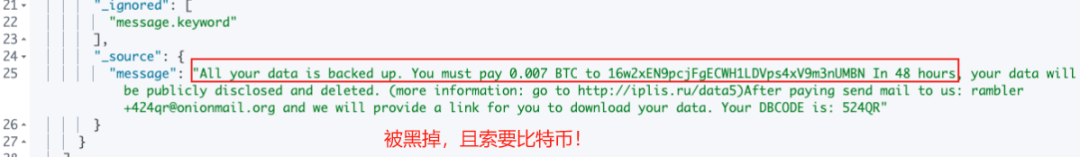

2、安全问题务必引起高度重视

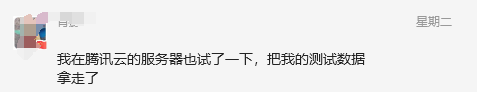

不用多讲,kibana 的默认端口(5601)未加密码保护而暴露在公网上,可能会造成安全风险,导致结果如图。

相信这些截图,会被文字更会引起大家的注意。

3、ssl 证书到期后可能出现问题

ssl证书到期可能导致以下问题:

第一:数据传输安全风险:过期的证书无法保证数据传输的加密,使得数据在传输过程中可能被截获。

第二:服务中断:大多数客户端和浏览器在检测到ssl证书过期时,会中断与服务器的连接,导致服务不可用。

因此,及时更新elasticsearch集群的ssl证书至关重要。

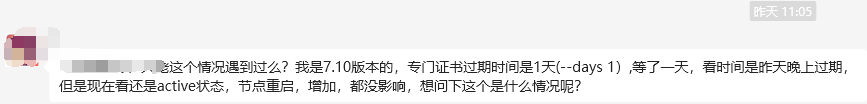

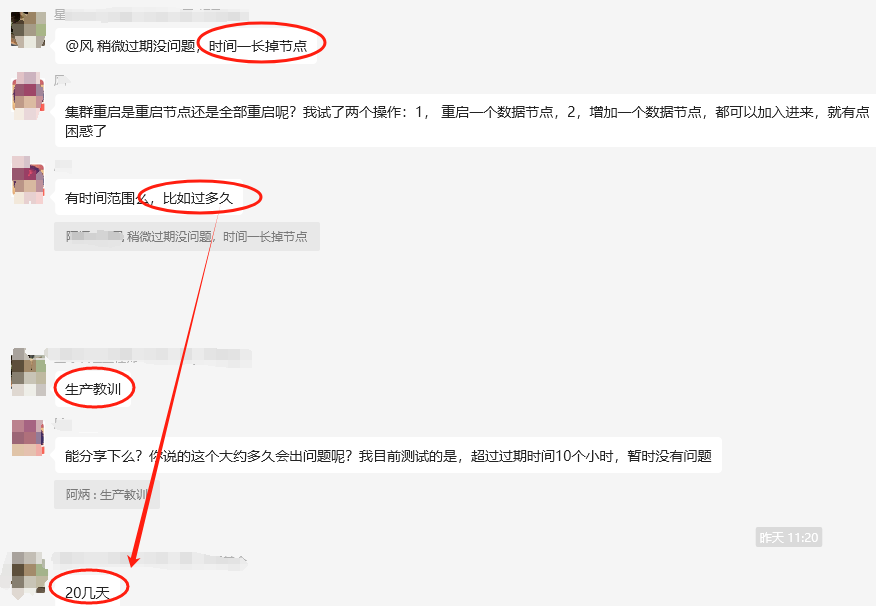

昨天讨论这个问题的时候,球友现身说法,提及:短期可能没有问题,但过期20几天出现过:掉节点的大问题。如下图所示。

20几天的说法,我们当前无法从源码和官方文档考证,每个集群是否都一致或者有差异。

但,可以肯定的是——到期前及时更换才是解决问题的方案。

4、怎么知道 ssl 证书过期了?

咱们验证一下是否过期了,验证方案如下:

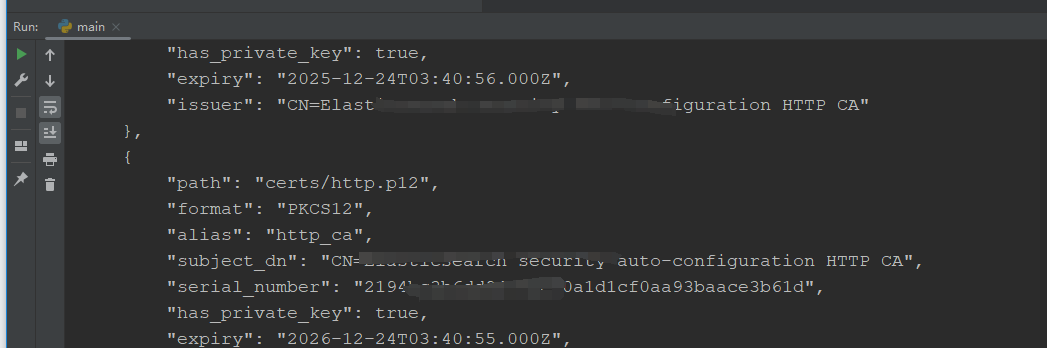

get /_ssl/certificates例如,在一个新搭建的 8.11.0 版本的本地集群中,执行上述命令后,返回的结果如下。

[

{

"path": "certs/http.p12",

"format": "pkcs12",

"alias": "http",

"subject_dn": "cn=elasticsearch security auto-configuration http ca",

"serial_number": "2194bc3b6dd9479be90a1d1cf0aa93baace3b61f",

"has_private_key": false,

"expiry": "2026-12-24t03:40:55.000z",

"issuer": "cn=elasticsearch security auto-configuration http ca"

},

{

"path": "certs/http.p12",

"format": "pkcs12",

"alias": "http",

"subject_dn": "cn=vm-8-2-centos",

"serial_number": "e8da1c214dc077f34d7d13f79cb4e1b9201cd78f",

"has_private_key": true,

"expiry": "2025-12-24t03:40:56.000z",

"issuer": "cn=elasticsearch security auto-configuration http ca"

},

{

"path": "certs/http.p12",

"format": "pkcs12",

"alias": "http_ca",

"subject_dn": "cn=elasticsearch security auto-configuration http ca",

"serial_number": "2194bc3b6dd9479be90a1d1cf0aa93baace3b61f",

"has_private_key": true,

"expiry": "2026-12-24t03:40:55.000z",

"issuer": "cn=elasticsearch security auto-configuration http ca"

},

{

"path": "certs/transport.p12",

"format": "pkcs12",

"alias": "transport",

"subject_dn": "cn=elasticsearch security auto-configuration http ca",

"serial_number": "2b720e3a44df21f806e5b7d82ec8fb1d7f04e4cf",

"has_private_key": false,

"expiry": "2122-12-01t03:40:51.000z",

"issuer": "cn=elasticsearch security auto-configuration http ca"

},

{

"path": "certs/transport.p12",

"format": "pkcs12",

"alias": "transport",

"subject_dn": "cn=vm-8-2-centos",

"serial_number": "3de213753615e6fcba0248a6b6591788e6b249ff",

"has_private_key": true,

"expiry": "2122-12-01t03:40:52.000z",

"issuer": "cn=elasticsearch security auto-configuration http ca"

},

{

"path": "certs/transport.p12",

"format": "pkcs12",

"alias": "transport_ca",

"subject_dn": "cn=elasticsearch security auto-configuration http ca",

"serial_number": "2b720e3a44df21f806e5b7d82ec8fb1d7f04e4cf",

"has_private_key": false,

"expiry": "2122-12-01t03:40:51.000z",

"issuer": "cn=elasticsearch security auto-configuration http ca"

}

]很明显,我当前集群显示是没有过期的。

上述 json 数据列出了 elasticsearch 集群中使用的一系列 ssl 证书的详细信息。各个证书用于不同的目的,如 http 通信和节点之间的传输层(transport layer)通信。

让我们逐一解读这些证书的关键信息,以及为什么会有不同的到期年份(2026年、2025年和2122年)。

证书详细信息——每个证书条目包含以下关键信息:

| 字段 | 释义 |

|------------------|----------------------------------------------------------------------------------------|

| `path` | 证书存储的路径,如在 `elasticsearch.yml` 文件中配置。 |

| `format` | 文件的格式。可选:`jks`、`pkcs12`、`pem`。其中 `pkcs12` 是存储证书和私钥的标准格式。 |

| `alias` | 证书的别名,用于识别证书的用途。|

| `subject_dn` | 证书主题的专有名称(distinguished name,dn),即证书主题的唯一名称。 |

| `serial_number` | 证书的序列号的十六进制表示形式。每个证书都有一个唯一的序列号。 |

| `has_private_key`| 表示 elasticsearch 是否有权访问此证书的私钥。布尔值(`true` 或 `false`)。 |

| `expiry` | 证书过期时间。 |

| `issuer` | 签发证书的证书颁发机构(ca)的名称。 |1.别名: "http" —— 有效期2年、3年

1.用途:

证书用于客户端与elasticsearch之间的http通信。这包括rest api调用、kibana与elasticsearch的连接等。

has_private_key设置为:true有效期2年,设置为:false,有效期三年。(无法确定has_private_key设置与证书年限的确切关系)

2.有效期解读:

有效期设置为2年、3年的原因可能是为了提高安全性。

较短的有效期意味着即使证书被泄露,其被滥用的时间窗口也相对较短。此外,这迫使管理员定期更新证书,这是一种良好的安全实践,可以确保使用最新的加密标准和密钥。

2. 别名: "http_ca" —— 有效期3年

1.用途:

以 "_ca" 结尾的别名通常表示这是一个 ca 证书,它用于签发和管理其他证书,如“http”证书。

2.有效期解读:

ca证书的有效期通常比普通证书长或者一致,因为更新ca证书意味着所有由它签发的证书也需要更新。

3. 别名: "transport"、"transport_ca" —— 有效期100年

1.用途:

“transport”别名的证书用于 elasticsearch 节点间的传输层(transport layer)通信,这是集群内部节点之间进行数据同步和交换的加密通道。

2.有效期解读:

有效期达100年(确切算是99年左右)的设置非常罕见(早期7.x版本是3年),通常反映了这是一个根证书或自签名证书,用于极长期的内部通信。

这种长期有效可能为了避免证书更新带来的潜在服务中断风险,尤其是在证书更新可能影响集群内部稳定性和连续性的环境中。

大白话:2-3年后,集群内部通信肯定正常,但是对外提供服务可能会有问题。

那么问题来了,如何更换呢?——管理员需要定期检查证书的有效期,并在证书接近到期时进行更新,以避免服务中断。

5、ssl证书更新前置主要知识点

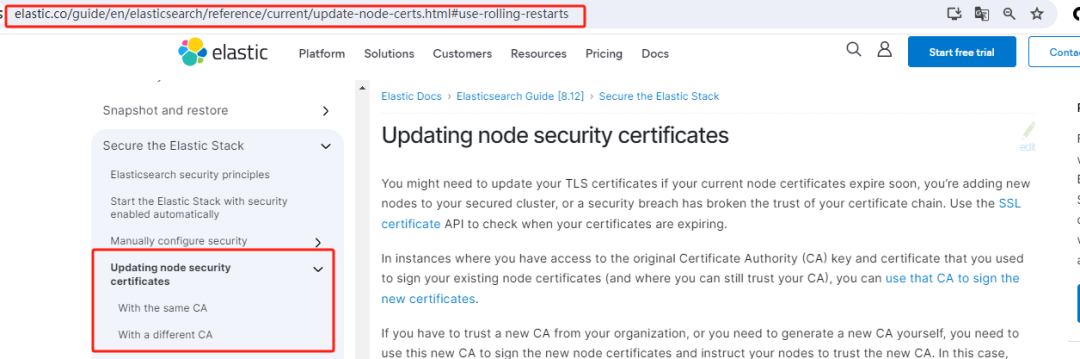

建议参照各自集群对应版本的官方文档,以获取最准确和可靠的信息。

https://www.elastic.co/guide/en/elasticsearch/reference/current/update-node-certs.html

5.1 知识点1:更新策略就两大类

官方文档强调了,实际就分为两大类。

第一类;使用原始证书颁发机构 (ca)更新证书。

第二类:使用自己生成新颁发机构 (ca)更新证书。

策略1:使用原始证书颁发机构 (ca)更新证书

如果你仍然可以信任你的原始证书颁发机构(ca)且拥有用于签发现有节点证书的原始 ca 密钥和证书,你可以使用该 ca 来签发新证书。这是最直接的更新方式。

策略2:使用自己生成新颁发机构 (ca)更新证书

如果你需要信任组织中的新 ca,或者需要自己生成一个新 ca,你需要使用这个新 ca 来签发新的节点证书,并指导节点信任新 ca。

在这种情况下,你将使用新 ca 签名节点证书,并让你的节点信任这个证书链。

5.2 知识点2:系统每5秒“扫”一次,检查ssl资源的更新。

无论哪种情况,elasticsearch 默认情况下都会以五秒的间隔监控 ssl 资源的更新。

官方说法:

“regardless of the scenario, elasticsearch monitors the ssl resources for updates by default, on a five-second interval. ”要说明的是:elasticsearch 会自动重新加载证书和密钥,但不会重新加载配置文件 elasticsearch.yml。

5.3 知识点3:要不要重启呢?

你只需将新的证书和密钥文件(或密钥库)复制到 elasticsearch 配置目录中(注意不要改名,还是用之前的名称最靠谱),节点将检测到更改并重新加载密钥和证书。因此,大多数情况不需要重启。

但是,如果你需要更新 elasticsearch.yml 配置或更改存储在安全设置中的密钥或密钥库的密码,则必须执行滚动重启。因为,elasticsearch 不会自动重新加载存储在安全设置中的密码更改。

滚动重启是官方强调的,英文名:“rolling restarts are preferred”,本质上就是逐个重启集群中的节点,以避免同时中断所有服务,从而确保集群整体可以继续对外提供服务。

大白话总结:配置更新了这个必须得滚动重启,配置没更新则不要重启。

6、解决方案实现实操完整步骤

咱们知道传输层证书有效期 100年,一般不大需要动。

咱们只说一下 http 证书更新不重启的极简步骤,以策略2:使用自己生成新颁发机构 (ca)更新证书,其他原理同,建议参见官网,不再赘述。

咱们之前博客完整记录了实现过程,建议务必参考:

云服务器 centos7 部署 elasticsearch 8.0 + kibana 8.0 指南

注意:将生成的新证书elastic-certificates.p12分发到集群中的每个节点上,替换掉各节点config目录下的旧证书文件。

如果不改配置,如前所述,不用重启即可。

如果更改了配置,建议滚动重启。

7、问题总结

更换ssl证书是保持elasticsearch集群安全性的重要步骤。

通过以上步骤,我们可以确保集群中的数据传输继续保持加密状态,避免潜在的安全风险和服务中断。

8、未来注意事项

定期检查证书有效期:

建议将证书有效期检查纳入日常维护任务,以避免证书意外过期。

监控和告警:

通过监控工具跟踪ssl证书的有效期,并在证书即将过期时发出告警,确保足够的响应时间。

通过实施这些最佳实践,可以确保elasticsearch集群的持续安全运行,及时应对ssl证书到期的挑战。

定期检查证书有效期参见脚本如下:

import requests

from requests.auth import httpbasicauth

import json

# elasticsearch集群的主机地址

es_host = "127.0.0.1"

# 认证信息

username = "elastic"

password = "changeme"

# 构造url

url = f"https://{es_host}:9200/_ssl/certificates"

# 发送get请求

response = requests.get(url, auth=httpbasicauth(username, password), verify=false)

# 检查请求是否成功

if response.status_code == 200:

# 解析返回的json数据

certificates = response.json()

# 打印证书信息

print(json.dumps(certificates, indent=4))

else:

print(f"failed to retrieve certificates. status code: {response.status_code}, response: {response.text}")正常会返回:

7 年+积累、 elastic 创始人shay banon 等 15 位专家推荐的 elasticsearch 8.x新书已上线

更短时间更快习得更多干货!

和全球 近2000+ elastic 爱好者一起精进!

elastic6.cn——elasticstack进阶助手

比同事抢先一步学习进阶干货!

发表评论